Intel Management Engineの脆弱性がGoogleより指摘され、intelの調査により脆弱性が存在することが11月20日に明らかになりました。

対象製品

・第6世代/第7世代/第8世代Coreプロセッサー・ファミリー

・Xeonプロセッサー E3-1200 v5/v6ファミリー

・Xeonプロセッサー スケーラブル ファミリー

・Xeonプロセッサー Wファミリー

・Atom C3000プロセッサー ファミリー

・Apollo LakeのAtom E3900シリーズ

・Apollo LakeのPentium

・Celeron N/Jシリーズ

公開された脆弱性

・CVE-2017-5705:Intel MEのカーネルにおける複数のバッファオーバーフローによりローカルアクセスで任意なコードを実行可能

・CVE-2017-5708:Intel MEのカーネルにおける特権昇格で認証されていないプロセスから特権コンテンツにアクセス可能

・CVE-2017-5711:Active Management Technology機能におけるバッファオーバーフローによりローカルアクセスで任意なコードを実行可能

・CVE-2017-5712:Active Management Technology機能におけるバッファオーバーフローによりリモート管理者アクセスで任意なコードを実行可能

・CVE-2017-5706:SPSの複数のバッファオーバーフローによりローカルアクセスで任意なコードを実行可能

・CVE-2017-5709:SPSの特権昇格で認証されていないプロセスから特権コンテンツにアクセス可能

・CVE-2017-5707:Intel TXEの複数の複数のバッファオーバーフローによりローカルアクセスで任意なコードを実行可能

・CVE-2017-5710:Intel TXEの特権昇格で認証されていないプロセスから特権コンテンツにアクセス可能

上記情報はインプレスのPC Watchより抜粋

https://pc.watch.impress.co.jp/docs/news/1093023.html

現時点では上記脆弱性をついた攻撃は確認されていないものの、ファームウェアの脆弱性は利用者にとって見えづらくかつ攻撃された際には致命的となる可能性が高いため、早急な対策が必要となります。

利用中のPCの対応状況については、intelが提供している「Intel-SA-00086 Detection Tool」で確認ができます。

インテル![[レジスタードトレードマーク]](https://blog.ss-blog.jp/_images_e/219.gif) マネジメント・エンジンの重要なファームウェアアップデート (インテル sa-00086)

マネジメント・エンジンの重要なファームウェアアップデート (インテル sa-00086)

https://www.intel.co.jp/content/www/jp/ja/support/articles/000025619/software.html

上記サイトより、Windows版・Linux版の検出ツールがダウンロードできます。

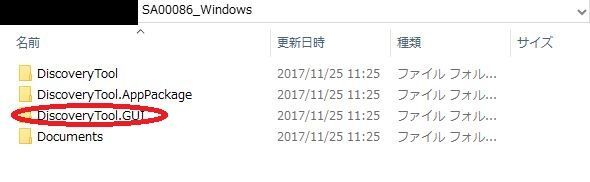

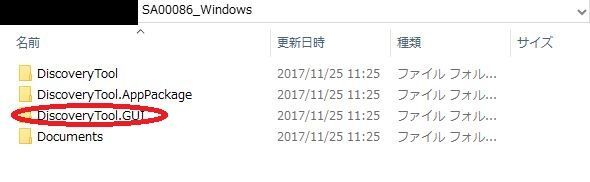

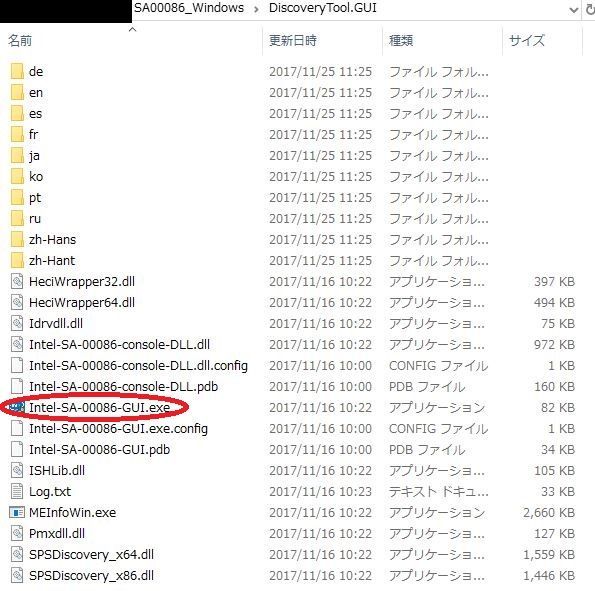

Windows版ではzipファイルを解凍するとSA00086_Windows以下に4つのフォルダがあります。

個人利用ではGUI版が使いやすいので”DiscoveryTool.GUI”フォルダを選択

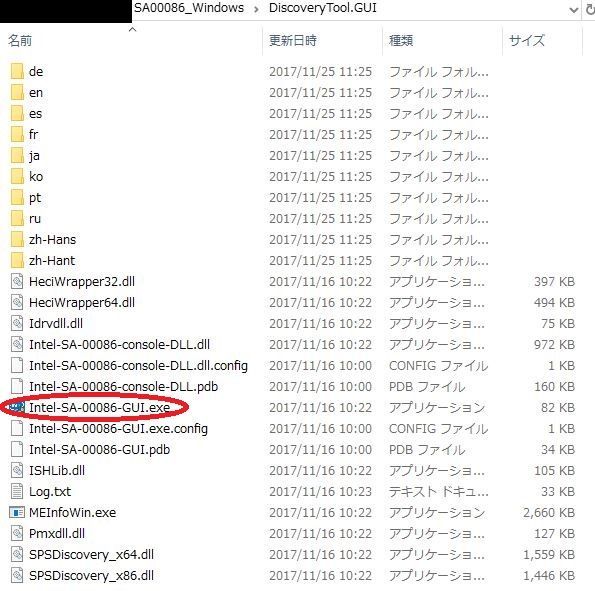

Intel-SA-00086-GUI.exeを実行します(設定によりUAの確認画面が出ますのではいをクリックし続行)。

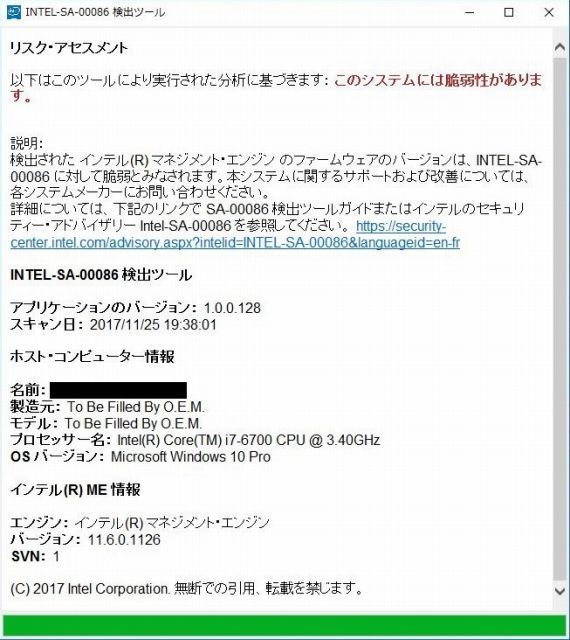

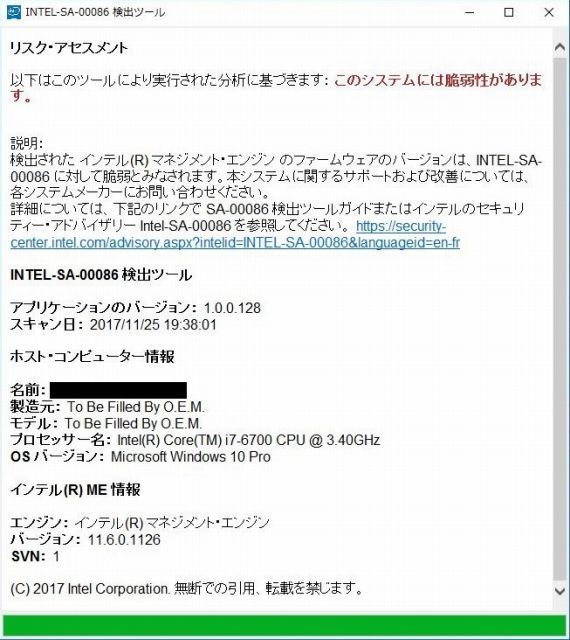

コンピューターのチェックが行われ、結果が表示されます。

脆弱性が確認されましたので、ファームウェアのアップデートが必要です。

ファームウェアの提供状況については、ご利用中のPC製造メーカーのサイトなどでご確認ください。

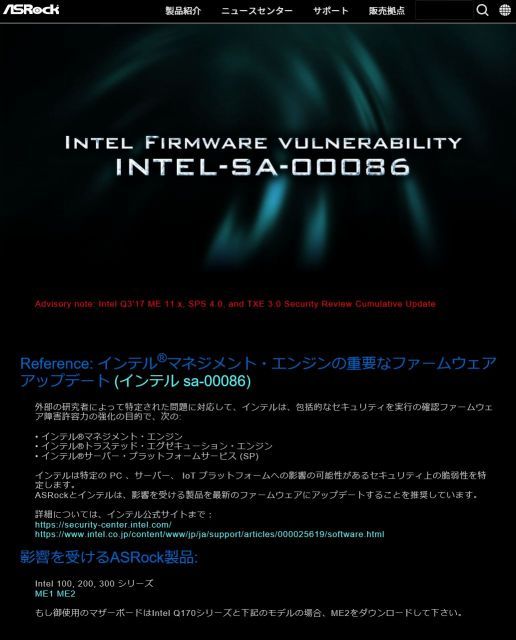

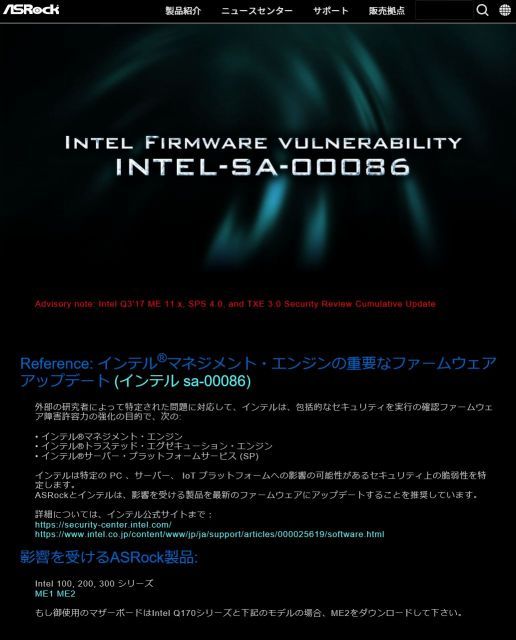

Asrockの場合

”Asrock H270 Pro4”ではすでに対策済みファームウェアが提供されていますので適用します。

AsrockのインテルSA-00086対策ページよりファームウェアをダウンロード

https://www.asrock.com/microsite/2017IntelFirmware/index.jp.asp

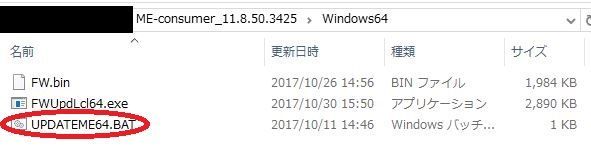

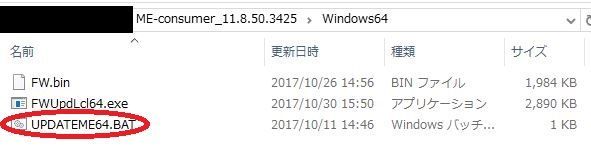

ダウンロードしたzipファイルを解凍し実行します。DOS環境とWindows環境のいずれかで実行可能ですが、私はWindows環境で実行しました。

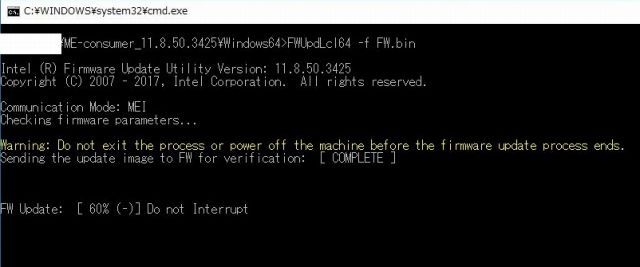

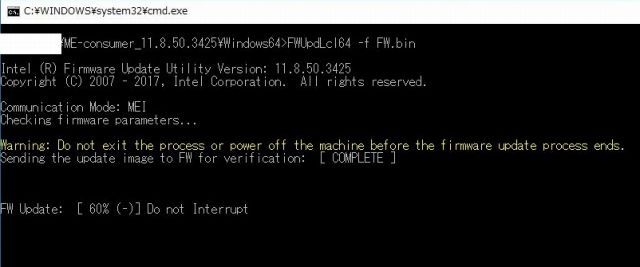

UPDATEME64.BATを実行します。

コマンドプロンプトが表示されアップデートが実行されます。時間にして1分もかかりませんでした。

特に指示はされませんが、ファームウェアの更新作業が行われたので念のため再起動をしました。

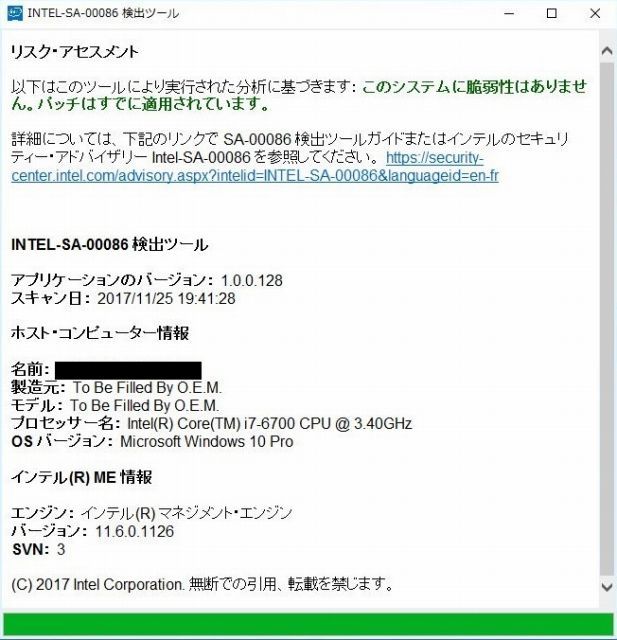

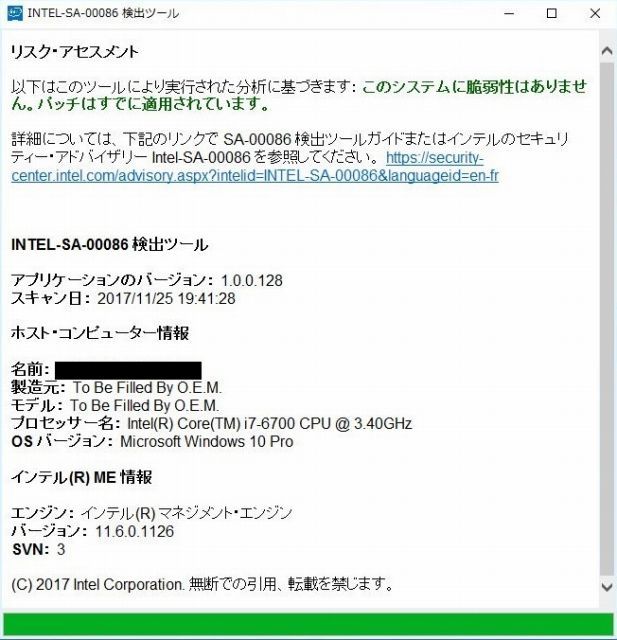

再起動後に再度”Intel-SA-00086 Detection Tool”を実行。

今回発覚した脆弱性のリスクは回避されました。

対応状況はメーカーによりますが、セキュリティの重大な問題ですので、お使いのメーカーの対応が整い次第、早急に対策をとることをオススメいたします。

対象製品

・第6世代/第7世代/第8世代Coreプロセッサー・ファミリー

・Xeonプロセッサー E3-1200 v5/v6ファミリー

・Xeonプロセッサー スケーラブル ファミリー

・Xeonプロセッサー Wファミリー

・Atom C3000プロセッサー ファミリー

・Apollo LakeのAtom E3900シリーズ

・Apollo LakeのPentium

・Celeron N/Jシリーズ

公開された脆弱性

・CVE-2017-5705:Intel MEのカーネルにおける複数のバッファオーバーフローによりローカルアクセスで任意なコードを実行可能

・CVE-2017-5708:Intel MEのカーネルにおける特権昇格で認証されていないプロセスから特権コンテンツにアクセス可能

・CVE-2017-5711:Active Management Technology機能におけるバッファオーバーフローによりローカルアクセスで任意なコードを実行可能

・CVE-2017-5712:Active Management Technology機能におけるバッファオーバーフローによりリモート管理者アクセスで任意なコードを実行可能

・CVE-2017-5706:SPSの複数のバッファオーバーフローによりローカルアクセスで任意なコードを実行可能

・CVE-2017-5709:SPSの特権昇格で認証されていないプロセスから特権コンテンツにアクセス可能

・CVE-2017-5707:Intel TXEの複数の複数のバッファオーバーフローによりローカルアクセスで任意なコードを実行可能

・CVE-2017-5710:Intel TXEの特権昇格で認証されていないプロセスから特権コンテンツにアクセス可能

上記情報はインプレスのPC Watchより抜粋

https://pc.watch.impress.co.jp/docs/news/1093023.html

現時点では上記脆弱性をついた攻撃は確認されていないものの、ファームウェアの脆弱性は利用者にとって見えづらくかつ攻撃された際には致命的となる可能性が高いため、早急な対策が必要となります。

利用中のPCの対応状況については、intelが提供している「Intel-SA-00086 Detection Tool」で確認ができます。

インテル

https://www.intel.co.jp/content/www/jp/ja/support/articles/000025619/software.html

上記サイトより、Windows版・Linux版の検出ツールがダウンロードできます。

Windows版ではzipファイルを解凍するとSA00086_Windows以下に4つのフォルダがあります。

個人利用ではGUI版が使いやすいので”DiscoveryTool.GUI”フォルダを選択

Intel-SA-00086-GUI.exeを実行します(設定によりUAの確認画面が出ますのではいをクリックし続行)。

コンピューターのチェックが行われ、結果が表示されます。

脆弱性が確認されましたので、ファームウェアのアップデートが必要です。

ファームウェアの提供状況については、ご利用中のPC製造メーカーのサイトなどでご確認ください。

Asrockの場合

”Asrock H270 Pro4”ではすでに対策済みファームウェアが提供されていますので適用します。

AsrockのインテルSA-00086対策ページよりファームウェアをダウンロード

https://www.asrock.com/microsite/2017IntelFirmware/index.jp.asp

ダウンロードしたzipファイルを解凍し実行します。DOS環境とWindows環境のいずれかで実行可能ですが、私はWindows環境で実行しました。

UPDATEME64.BATを実行します。

コマンドプロンプトが表示されアップデートが実行されます。時間にして1分もかかりませんでした。

特に指示はされませんが、ファームウェアの更新作業が行われたので念のため再起動をしました。

再起動後に再度”Intel-SA-00086 Detection Tool”を実行。

今回発覚した脆弱性のリスクは回避されました。

対応状況はメーカーによりますが、セキュリティの重大な問題ですので、お使いのメーカーの対応が整い次第、早急に対策をとることをオススメいたします。

※コメント投稿者のブログIDはブログ作成者のみに通知されます