<台湾へのサイバー攻撃件数は昨年に激増。

根底には地政学的な緊張があるが、半導体や電子機器などの成功が産業スパイを惹きつけている面もあり、あらゆる業界が標的に>

【クマル・リテシュ(英MI6元幹部、サイバーセキュリティ会社CYFIRMA創設者)】

2024年、台湾では中国などの勢力によるサイバー攻撃が激増した。

台湾の安全保障当局によれば、2024年の一年で台湾に対して行われたサイバー攻撃の大半は中国のハッカーらによるもので、攻撃件数は1日平均で240万件に倍増したという。

日本を標的にする「サイバー攻撃者」ランキング 2位は中国政府系グループ、1位は?

実は台湾が中国

などからの脅威に晒されているのはサイバー空間でも同じである。

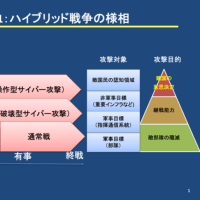

現在では国際情勢を語るのにはサイバー攻撃について知ることも不可欠であり、地政学的なサイバー脅威を知ることがサイバー攻撃への対策にもなる。

台湾への脅威やその動向は、日本でもできる限り把握しておいた方がいいだろう。

まず、なぜサイバー攻撃者たちは台湾を狙うのか。

その理由はいくつもあるが、地政学的な緊張が根底にあるのは言うまでもない。

中国政府により台湾統一という目標だけでなく、台湾と中国との間で続いている主権争いが、軍事や経済の対立に拍車をかけ、中国による根強いサイバー空間でのスパイ活動が活発になっている。

加えて、台湾とアメリカなどとの同盟関係が、中国などの国家による台湾の監視と干渉をさらに増大させている。

そのためにサイバー攻撃が行われる。

■半導体や電子機器などの成功が産業スパイを惹きつける

また台湾の半導体や電子機器などの産業的な成功が、サイバー空間での中国などの産業スパイを惹きつけている。

台湾の企業にサイバー空間でハッキングして潜入することができれば、半導体やその応用分野の研究開発や、専門的な製造技術といった知的財産を盗むことができる。

そうすれば、サイバー攻撃者らは、技術革新のコストを削減できるからだ。

また台湾企業と関係があるグローバルなパートナー企業や顧客のネットワークにも入り込むことが可能になる。

加えて、台湾の強固な金融セクターと、特に暗号通貨関連のプラットフォームなど活発なフィンテック産業は、ランサムウェア攻撃グループや詐欺集団、マネーロンダリングを狙うグループなどにとって絶好の標的となっている。

さらに中国は、軍事でも防衛上の機密を盗もうとしている。

しかも、世論を動かして政府の安定を損なうことを目的とした影響力キャンペーンもオンライン上で行っていることが確認されている。

台湾を攻撃しているハッカーらについてもわかっている。

筆者が運営する Cyfirma社が観測したところでは、台湾を標的とするサイバー脅威の攻撃元は、中国が58.4%、ロシアが17.8%、北朝鮮が15.8%となっている。

中国のAPTグループ(政府系グループ)は、知的財産の窃取と産業スパイ活動を優先し、盗んだ技術革新を活用して世界市場での地位を強化している。

また、

Lazarusのような北朝鮮のグループは、核開発など国家的な目的を達成するための資金を得るために、収益を生み出すサイバー攻撃を実施している。

ランサムウェアの標的となる産業のトップは製造業で25.9%

近年、ランサムウェアは世界的に深刻な問題となっているが、2024年の台湾におけるランサムウェアの標的リストでは、製造業がトップの25.9%で、情報技術は22.2%となっている。

重要なサプライチェーンを混乱させ、価値の高い知的財産を侵害することに攻撃者が強い関心を示していることを反映している。

続いて、原料分野は14.8%、ヘルスケアや専門財・サービス、消費財・サービスは各7.4%ほどで、注目すべき脅威レベルに直面している。

これらのデータを見ると、サイバー攻撃者が重要なインフラやサービス分野に標的を広げていることが明らかだ。

一方、電気通信、メディア、不動産、建設、エネルギー、公益事業、教育はそれぞれ3.7%だ。あらゆる業界が狙われている実態を浮き彫りにしている。

Cyfirma社の観測した、台湾を標的とした攻撃キャンペーンでは、ゼロデイ(未知のウイルスなど)が使われたケースが21件とトップで、検知を回避するためにカスタムまたは進化した脅威が使用されていることがわかる。

攻撃が巧妙化していることがわかる。

中国や北朝鮮のサイバー攻撃グループは「Cobalt Strike」「Winnti」「Nukespeed RAT」「Ryuk ランサムウェア」といった攻撃ツールを使っている可能性が高い。

国家が支援するスパイ行為と金銭的な動機で動くサイバー犯罪が混在していることを浮き彫りにしている。

■CEOや研究開発リーダーなど高い地位の標的に攻撃を仕掛ける

さらに「Emotet」「ScrambleCross」「Conti ランサムウェア」は、クレデンシャルの窃取やボットネットの運用、およびインパクトの大きいランサムウェア攻撃が混在していることを示している。

「PlugX」「MoonBounce」「FlawedAmmy RAT」といったマルウェア(悪意ある不正プログラム)も使われ、長期的なネットワーク侵入のために継続的に注力していることがわかる。

サイバー攻撃者たちは、標的を絞ったスピアフィッシング攻撃を使い、

特に最高経営責任者(CEO)や研究開発リーダーといった高い地位の標的に攻撃を仕掛けている。

認証情報の盗難やBEC(ビジネスメール詐欺)攻撃により、金融取引や機密情報のやり取りを侵害している。

このように台湾を狙う攻撃者らは数多く、その手口は巧妙だ。

ただこれは人ごとではない。

日本にも同じようなツールを使って、同じような戦略で、サイバー攻撃を仕掛けてきているので、台湾への攻撃を参考にしてサイバー攻撃対策を怠らないようにすべきだろう。

※コメント投稿者のブログIDはブログ作成者のみに通知されます