「

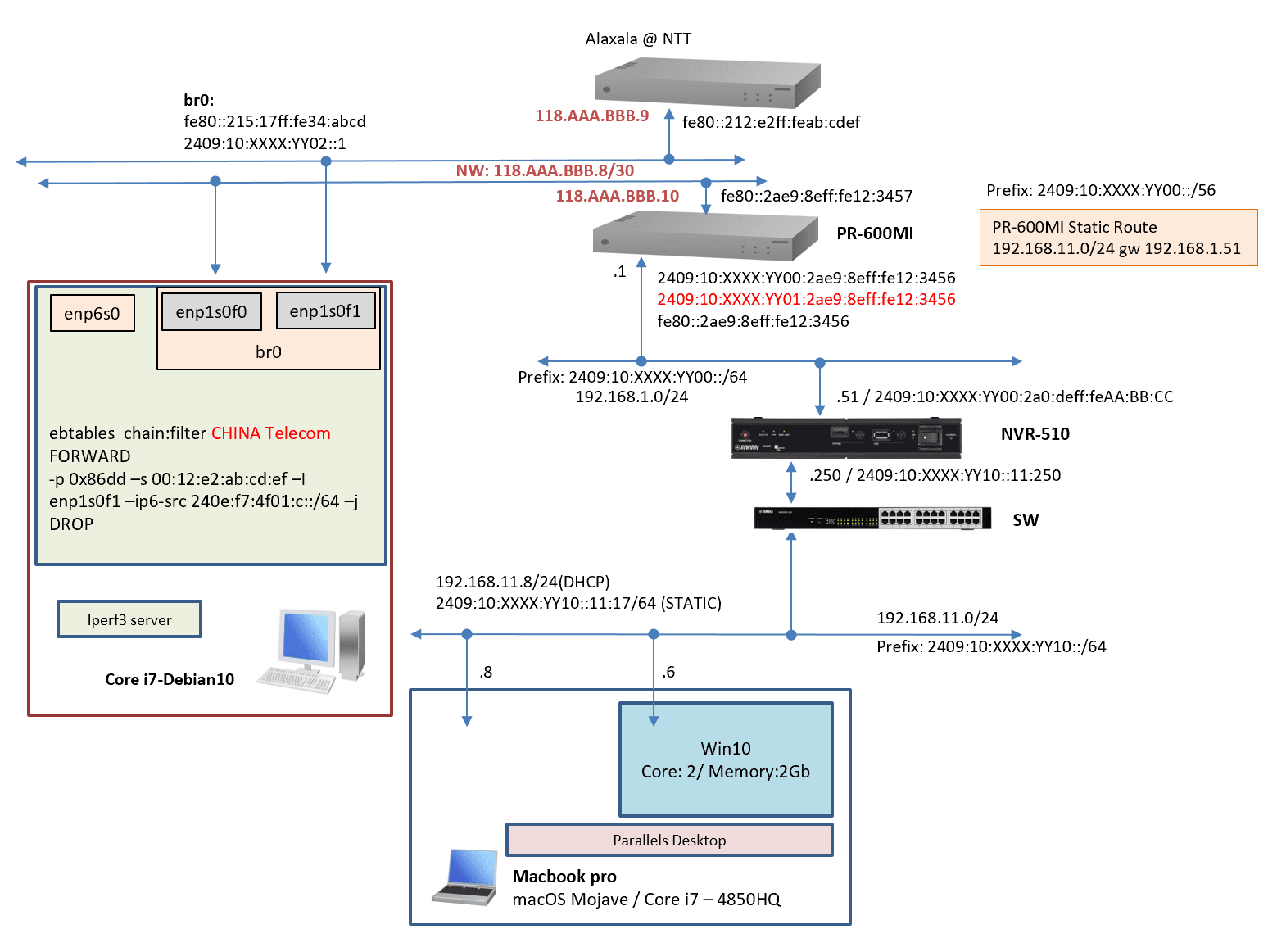

ひかり電話 HGW PR-600MIのセキュリティログからポートスキャンログを排除する」でPR-S300SEのIPv6パケットフィルタ(IPoE)と同様の不具合がある事が判った。PR-600MIのWANとLANポートのパケットをキャプチャして不具合の確認を行った。

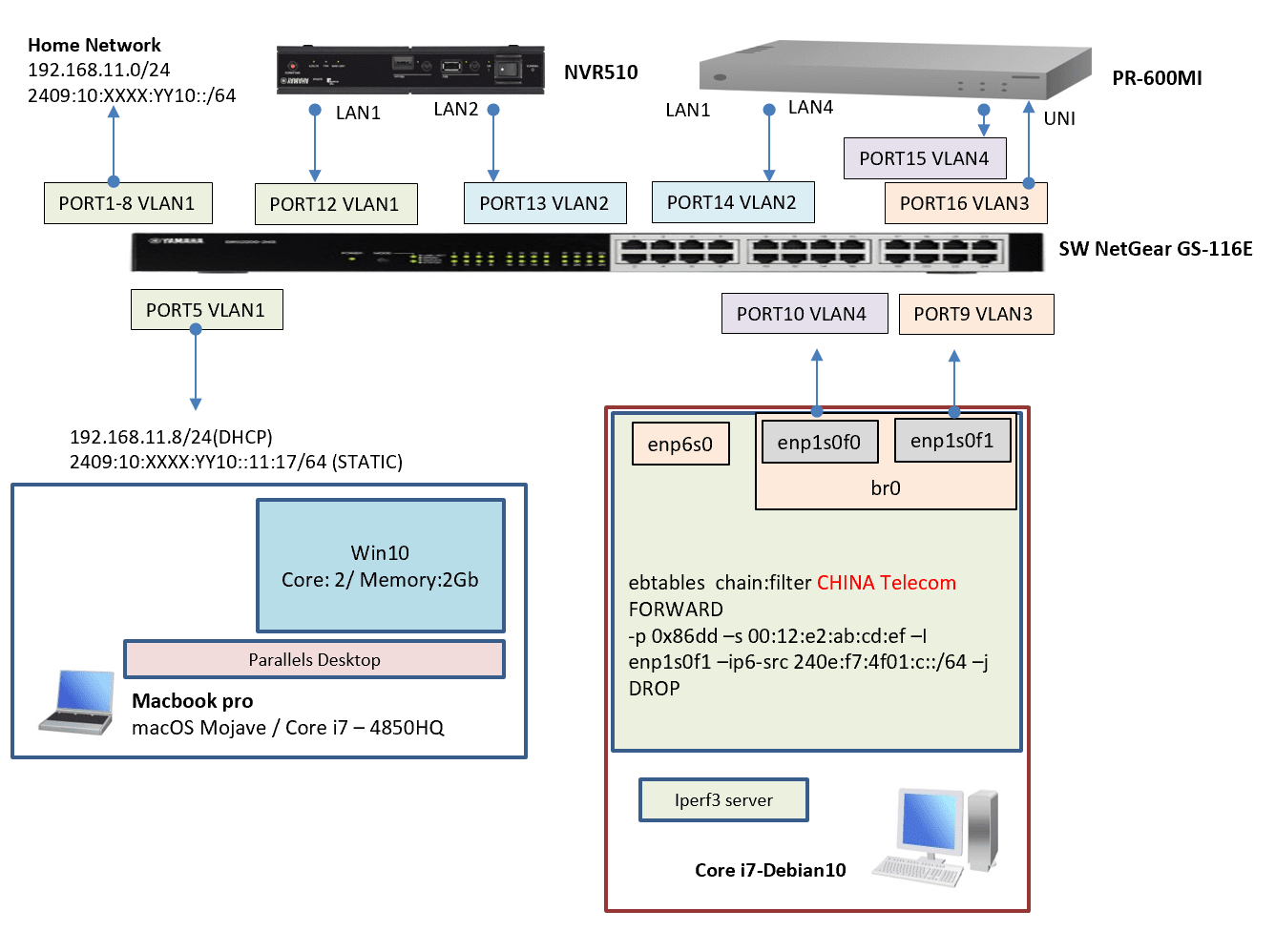

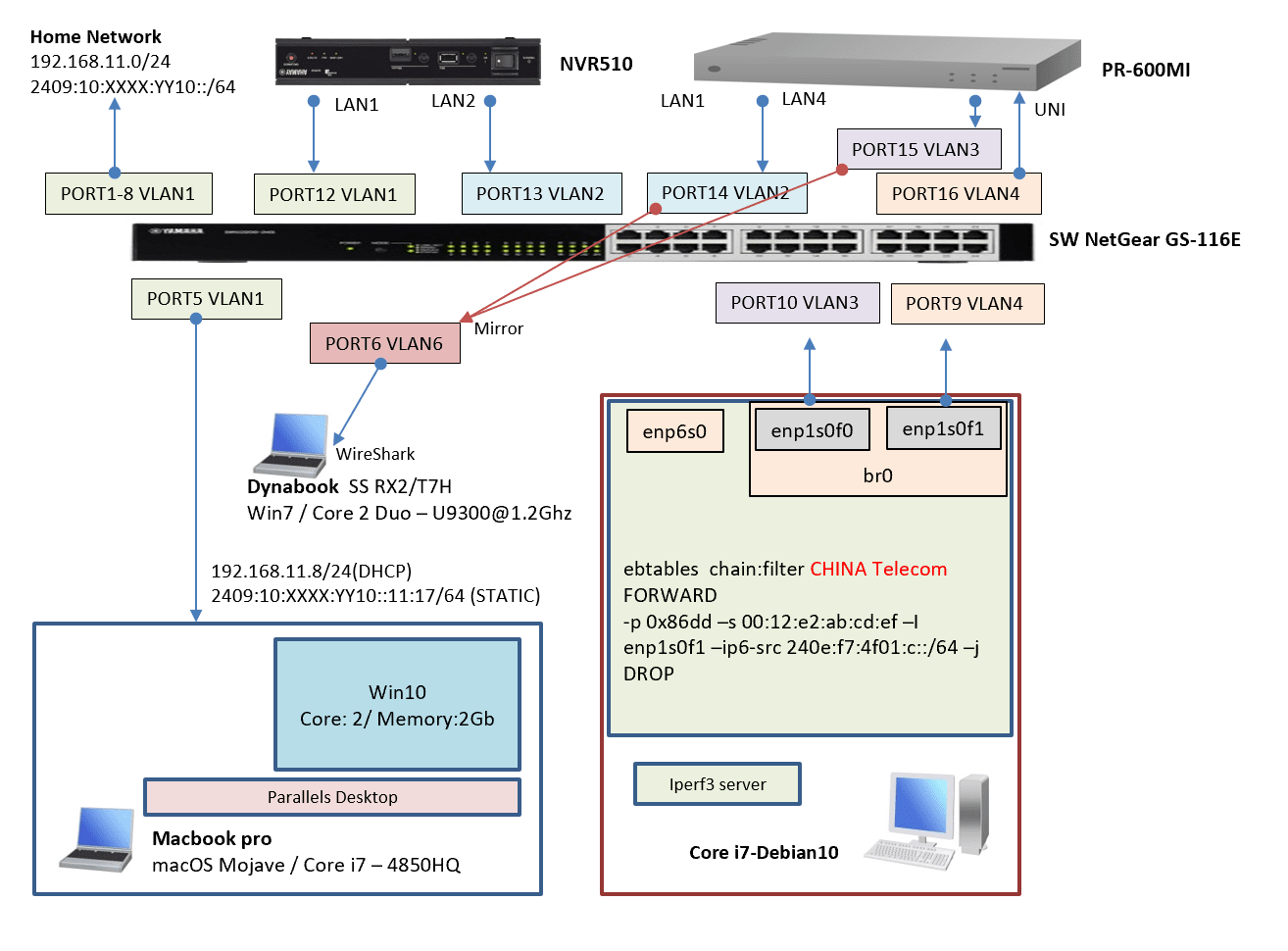

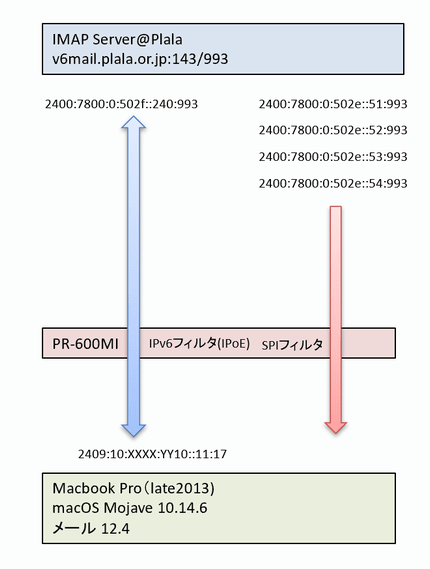

(1)構成

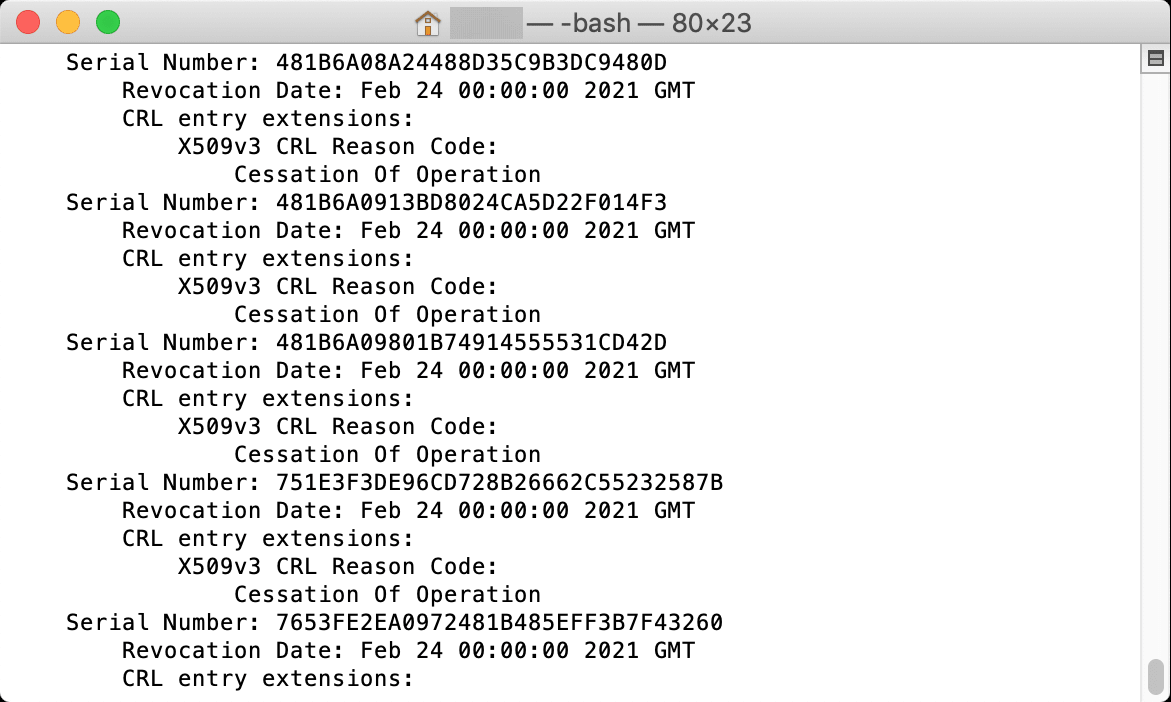

PR-600MIのWANポート(PORT15/VLAN03) とLAN(PORT14/VLAN02)をミラーポート(PORT6/VLAN06)に設定し、パケット入出力をWireSharkでキャプチャした。

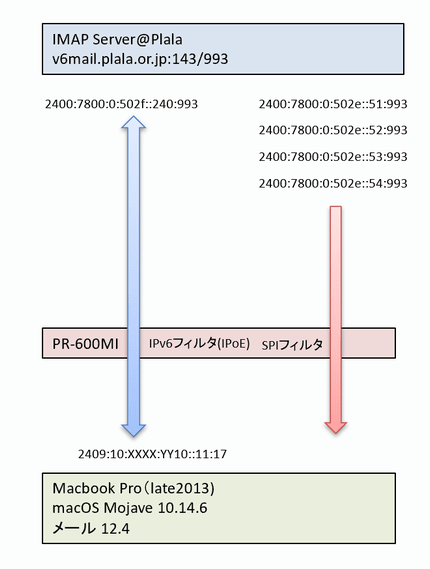

ぷららのメールサーバは、IPv6アクセス用「v6mail.plala.or.jp」で「imap4s/pop3s/smtp(587startTLS)/smtps(465)」のサービスが提供されている。

このメールサーバをMacbook proのMailからimap4sとsmtp(587startTLS)でアクセスしている。

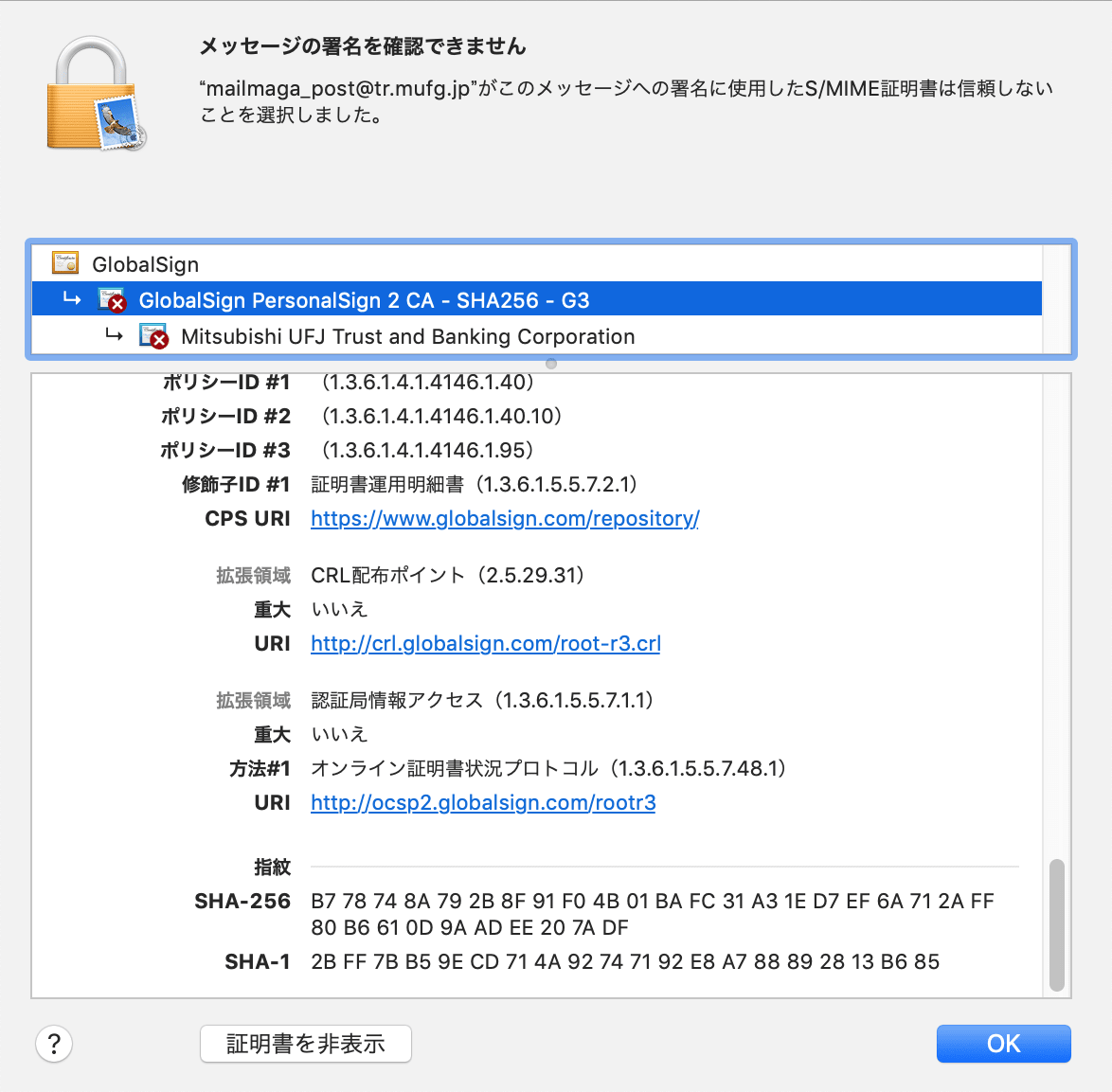

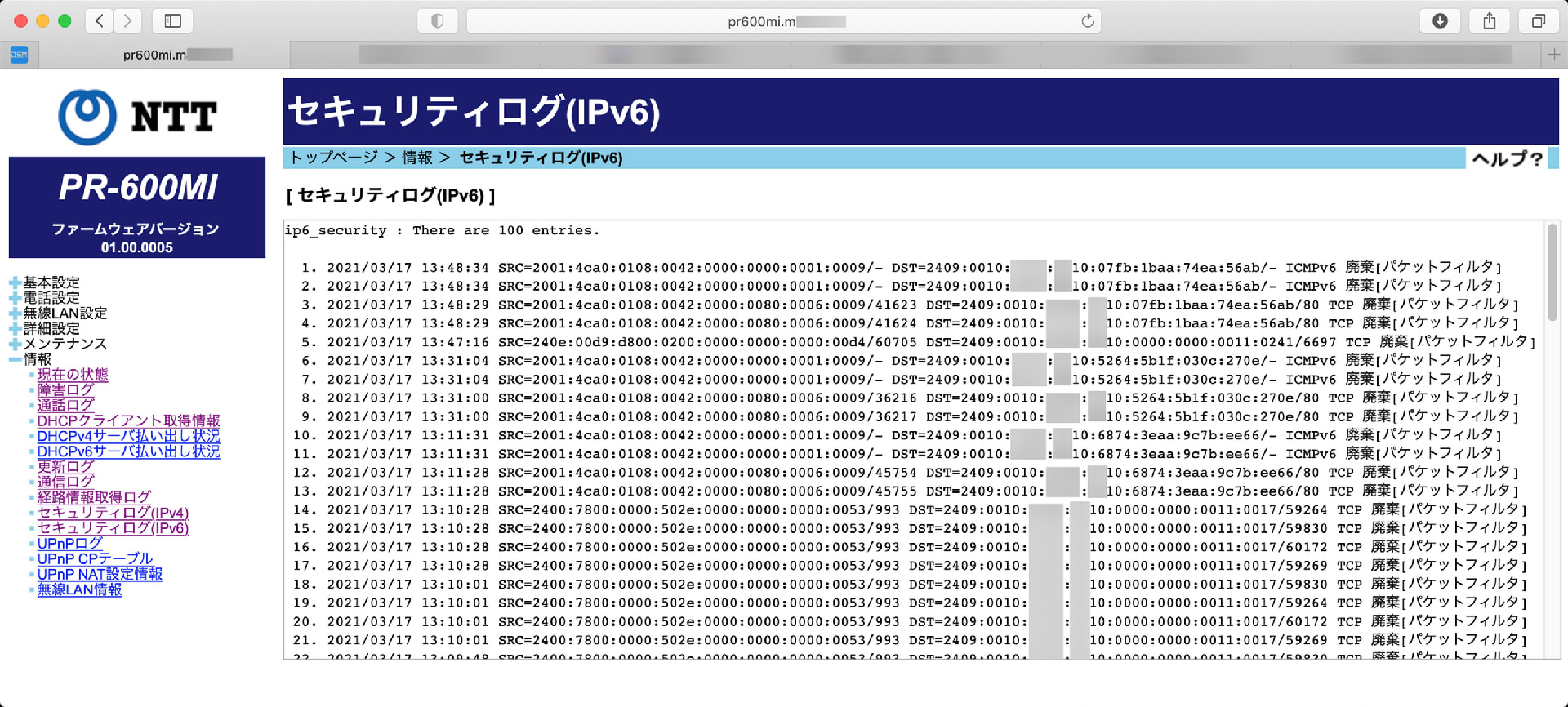

「v6mail.plala.or.jp」は、「2400:7800:0:502f::240」であるが、セキュリティログ(IPv6)の記録(「

ひかり電話 HGW PR-S300SEのSPI設定とIPv6パケットフィルタ設定(IPoE)」「

ひかり電話 HGW PR-600MIのセキュリティログからポートスキャンログを排除する」参照)から「2400:7800:0:502e::51-4:imaps(993)」からもアクセスがある(下記)。

メールアドレス「2400:7800:0:502f::240:imaps(993)」へと「2400:7800:0:502e::51-4:imaps(993)」からのアクセスを「IPv6パケットフィルタ設定(IPoE)」で許可設定している。

(2)キャプチャ結果

(2)キャプチャ結果

許可設定しているにも関わらず下記のログが記録される

「2400:7800:0:502f::240」サーバーセキュリティログ(IPv6)

17. 2021/03/18 11:56:43 SRC=2409:0010:XXXX:YY10:0000:0000:0011:0017/57601 DST=2400:7800:0000:502f:0000:0000:0000:0240/993 TCP 廃棄[パケットフィルタ]

18. 2021/03/18 11:56:39 SRC=2409:0010:XXXX:YY10:0000:0000:0011:0017/57601 DST=2400:7800:0000:502f:0000:0000:0000:0240/993 TCP 廃棄[パケットフィルタ]

19. 2021/03/18 11:56:36 SRC=2409:0010:XXXX:YY10:0000:0000:0011:0017/57601 DST=2400:7800:0000:502f:0000:0000:0000:0240/993 TCP 廃棄[パケットフィルタ]

20. 2021/03/18 11:56:32 SRC=2409:0010:XXXX:YY10:0000:0000:0011:0017/57601 DST=2400:7800:0000:502f:0000:0000:0000:0240/993 TCP 廃棄[パケットフィルタ]

21. 2021/03/18 11:56:28 SRC=2409:0010:XXXX:YY10:0000:0000:0011:0017/57601 DST=2400:7800:0000:502f:0000:0000:0000:0240/993 TCP 廃棄[パケットフィルタ]

22. 2021/03/18 11:56:24 SRC=2409:0010:XXXX:YY10:0000:0000:0011:0017/57601 DST=2400:7800:0000:502f:0000:0000:0000:0240/993 TCP 廃棄[パケットフィルタ]

23. 2021/03/18 11:56:22 SRC=2409:0010:XXXX:YY10:0000:0000:0011:0017/57601 DST=2400:7800:0000:502f:0000:0000:0000:0240/993 TCP 廃棄[パケットフィルタ]

25. 2021/03/18 11:56:20 SRC=2409:0010:XXXX:YY10:0000:0000:0011:0017/57601 DST=2400:7800:0000:502f:0000:0000:0000:0240/993 TCP 廃棄[パケットフィルタ]

27. 2021/03/18 11:56:17 SRC=2409:0010:XXXX:YY10:0000:0000:0011:0017/57601 DST=2400:7800:0000:502f:0000:0000:0000:0240/993 TCP 廃棄[パケットフィルタ]

29. 2021/03/18 11:56:15 SRC=2409:0010:XXXX:YY10:0000:0000:0011:0017/57601 DST=2400:7800:0000:502f:0000:0000:0000:0240/993 TCP 廃棄[パケットフィルタ]

30. 2021/03/18 11:56:14 SRC=2409:0010:XXXX:YY10:0000:0000:0011:0017/57601 DST=2400:7800:0000:502f:0000:0000:0000:0240/993 TCP 廃棄[パケットフィルタ]

32. 2021/03/18 11:56:13 SRC=2409:0010:XXXX:YY10:0000:0000:0011:0017/57601 DST=2400:7800:0000:502f:0000:0000:0000:0240/993 TCP 廃棄[パケットフィルタ]

33. 2021/03/18 11:56:12 SRC=2409:0010:XXXX:YY10:0000:0000:0011:0017/57601 DST=2400:7800:0000:502f:0000:0000:0000:0240/993 TCP 廃棄[パケットフィルタ]

35. 2021/03/18 11:56:12 SRC=2409:0010:XXXX:YY10:0000:0000:0011:0017/57601 DST=2400:7800:0000:502f:0000:0000:0000:0240/993 TCP 廃棄[パケットフィルタ]

36. 2021/03/18 11:56:12 SRC=2409:0010:XXXX:YY10:0000:0000:0011:0017/57601 DST=2400:7800:0000:502f:0000:0000:0000:0240/993 TCP 廃棄[パケットフィルタ]

37. 2021/03/18 11:56:12 SRC=2409:0010:XXXX:YY10:0000:0000:0011:0017/57601 DST=2400:7800:0000:502f:0000:0000:0000:0240/993 TCP 廃棄[パケットフィルタ]

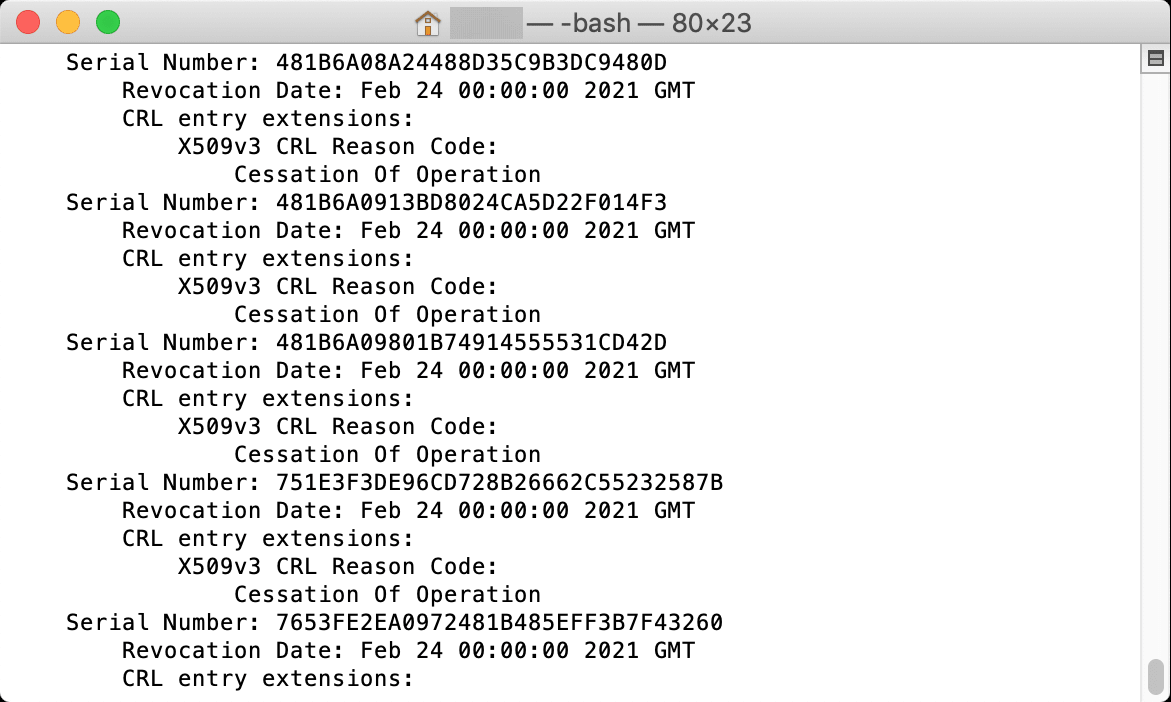

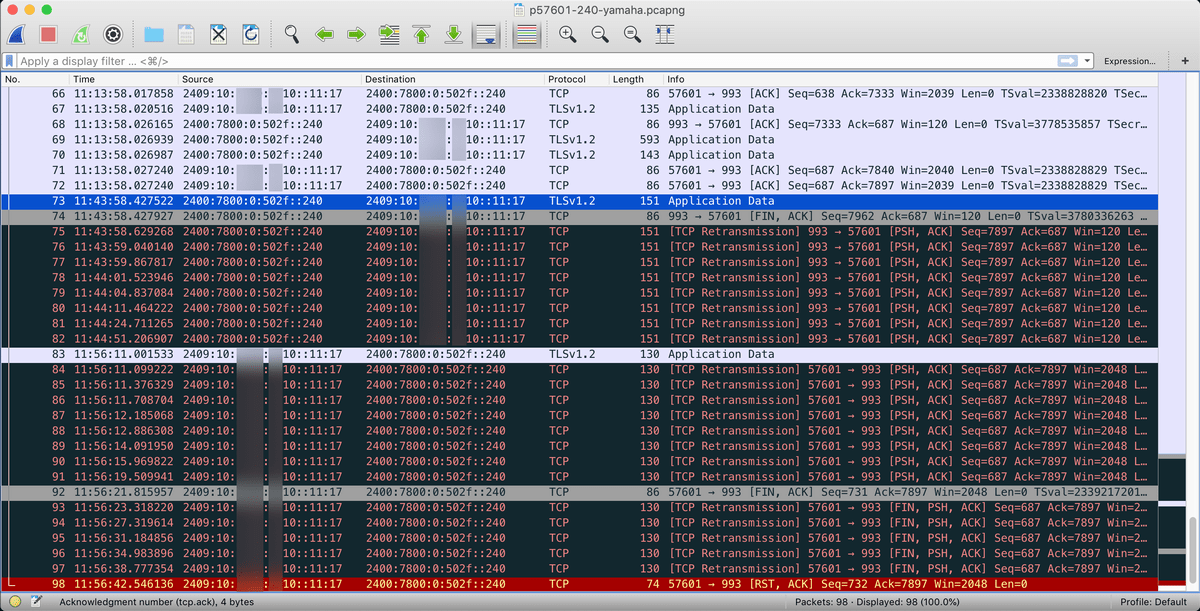

キャプチャしたパケットをPR-600MIのLAN側とWAN側に分離して確認した

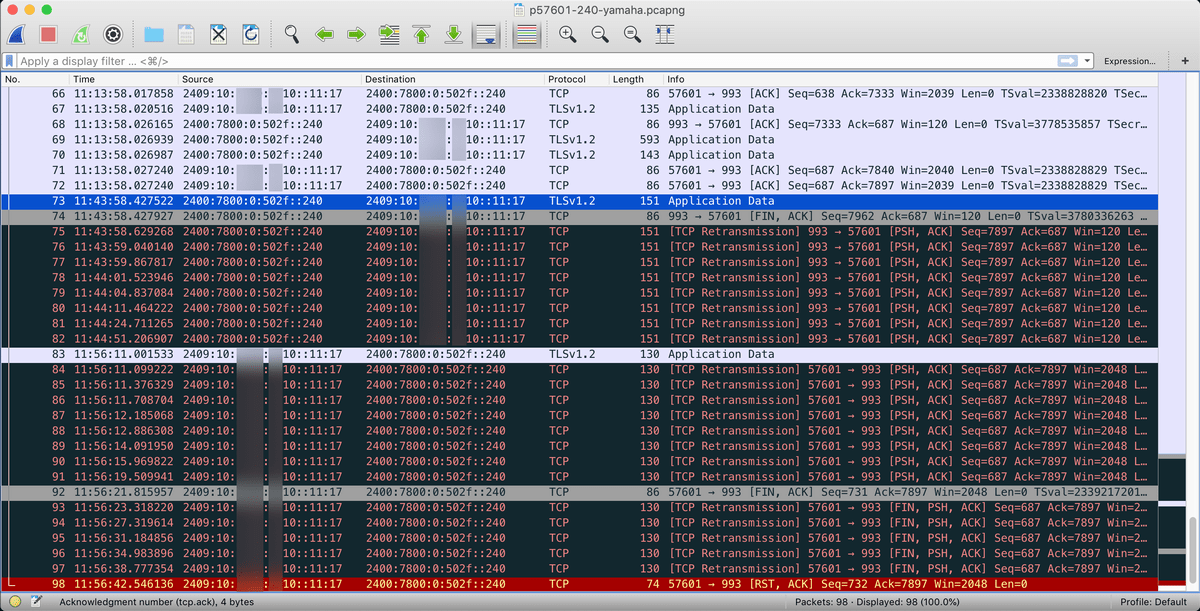

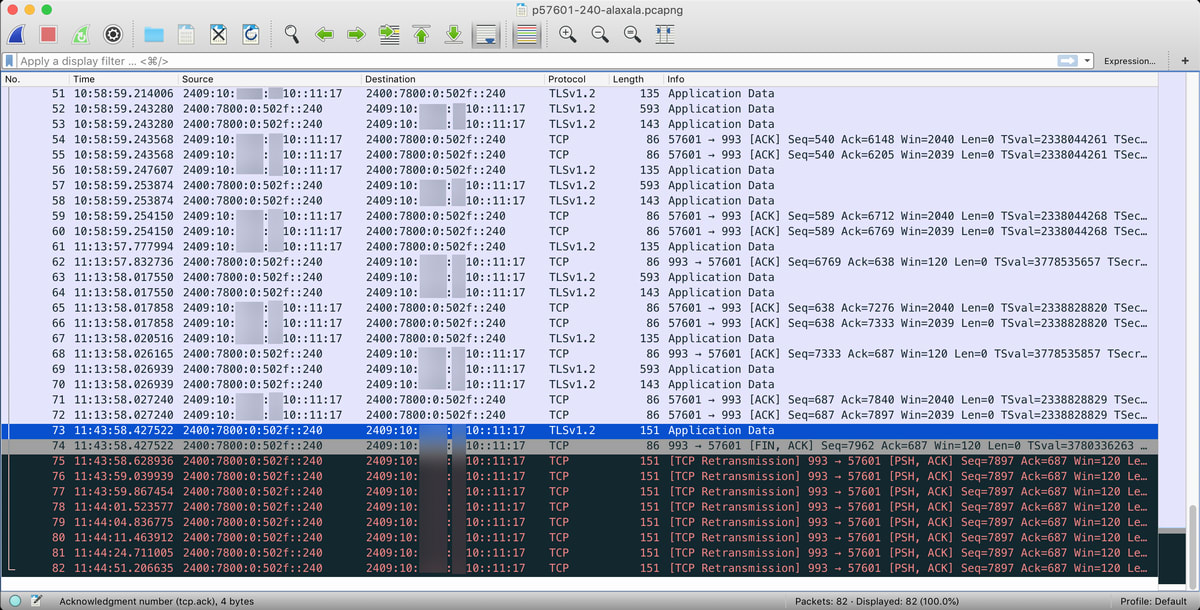

(Mail<->)NVR510<->PR-600MI

PR-600MI<->UNI port(AlaxalaGW@NTT<->Mail server)

パケット#69-72通信後、約30分後に#73-74パケットがサーバからクライアントに送信される。

#74は、「FIN/ACK」でセッションの終了宣言。

#75-82は、クライアントからの応答が無いため「+0.2秒」「+0.4秒」「+0.8秒」・・・「+27秒」と8回再送パケットを送る。

#83は、クライアントからサーバーへ#73の応答?を送信するがPR-600MIが#37「廃棄[パケットフィルタ]」で廃棄

#84-98は、サーバーから応答が無いため#83の再送をするがPR-600MIが#36-#17「廃棄[パケットフィルタ]」で廃棄

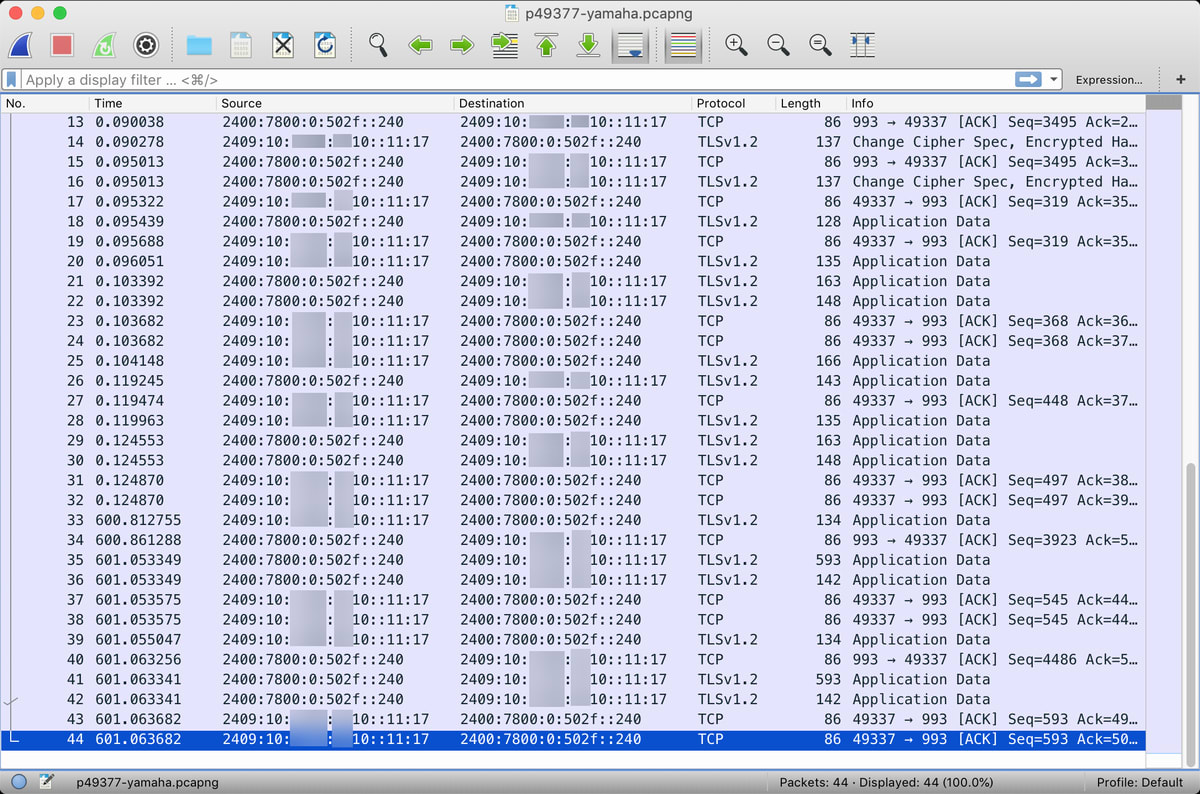

「2400:7800:0:502e::51-4」サーバーセキュリティログ(IPv6)

3. 2021/03/18 13:16:56 SRC=2400:7800:0000:502e:0000:0000:0000:0054/993 DST=2409:0010:XXXX:YY10:0000:0000:0011:0017/49337 TCP 廃棄[パケットフィルタ]

6. 2021/03/18 13:16:29 SRC=2400:7800:0000:502e:0000:0000:0000:0054/993 DST=2409:0010:XXXX:YY10:0000:0000:0011:0017/49337 TCP 廃棄[パケットフィルタ]

9. 2021/03/18 13:16:16 SRC=2400:7800:0000:502e:0000:0000:0000:0054/993 DST=2409:0010:XXXX:YY10:0000:0000:0011:0017/49337 TCP 廃棄[パケットフィルタ]

12. 2021/03/18 13:16:09 SRC=2400:7800:0000:502e:0000:0000:0000:0054/993 DST=2409:0010:XXXX:YY10:0000:0000:0011:0017/49337 TCP 廃棄[パケットフィルタ]

17. 2021/03/18 13:16:06 SRC=2400:7800:0000:502e:0000:0000:0000:0054/993 DST=2409:0010:XXXX:YY10:0000:0000:0011:0017/49337 TCP 廃棄[パケットフィルタ]

26. 2021/03/18 13:16:05 SRC=2400:7800:0000:502e:0000:0000:0000:0054/993 DST=2409:0010:XXXX:YY10:0000:0000:0011:0017/49337 TCP 廃棄[パケットフィルタ]

27. 2021/03/18 13:16:04 SRC=2400:7800:0000:502e:0000:0000:0000:0054/993 DST=2409:0010:XXXX:YY10:0000:0000:0011:0017/49337 TCP 廃棄[パケットフィルタ]

28. 2021/03/18 13:16:03 SRC=2400:7800:0000:502e:0000:0000:0000:0054/993 DST=2409:0010:XXXX:YY10:0000:0000:0011:0017/49337 TCP 廃棄[パケットフィルタ]

29. 2021/03/18 13:16:03 SRC=2400:7800:0000:502e:0000:0000:0000:0054/993 DST=2409:0010:XXXX:YY10:0000:0000:0011:0017/49337 TCP 廃棄[パケットフィルタ]

30. 2021/03/18 13:16:03 SRC=2400:7800:0000:502e:0000:0000:0000:0054/993 DST=2409:0010:XXXX:YY10:0000:0000:0011:0017/49337 TCP 廃棄[パケットフィルタ]

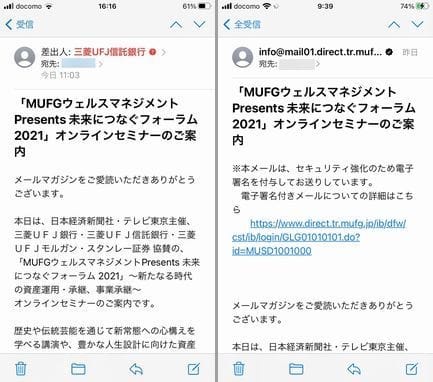

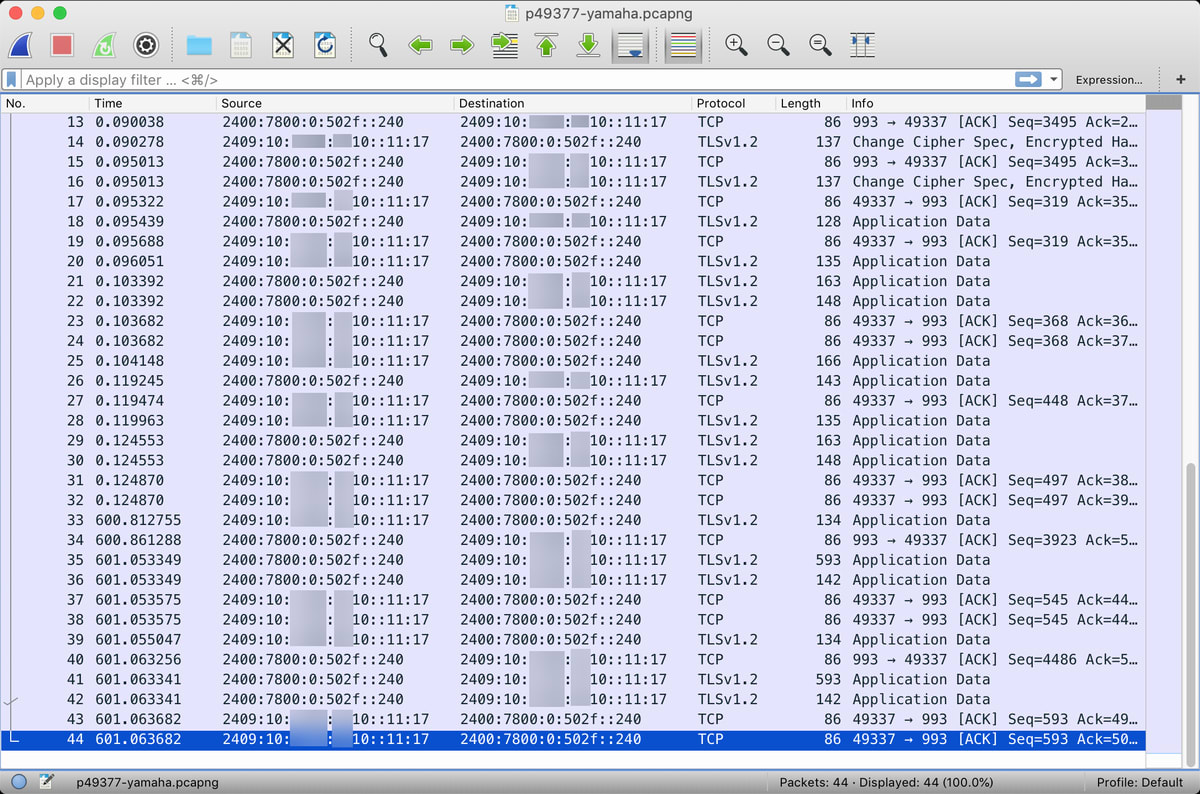

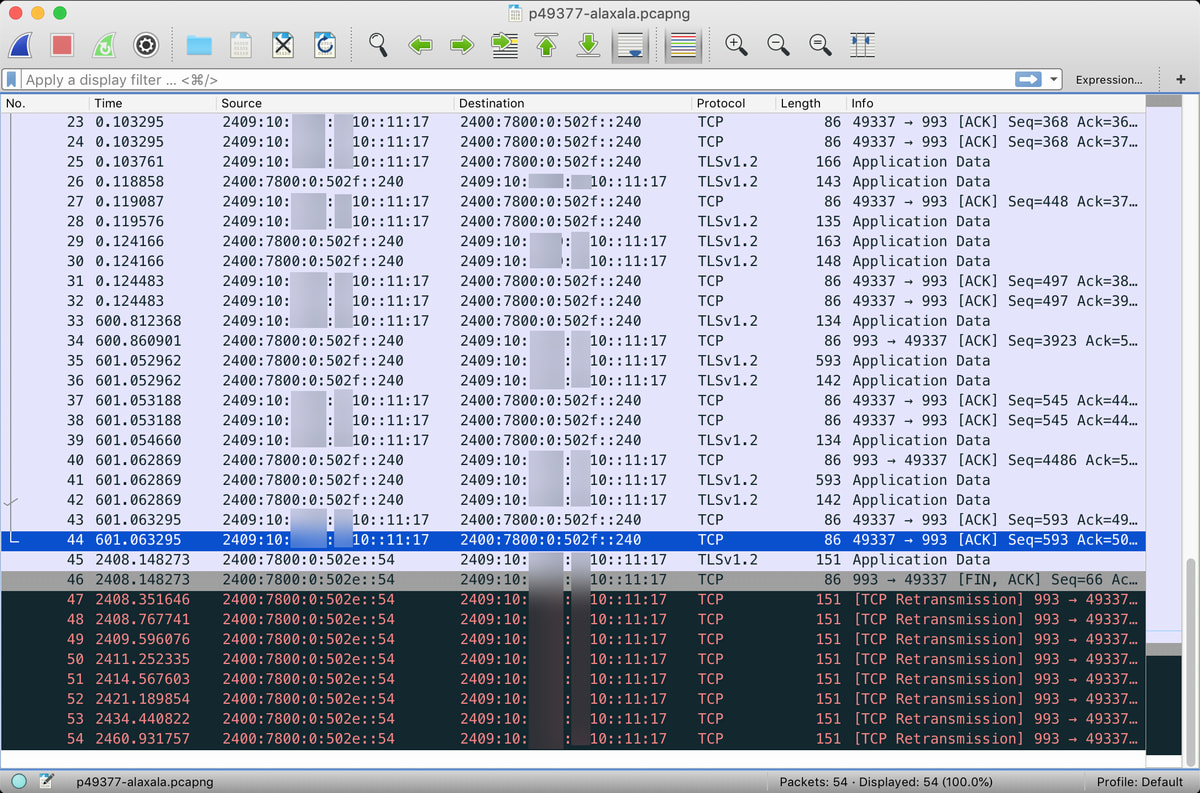

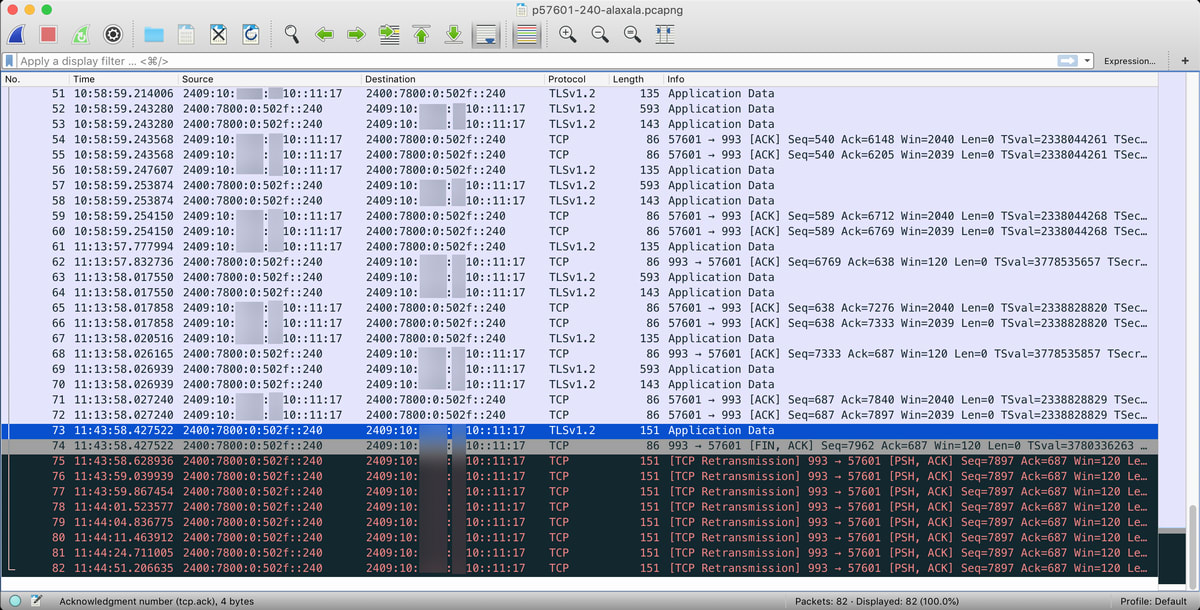

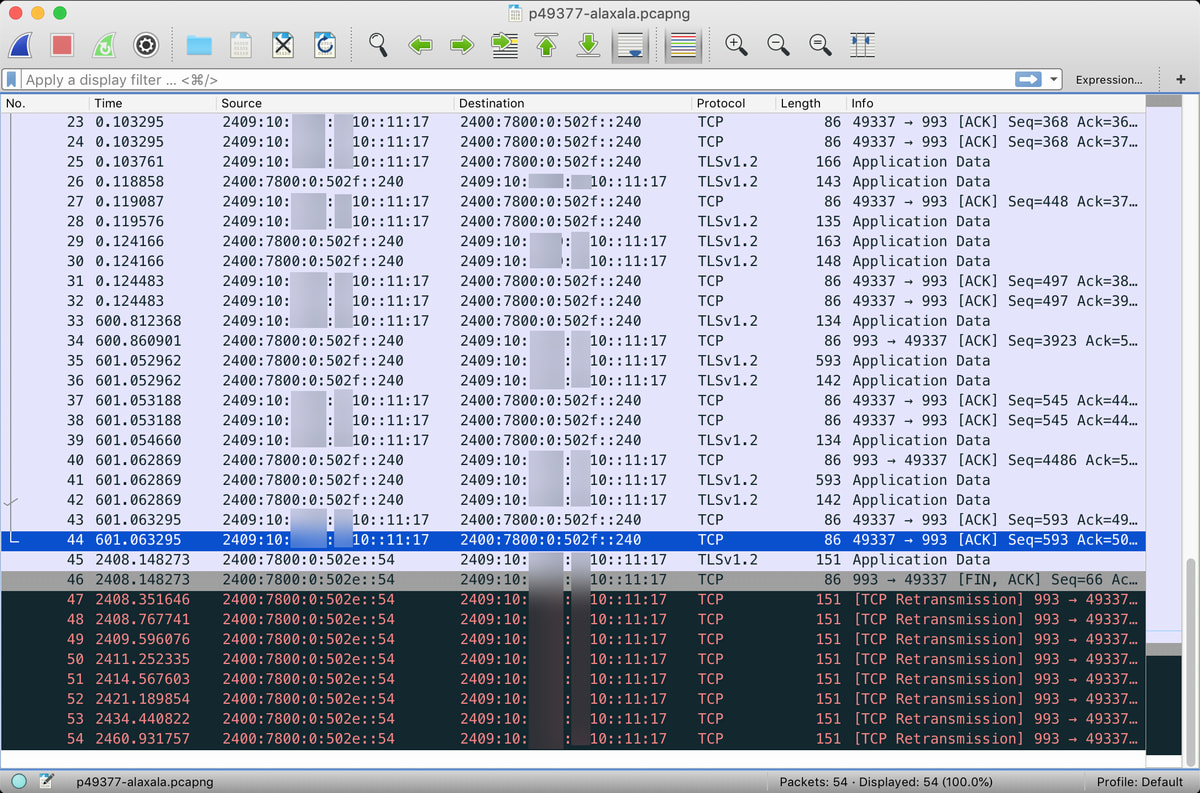

(Mail<->)NVR510<->PR-600MI

PR-600MI<->UNI port(AlaxalaGW@NTT<->Mail server)

パケット#44までは、「2400:7800:0:502f::240」サーバーとの送受信

約30分(1800秒)後に#45のパケットが「2400:7800:0:502e::54」から送信される

#46で「FIN/ACK」が送信される

#47-54まで#46が再送信される

#45-54までIPv6パケットフィルタ設定で許可されているが#30-3「廃棄[パケットフィルタ]」で廃棄

(3)まとめ

・IPv6パケットフィルタで許可設定しても「廃棄[パケットフィルタ]」で廃棄される

・SPI(Statefull Packet Inspector)は、「FIN/ACK」で誤遷移し「廃棄[パケットフィルタ]」廃棄が推定される

NTTに確認する必要がある。。。

2021/03/24追記:SPI設定のTCPタイムアウト値(デフォルト値)