第三次世界大戦を阻止するブログです。

シリア騒乱と修羅の世界情勢

ワシントンポストの一つエラー-ニュースとして国連ガザ報告書を見て

| 2015年6月23日 | |

ワシントンポストの一つエラー-ニュースとして国連ガザ報告書を見て |

|

国連人権理事会は、大規模な人権侵害を含むoxymoronically名前の体である、世界中の人権を前進させるために失敗し、執拗にイスラエルを攻撃します。その任意の非現実では、ハンプティ·ダンプティ(「私は言葉を使用するとき、それは私が過不足なく、それが意味することを選択した正確に何を意味する」)との間のクロスに似ている不思議の国のアリスの 頭とオフ」(ハートの女王! 」)。それはそれは滑稽と危険の両方にします。 それは2006年にも同様にバイアスされた国連人権委員会を置き換えるため、採用UNHRC 100プラスの解像度の大部分は、イスラエル、イラン、北朝鮮、中国、シリア、スーダンやキューバなどない人権侵害を対象としています。そして、「イスラエルと理事会の固定は、解像度に限定されるものではありません。イスラエルは理事会の永久的なアジェンダ(項目7)に記載されている唯一の国です。また、イスラエルは片側のみの行動を調べ捜査任務を施した唯一の国は、ある前提違反となるようにそれらのアクションをし、定期的な見直しの対象とされていない。HRCの抗イスラエル決議」(を参照してください"、"国連ウォッチ。) それが信頼できるであるかのように、特にユダヤ人の状態に関するその作用については、協議会のレポート、ジャーナリズムの等価必要アリス不信の様懸濁液を。まだワシントンポストは ちょうどそれをしたガザの「国連のレポートで:両側の可能な戦争犯罪。イスラエルとパレスチナが大手を振って動作し、委員会は、(2015年6月23日)」と言います。 誰が2014年のイスラエル·ハマスの戦争を始めましたか?誰が人間の盾としてガザ地区のアラブ人を使用しますか?誰が繰り返し停戦を拒否することによって戦争を延長しましたか?その設立文書は宗教とその信者に対する犯罪として反対側を断罪?ポストのエルサレム支局長ウィリアム·ブースと支局特派ルースEglashにより1,130ワードの記事では、このような重要なコンテキストを省略しています。 その283ページの報告書では、問い合わせの人権理事会の「独立」委員会は、ハマスがイスラエルの大量誘拐と殺人を容易にするために、イスラエルに内蔵されたトンネルの目的を決定することができなかったことを、信じられないほど、告白しました。これを認める 無能またはプロパレスチナずるい-のいずれか、さらにカバレッジから手数料とそのレポートを失格させるのに十分な(「恥を知れ、メアリー·マッゴーワンデイビスは、「イスラエルのタイムズ、6月23日)は、に表示されませ-did ポストの記事。 その代わりに、新聞部のリードページ「世界」の上半分、より全体に話をはね、真剣に国連の調査を行いました。それは示す5 3/4インチ白黒画像で説明として、巨大な4列を選択したkefiyeh -draped女性が破損ガザ市構造昨年七月から導かれる「イスラエルの空爆は、通りの向かいの建物を平坦化した後に。 " カンガルー裁判所の偽の調査は、大きなプレーを描きます

ワシントン·ポスト紙アラブ·イスラエルカバレッジはと混同することはできません ニューヨーク·タイムズ「一貫抗イスラエル、プロパレスチナのアカウント。ポストの 「パレスチナ人がイスラエルを充電するためにICCを押します。ハーグの裁判所に提出された書類もブースにより、バランスのとれた公正だった、ガザ、「6月26日に戦争犯罪を主張しているの詳細。それにもかかわらず、「ガザの国連報告書」の欠点は、多数の、主要でした:

A) ポストはアサートとして手数料を引用し、「責任はイスラエル国防軍が行った攻撃の合法性の独立した評価を可能にするために、その標的の決定に十分な詳細を提供するために、イスラエルに残っています。」 新聞は、他の独立した評価者によって矛盾する見解を報告しませんでした。カメラが指摘したように、米国大将マーティンデンプシー統合参謀本部議長は、言った昨年秋、私は実際にイスラエルが巻き添え被害と民間人の犠牲を制限するために、特別な長さになったことと思います」。... あなたは、あなたの敵は、あなたが民間人の犠牲者のために批判されるとしているに保持されていない規格に保持されている紛争、この種の。」(「どこにカバ レッジだ?合同参謀本部議長は、イスラエルが特別な長さに行ってきました」宣言します「民間人を保護するために、「カメラ、2014年11月13日)。

軍事経験とは異なり、国連パネル·バックアップデンプシーのビューのメンバーを持つ人々によって別の独立した評価。ドイツのスタッフ、イタリア語、スペイン軍の元首長、とりわけ、などのハイレベル国際軍事グループの最近の報告では、結論します:

「当社の全体的な知見は、「操作保護エッジ'最後の夏の間に、空気中で、地上で、海で、イスラエルが武力紛争の法律の遵守の合理的な国際標準を満たしていないだけということですが、多くの場合、大幅に超過していること標準。我々は、コマンドの下位レベルに上部からこのの明確な証拠を見ました。イスラエルが武力紛争の法律に基づき、その道徳的義務と責任を取っていると深刻さの尺度がある場合にはイスラエルのことである綿密な遵守戦争コストイスラエル兵士と民間人の生活の法律に。国際レベルミリタリー」を(参照してください。 "当社グループは「法令に細心の遵守「イスラエル国防軍を賞賛、「カメラ、6月22日、2015年) B) ポストカバレッジレポートに数値を繰り返した:「2251人のパレスチナ人が299人の女性と551人の子供だった人の1462パレスチナの民間人を含め、交戦中に死亡しました。シックスイスラエルの民間人と67イスラエルの兵士が殺された。「新聞は言う、「報告書は、国連、イスラエルとパレスチナ当局、および人権団体により犠牲者数の格差を認めました。しかし、それは「人間の生活やけがの損失の発生率が高いが...心臓破りである。」と指摘し" ビッグのための「悲劇的」ではないの同義語

「人間の生命やけがの損失の発生率が高い」の委員会の仮定が間違っている場合はどうすれば?ハ マスは、デンプシーは「「地下掘り進むと民間人の中に隠れて、非常に近い地下社会になっていた」(「ワシントンは送信'、注目'教訓操作保護エッジをモデ ル化するためのチームを、統合参謀本部議長は、米国からの軍事的な学習を言います「イスラエルの「巻き添え被害と民間人の犠牲を制限するための特別な長さ 「エルサレム·ポスト、2014年11月9日)を。

ワシントン·ポスト紙は、以前のアラブ死者のイスラエルのタリーが戦いの年齢の約60%、全体の雄と、戦闘員として44%を識別し報告しています。なぜ読者を思い出さありませんか?なぜ大人の女性が約2倍のストリップの人口の割合を含む場合2,251パレスチナアラブの死亡者は約299人の女性が未満14%にのぼることを指摘していませんか? 国連自体が米国主導の連合はで、イスラム過激派や他の武装勢力と戦ってきたアフガニスタンとイラクでの非戦闘員対戦闘員死亡率、推定している1:3、それぞれ、1:4を。ハマス、イスラエルが昨年の夏との戦いでは、この比は1に近いされているように見えます:1。(「10の観光名所Huffington Postのはカメラ、11月21日、2012年)ガザ(実際サーティーンが、カウントのか?について間違って手に入れました」 ワシントン·ポストは、人権委員会の問い合わせがなかったかどうかにかかわらず、そう言っている必要があります。おそらく、パレスチナの死傷率昨年の夏には、特に非戦闘員の中で、比較的「低い発生率」を表します C)ポストは主張し、メアリー·マッゴーワンデイビス、調査パネルの椅子を引用し、「ガザの荒廃と人間の苦悩の程度は前例のないし、来の世代に影響を与えます。 "これまでにありませんか?2011年以来、国内避難20万人以上の死者、数百万人をもたらしているシリアの内戦、と比較して、何百万人は、より多くの難民を行い、遺跡内の国の多くの?1970年代と80年代以来、大規模またはシリアのより大きいとしてさらに大きな損害数と難民タリーへのつながっている?イラクとアフガニスタンでの戦争、と比較して、マッゴーワンDavisの誇張は、固定、無知または両方-示唆ポスト外のコンテキストカバレッジが立つことができます。 論文は、「委員会の頭"と"。元ニューヨーク最高裁判事」としてマッゴーワンデイビスを記述するポストは彼 女の後の潜在的な戦争犯罪のために、イスラエルだけでなく、ハマスを「調査」彼女は、パネルの頭になった読者に教えてくれありません前任者、ウィリアム Schabas、カナダの国際法教授は、よく"、よく彼の反イスラエルのコメントのために知られていると決めていた「国連ウォッチ、Schabasによれ ば、2012年にパレスチナ解放機構のための弁護士として彼の作品の以下の開示を辞任しましたイスラエルの指導者[ネタニヤフ首相は]責任がある、任意の 調査に先立って。」 抗イスラエルの非政府組織心理戦争を

マッゴーワンデイビスは2008年にパレスチナのテロとの闘いにおいて、「国際人道法に違反する力の無差別かつ不当な不釣り合いな使用」のイスラエルを非難した法律家の国際評議会、と関連しています。【国連】人権理事会で2009年10月と2010年3月に、国際司法裁判所は「有効性と独立性の国際基準を満たすことができなかった。」[2008年12月から2009年1月の操作はリードをキャスト]ガザ紛争へのイスラエルの調査と宣言しました ICJはまた、イスラエルはこれらの基準に適合するために犯罪のゴールドストーンのリストについては、検察とイスラエルの「文民指導者や軍司令官」の罰が順番に「不可欠」であると主張しました。」

南アフリカ裁判官リチャード·ゴールドストーン、その戦いに国連調査のヘッドは、後にイスラエルは民間人を標的としたキー申し立てを否認しました。NGOモニターによると、ICJは、ポスト2001の一部である「ダーバン戦略」、隔離合法性を認めないと非軍事的手段によって主にイスラエルを破壊する(「ソフトパワーは陽だまりのグラウンドを再生する:NGOは、イスラエルの戦争を」2006)。

D)他のメディアと同様に、ポストは明 確化することなく、最後の夏の戦いの原因の国連レポートのボケを報告しました:「夏2014交戦がハマスの工作員によって6月上旬3イスラエルのティーン エイジャーの誘拐や殺人などの一連のイベントによってトリガーされましたとユダヤ人過激派による7月2日にパレスチナティーンエイジャーのその後の殺人。ヨルダン川西岸でのイベントは、イスラエルに向けてパレスチナのロケット火の急増を伴っていた、と報告書は述べています。 "

イスラエルは拉致十代の若者たちを見つけることを期待して、西岸の大規模なスイープを行いました。ホームヒッチハイクしながら、トリオが押収されていました。プロセスでは、イスラエル軍は、多くのハマスのメンバーを逮捕しました。検索を破壊するために、ハマスは、パレスチナのイスラム聖戦や他のテロリストグループは、イスラエルに迫撃砲やロケット火を増加させました。戦闘はユダヤ人の状態にキロと大量誘拐と殺人の攻撃を目的とするいくつかの浸透」、テロトンネル」2ダース以上ハマスのイスラエルの発見で激化しました。エルサレム周辺のパレスチナアラブ少年の殺害は、すでに進行大きくダイナミックに少し追加しました。 Eは)によるとポスト、戦争が約、いくつかの地域の遺跡で左」。遺跡の沿岸飛び地の広い帯状部分を「残された五パーセントハ マス本部に位置し、イスラエル、ガザフロンティア、トンネルに最も隣接、ストリップ入り口、武器デポと戦う位置-しばしば病院やアパートの建物の下やモス クや学校では(カメラ、2014年10月15日"どこカバレッジだ?国連のレポートは、ガザのダメージ限定し、表示されます」)。

ポストは、人権理事会の情報の多くは、イスラエルの批評家は不足の信頼性を主張し、プロの事実調査の基準を採用していないことを抗イスラエルの非政府組織(NGO)から来たことを報告しませんでした。

新聞は、イスラエル軍が国際法の違反の疑いの190例を検討し続け、軍の支持者の一般的には、いくつかの犯罪者を命じ た」と指摘しずに「イスラエルが間違っ徒の責任を保持するには、その嘆かわしい実績を持つ破る必要があります」パネルメンバーの電荷をparrotedそ れは残りの部分を検討し続けている調査」(「国連パネルは、ガザの戦争犯罪の証拠を見て、イスラエルとハマスの両方が、昨年のアクションに対して「批判ボルティモア日、6月23日、トリビューン新聞発送)。

「戦争犯罪」にイスラエルの自衛を回します

ポストは「欠陥や偏った」レポートを呼び出すイスラエルのネタニヤフ首相の言葉を引用し、世界はそれを無視し、彼の勧告を言い換え。国連の見直しを主張し、またドーレゴールド、イスラエルの外務省の局長引用された論文は、自己防衛にその権利を行使侵略としてハマスとイスラエルとの間で区別するために失敗しました。 しかし、「国際法廷によって標的悪名高いアフリカの軍閥の横にハマスの民兵司令官とイスラエルの指導者を置くことができ、「人権理事会の報告書に部分的に基づいて、国際刑事裁判所の調査を言っでポストは「ロンProsor、イスラエル大使ことを読者に伝えていませんでした国連へ... accus [編]いただけるの研究者」パレスチナ人とハマスの兵士として」。Prosorは、イスラエルに対する武器としての国際機関を使用するには、パレスチナの努力を成長させる結果待望のレポートと呼ばれます。「パレスチナ人が国連に戦場を移動した、「Prosorは言いました。「国連がされた人質を取られ、テロ組織によって'"("国連の調査バイアスされ、イスラエルは言う、「USAトゥデイ、6月23日)。 ワシントンポストの「ガザの国連報告書:両側の可能な戦争犯罪」はUNHRCレポートからかなり詳細が含まれていました。それは、イスラエル側から少し背景を追加しました。しかし、詳細に失敗で、何を、なぜ人権理事会のパレスチナキャンペーンとの密接イスラエルを-に合法性を認めない人への、この場合、自己defense-のその高度に拘束利用犯罪によってポストは過度のレポート自体を与えましたプレイ。ワシントン·タイムズは、三段落のニュースブリーフにトピックに関するAP通信派遣を切りました。 それは同様に処理することにより行ったように、同様に欠陥(「反イスラエルのプレスリリースワシントンポスト報道価値のあるように、カメラ、2015年5月5日「沈黙」報告書を、破壊するための滝を」)、 ポストが必要なコンテキストの読者を奪わ。それだけでなく、それはまた、製造しない場合は斜め上の別の偽フラグ操作-問い合わせ依存の国連人権理事会の委員会の「公開journalistically必要を提供するために失敗しました"ニュース"。 |

|

ハッキングチームの「ブラックサイト」スパイウェアのマッピング③

ハッキングチームの「ブラックサイト」スパイウェアのマッピング

RCSプロキシチェーンの識別

このセクションでは、我々はRCSサーバーを識別し、それらのエンドポイントにプロキシチェーンを追跡するために適用方法の概要を示しています。まず、我々はフィンガープリントとサーバーを検出し、その後、我々はプロキシチェーンをトレースする方法方法について説明します。

フィンガープリントRCSサーバー

我々は、6つの指紋工夫することで、この研究を始めた43 VirusTotalに少なくとも1つの抗ウイルスエンジンにより「ダヴィンチ」または「FSBSpy」として検出されたファイルにリストされているサーバーの(過去のスキャン結果を介して)独特の現在および以前の動作を観察することによってRCSサーバー用を。44私たちの指紋を使用して、我々は公共の範囲を検索し、過去のスキャン結果:45インターネット国勢調査、46 Critical.IO、47プロジェクトソナー、48初段、49。及びZMap SSLスキャン50 を参照してください付録A当社のスキャン結果を得るために。

これらはHTTP GET要求を発行したとき我々の指紋、A1およびA2のうちの2つは、RCSサーバの応答に基づいています。指紋A2は、ウェブページのリダイレクトの特定のタイプを検索し、指紋A1は人気のApache Webサーバーの偽装を探します。

Critical.IOデータ用にフォーマットとして指紋A2のためのRubyのブール式51

無効なHTTPリクエストを発行した場合にも、サーバーの多くは、独特のタイプミスと応答を返す52ハッキングチーム従業員によって書かれたオープンソースのRubyベースのWebサーバに一致します。プロジェクトはオープンソースであるため、我々はRCSサーバーを識別するために十分な、この状態を治療するものではありません。

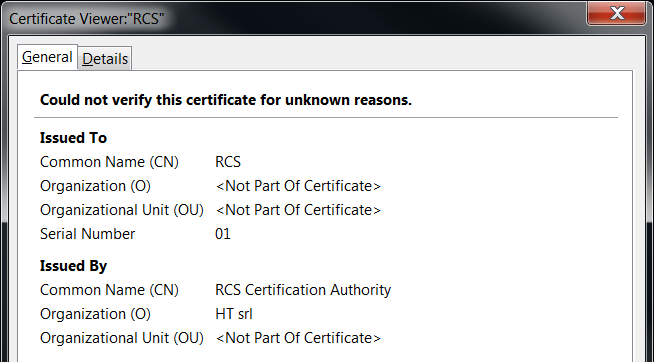

4指紋、B1、B2、B3、およびB4、いくつかの特徴的なフォーマットを有するRCSサーバーが返す一致SSL証明書。B1に一致する証明書は、RCSサーバなどのサーバを識別します。

SSL証明書の結果を検討する一方で、我々はいくつかの異なる国でのサーバが同一のSSL証明書を戻したことに気づきました。我々は、これらのサーバーが相互に関連していたという仮説を立てました。我々は次のセクションで説明したように、我々は、同一のSSL証明書を持つサーバーは、おそらく単一の政府のオペレータと関連していたことが判明し、単一国でのエンドポイントで終了プロキシチェーンを表します。

エンドポイントとのマッピングプロキシチェーンの識別

私たちは、最初のエンドポイントのリストを提供します。

| エンドポイントIP | カントリー | 最初に見ました | 最後に見ました |

| 109.235.193.83 | アゼルバイジャン | 2013年6月2日 | 2013年11月26日 |

| 190.242.96.49 | コロンビア | 2013年10月21日 | 2014年1月7日 |

| 41.33.151.150 | エジプト | 2013年3月10日 | 2013年10月29日 |

| 216.118.232.xxx | エチオピア | 2013年11月18日 | 2014年2月3日 |

| 81.183.229.xxx | ハンガリー | 2012年6月16日 | アクティブ |

| 2.228.65.226 | イタリア | 2012年10月26日 | アクティブ |

| 82.104.200.51 | イタリア | 2012年9月17日 | 2013年12月2日 |

| 88.33.54.xxx | イタリア | 2012年6月4日 | アクティブ |

| 95.228.202.xxx | イタリア | 2012年9月18日 | アクティブ |

| 95.228.202.xxx | イタリア | 2012年9月17日 | アクティブ |

| 95.228.202.xxx | イタリア | 2012年9月18日 | アクティブ |

| 95.228.202.xxx | イタリア | 2012年9月18日 | アクティブ |

| 95.228.202.xxx | イタリア | 2012年9月17日 | アクティブ |

| 95.228.202.xxx | イタリア | 2012年9月15日 | アクティブ |

| 89.218.88.xxx | カザフスタン | 2013年8月21日 | アクティブ |

| 211.51.14.129 | 韓国 | 2012年8月26日 | 2014年1月7日 |

| 203.217.178.xxx | マレーシア | 2012年5月28日 | アクティブ |

| 189.177.47.xxx | メキシコ | 2014年1月30日 | アクティブ |

| 189.177.65.13 | メキシコ | 2013年11月13日 | 2013年12月10日 |

| 189.177.74.147 | メキシコ | 2013年11月1日 | 2013年11月1日 |

| 201.157.43.60 | メキシコ | 2013年10月13日 | 2014年1月7日 |

| 200.67.230.2 | メキシコ | 2012年5月25日 | アクティブ |

| 41.248.248.xxx | モロッコ | 2012年6月3日 | アクティブ |

| 41.248.248.xxx | モロッコ | 2012年7月25日 | アクティブ |

| 41.248.248.xxx | モロッコ | 2012年6月12日 | アクティブ |

| 41.248.248.xxx | モロッコ | 2012年5月27日 | アクティブ |

| 81.192.5.xxx | モロッコ | 2012年7月25日 | アクティブ |

| 62.251.188.xxx | モロッコ | 2012年5月31日 | アクティブ |

| 197.210.255.178 | ナイジェリア | 2013年9月15日 | 2013年10月21日 |

| 95.49.xxx.xxx 53 | ポーランド | 2012年8月10日 | アクティブ |

| 37.242.13.10 | サウジアラビア | 2014年1月7日 | 2014年1月7日 |

| 62.149.88.20 | サウジアラビア | 2012年6月5日 | 2013年7月2日 |

| 41.78.109.91 | スーダン | 2012年12月14日 | 2014年1月12日 |

| 203.149.47.xxx | タイ | 2013年10月4日 | アクティブ |

| 95.9.71.180 | 七面鳥 | 2013年11月13日 | 2013年11月19日 |

| 81.95.226.134 | ウズベキスタン | 2013年8月7日 | 2013年9月2日 |

| 81.95.224.10 | ウズベキスタン | 2013年1月22日 | 2013年1月26日 |

| 217.29.123.184 | ウズベキスタン | 2013年7月21日 | 2013年9月16日 |

我々は、メキシコへのトラフィックを転送する回路の一例で、エンドポイントを識別し、サーバーを一緒にリンクするプロセスを示しており、マッピング回路。

メキシコサーキット

まず、サーバーの次のグループは、すべて全く同じSSL証明書を返されたことを指摘しました。

| IP | プロバイダー | カントリー | 最初に見ました |

| 14.136.236.xxx | 38Cloud | HK | 2013年4月13日 |

| 31.192.228.xxx | GleSYS | NL | 2013年4月11日 |

| 176.58.102.xxx | Linodeの | イギリス | 2013年2月9日 |

| 50.116.32.xxx | Linodeの | 米国 | 2013年8月4日 |

一般的に、我々はまた、ハッキングチームサーバの数は、SSL証明書を返しますが、その代わりに(すなわち、これらのサーバがアイドルスキャンの用語で「ゾンビホスト」に似た特性を有していた)グローバルシーケンシャルIPIDを使用していなかったことを指摘した。54

IPIDは、パケットのフラグメントを識別するために使用されるすべてのIPパケットのフィールドです。パケットは、インターネットを横切って流れるように、それが一斉送信元と宛先の間のリンクを横断するには大きすぎる場合には、より小さなパケットに分割してもよいです。各パケットのフラグメントは、フラグメントは先の元のパケットに再構成することができるように、元のパケットと同じIPIDを持っています。送信者は、一般的に断片化されるパケットを知らない事前に、そのほぼすべてのパケットにIPIDを割り当てる必要があります。多くの古いオペレーティングシステムでは、グローバルシーケンシャル方式を使用して、すべてのパケットにIPIDsを割り当てる:任意の宛先に送信された最初のパケットがように1、2に続く、および、IPID 0持っています。最新のOSのバージョンは、ランダムにIPIDsを割り当てます。

サーバーがグローバルIPIDを持っている場合は、私たちの目的のために、我々は、サーバーが誰に送信したパケット数のカウンタとして使用することができます。また、誰もが要求(例えば、TCP SYN送信することにより、この値のサーバーを調べることができます55のサーバに)、応答(例えば、SYN / ACK)でIPID値を見ています。サーバはT1とT2の間の任意のパケットを送信した場合、一度、時刻t1で、かつてt2で、二回IPID値を探索することによって、人は見ることができます。

SSL証明書を持つサーバーは、我々はより頻繁に見た国であるように思われたのに対し、我々はグローバルIPIDsを発見RCSサーバは、我々はスキャン結果にあまり頻繁に見た国に設置しているように見えました。この観察に基づいて、我々は、SSL証明書を返すサーバーがグローバルIPIDsを持つサーバーへのトラフィックを転送したという仮説を立てました。

サーバーかどうかを確立するために、Xは、グローバルIPID、Yを持つ別のサーバーへのトラフィックを転送し、我々は最初のYまで待っていた(すなわち、繰り返しIPIDプローブによって測定されるように、すべてのパケットを送信しない)アイドルでした。私たちは、その要求(HTTPのHEAD、続いてYにIPIDプローブを送信56我々は、第1および第2のIPID値との間のギャップ(1より大きい差)を探したYに別のIPIDプローブ、続いてXへ)。ギャップは、Yは、このような場合、我々はXは我々がチェック、確認するために実験を10回以上繰り返し、Yのプロキシがあると言うことに反応して、このように処理し、Xに、私たちの要求を受信したことを暗示しますYがアイドルであったそれぞれのケース。我々は、上記の4つのサーバは、次のサーバのプロキシであったことを発見しました:

| IP | プロバイダー | カントリー | 最初に見ました |

| 200.67.230.xxx | UniNet | MX | 2012-05-25 |

次の自然な質問があった:このサーバーは、エンドポイントとは?それとも、別のサーバのプロキシですか?

我々は、HTTPのHEADまたはMXサーバにHTTP GETリクエストを送信したとき、MXサーバによって返されるすべてのIPパケットのIPIDsが連続したことに気づきました。つまり、MXサーバーは、私たちの要求に応答するには、新しいパケットを作成することで、他のサーバーと通信することができなかった。57しかし、MXは、すべての転送された可能性があり、既存のネットワーク·アドレス変換のような(宛先アドレスを書き換えることにより、私たちの要求のパケットを)。58これは、新しいパケットの作成 を誘導しないであろう、そのためには、観測された連続したIPIDsと一致するであろう。しかし、このタイプの転送はまだ待ち時間(ラウンドトリップタイム)スパイウェアに関連していない質問や近隣のサーバー内のサーバー間の差の測定であろう。このケースであったかどうか決定するために、我々は、IP空間内の近隣のサーバと(TCPおよびICMPモードの両方でhpingを用いて測定)MXサーバの待ち時間を比較しました。MXサーバーの待ち時間は、隣接サーバよりも高かった場合には、エンドポイントとは対照的に、MXサーバがプロキシであったことを示している可能性があります。私たちは、レイテンシが、隣接するサーバーと同じであることが判明しました。したがって、これらの二つの試験に基づいて、我々は、MXがエンドポイントであると結論付けました。要約すると、我々は、サーバーがエンドポイントであったかどうかを判断するには、次のテストを使用します:

- サーバーがグローバルIPIDを持っているかどうかを確認します。そうでない場合、テストは動作しません。

- アイドル状態であると、サーバーのを待ちます。サーバーがアイドル状態でない場合、テストは動作しません。

- サーバーにHTTP GETリクエストを発行し、それに応答して、サーバ(私たちはtcpdumpのを使用)によって返されたすべてのパケットのIPIDsを見てください。返さIPIDsが連続していない場合、サーバは、エンドポイントではないかもしれません。

- 周囲のサーバーとサーバー(ICMPおよびTCPのRTT)のレイテンシを比較してください。差がある場合、サーバは、エンドポイントではないかもしれません。

これまでのところ、我々はすべての4つのサーバがMXのプロキシであり、MXはエンドポイントであることを立証したことを思い出してください。次の自然な質問は、転送のトポロジーについてでした。直接MXへのトラフィックを転送し、各サーバがあるか、または1つのサーバーの次のサーバーに転送するなど、最終的にMXのサーバ転送のプロキシチェーンに配置されたサーバーがありますか?これを決定するために、我々は回路の遅延、MXに要求を中継し、応答を受信するために特定のサーバに必要な待ち時間の観察者に依存しない測定値を計算した。59

| IP | カントリー | 回路レイテンシ |

| 14136236147 | HK | 1584.51ms |

| 50.116.32.138 | 米国 | 1115.06ms |

| 31.192.228.60 | NL | 865.25ms |

| 176.58.102.218 | イギリス | 834.25ms |

| 200.67.230.2 | MX | 65.05ms |

待ち時間は、サーバは、プロキシチェーンに配置されているという仮説を支持するが、それは我々がこのグループの一部である他のサーバを検出することができなかったということも可能です。この場合、トポロジーは、我々が仮定したものよりも非常に異なっていてもよいです。

RCSサンプル

先に述べたRCSサーバのスキャンおよびフィンガープリントに加えて、我々はまた、野生で見つかったWindowsとOS X RCSサンプルに関連する「ベイトコンテンツ」を分析することによって、可能性の高い政府のユーザを識別することができました。

イタリア

イタリア、ハッキングチームの母国は、RCSの中で最も多作ユーザーの一人です。我々 はイタリ アの元ジャーナリストは密かにイタリアに影響を与えるに深く関与容疑者は、テレコム·イタリアが運営するいくつかのエンドポイントを特定し、また FASTWEBのネットワーク管理スタッフとCSH&MPSSrl興味深いことに、CSH&MPSSrlは明らかルイージBisignaniの監視と逮捕 に2011年に関与していました政治。60我々はまた、多数のRCSサンプル(参照観察付録Bをコンテキストとターゲットが現在不明であるためにイタリアに帰することができます)。最も最近の事例の一つがBiglietto Visita.doc悪用フラッシュ0日埋め込 み(「名刺」のためのイタリア語)(上記対象搾取セクションで5を悪用参照)と呼ばれるドキュメントが含まれていました。文書は、RCSのスパイウェアのWindowsとOSXのバージョンと一緒にイタリアからアップロードされました。

オマーン

我々は、オマーンからVirusTotalにアップロードRCSサンプル識別さ61うわさによれオマーンニズ ワの大学で博士モハメッドMahrooqi著オマーン詩についての餌ドキュメントを、含まれていました。

パナマ

我々はパナマの攻撃に使用されたと考えている2つのドメイン名、noticiaspty.comとblackberry-upgrade.comと関連していたイタリア、93.95.219.97、内のサーバーを特定しました。私たちのスキャンによると、IPは明らかに最後のアクティブな周りの9月9日、2013年だった62 noticiaspty.comドメイン名のGoogle検索は「.jadファイル」のファイル(BlackBerryのアプリケーション)Twitterで公的に送信するためのリンクを明らかにしています。

@teresa_varからBlackBerryアプリケーションへの2つのリンクが含まれています。63、64

また、トプシー検索し、このWebサイト上の.jadファイルにリンク削除つぶやきを発見しました。65ザ·ツイートのうわさによれば、著名な弁護士Zulayロドリゲスの漏洩電話録音であるBlackBerryのアプリケーションへのリンクが含まれています。

意図したターゲットは、しかし、ほとんどすべてのTwitterユーザーが、続いて、次の@teresa_varがに属する多くのパナマの政治家、ある、まだ不明である民主革命党(PRD)。66ツイートはすべて2011年12月に送られました。

他のサンプル

我々は、野生でRCSの多くの他のサンプルを発見しました。:RCSプロキシチェーンの私たちのマッピングの結果を使用して、我々はを含む国にサンプルを属性に管理し、エジプト、ハンガリー、イタリア、カザフスタン、韓国、モロッコ、サウジアラビア、トルコとウズベキスタン。参照付録Bサンプルハッシュのために。

結論

ハッキングチームは、彼らが効果的なデューデリジェンスとそのクライアントに関する自主規制、およびその製品の人権への影響を行っていること、公共だけでなく、潜在的な調節因子を安心することを意図しているように見える文の数をしました。彼らはまた、追跡不可能、それらのRCSの製品を販売しています。本研究では、これらの請求リング中空の両方のことを示唆しています。

ハッキングチームは述べています:

我々は、潜在的な販売をレビュー業界でユニークな技術専門家と法律顧問の外側パネルを、確立しています。このパネルは、提案、販売に関する取締役会に直接報告します。

まず、人権に関しては、私たちは餌の内容および他の材料は、政治的な利点はなく、正当な法執行業務のターゲティングを示唆しているケースの数を発生しています。また、中に以前の記事このシリーズでは、我々は、米国ベースの報道機関の標的を同定しました。しかし、他の場合には、材料が可能な犯罪捜査の指標であることが表示されました。67同様に、我々はまた、ガバナンス、法の支配、および表現の自由が高く、非常に低い両方のランキングで政権でハッキングチームエンドポイントを発見しました。

我々は適切にデュー·プロセスとルール·オブ·法律の下で行われ、犯罪捜査を監督し、それが合理的なこのハッキングスイートのいくつかの使用が法的に認可されていると結論することがわかります。しかし、いくつかの用途は、虐待党派、または不可解であることを結論する、等しく妥当である。ハッキングチームの世界的な普及の我々の調査結果は、高品質のデューデリジェンスの彼らの主張を偽り。 彼らは指導のための外側のパネルに依存していると主張する一方で潜在的な販売に、ほとんど情報はメンバー、プロセス、または販売を拒否されることがあり、その下の理由について入手可能です。

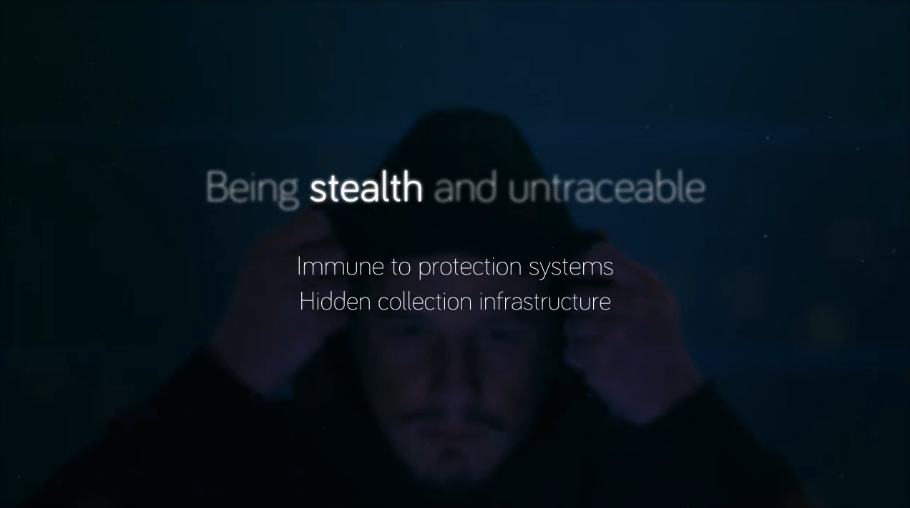

その秘密に関しては、秘 密を約束するだけでなく、難読化で明確な努力ハッ キングチームによって、マーケティングにもかかわらず、我々はまた、彼らは「ステルス」などのクレーム作るとき商用トロイの木馬メーカーは誇大広告の有罪 であることをもう一度示した「追跡不可能を。 "我々は、それがそうだと思いますクライアント国の購買担当者は、これらのツールの利用が非国民国家の研究者によって公開されることができることを警告さ れました。

売り手と監視トロイの木馬を販売する会社を利用するの間に我々の報告書はまた、専門的なアライメントを強調しています。こ れらのアクターは、自然のビジネスパートナーであるが、私たちが描くの結論は、政府契約の不透明度と競争力にもかかわらず、エクスプロイトと監視ソフト ウェアの市場は、またベンダーが定期的に顧客に製品やソリューションを販売するために一緒に取り組んで、居心地の良いすることができることです。このコラボレーションは、購入者のためのワンストップショップの経験を提供することがありますが、それについても検討したときに一緒に戻ってベンダー、キャンペーン、企業、および国を結ぶことができます。

結論として、世界的な増殖、ならびに「ステルス」についての怪しげな約束の組み合わせは危険 - に多くの関係者-の透明性と説明責任の欠如によって定義された規制のない市場にポイントを備えています。

ハッキングチームの「ブラックサイト」スパイウェアのマッピング②

ハッキングチームの「ブラックサイト」スパイウェアのマッピング

RCSの疑いのある政府機関ユーザー

広範な分析の後、私たちはハッキングチームのRCSのスパイウェアの現在または以前のエンドユーザーである政府のセットを特定したと信じています。我々の分析ではと題されたセクションに記載されている「RCSプロキシチェーンの識別します。 "

はじめに

どうやらハッキングチームのRCSのスパイウェアを悪用抑圧的政権の高プロファイルの症例数に応じて、ハッキングチーム首席弁護士エリック·ラーベは、同社が「抑圧的」体制に製品を提供していないと述べています:

抑圧的な「抑圧的な体制の問題については、ハッキングチームは、当社のソフトウェアは、EU、米国、NATO、および同様の国際機関またはいずれかによってブラックリストに載っている政府に販売されていないことを確実にするために偉大な長さに行く」「政権。」15

ハッキングチームはまた、RCSはを通じて販売されていないと述べている「独立代理店、「16、すべての売上高は外部の技術者や弁護士を含む委員会によって審査されていること。このボードは、任意売却の上に拒否権を持っている。17の 販売を認可すると、同社は「潜在的な顧客は、人権侵害を容易にするために、監視技術を使用することができることを反映した信頼できる政府や非政府報告書、 "だけでなく、「原因を検討すると述べている前に、監視のためのプロセス要件」。18

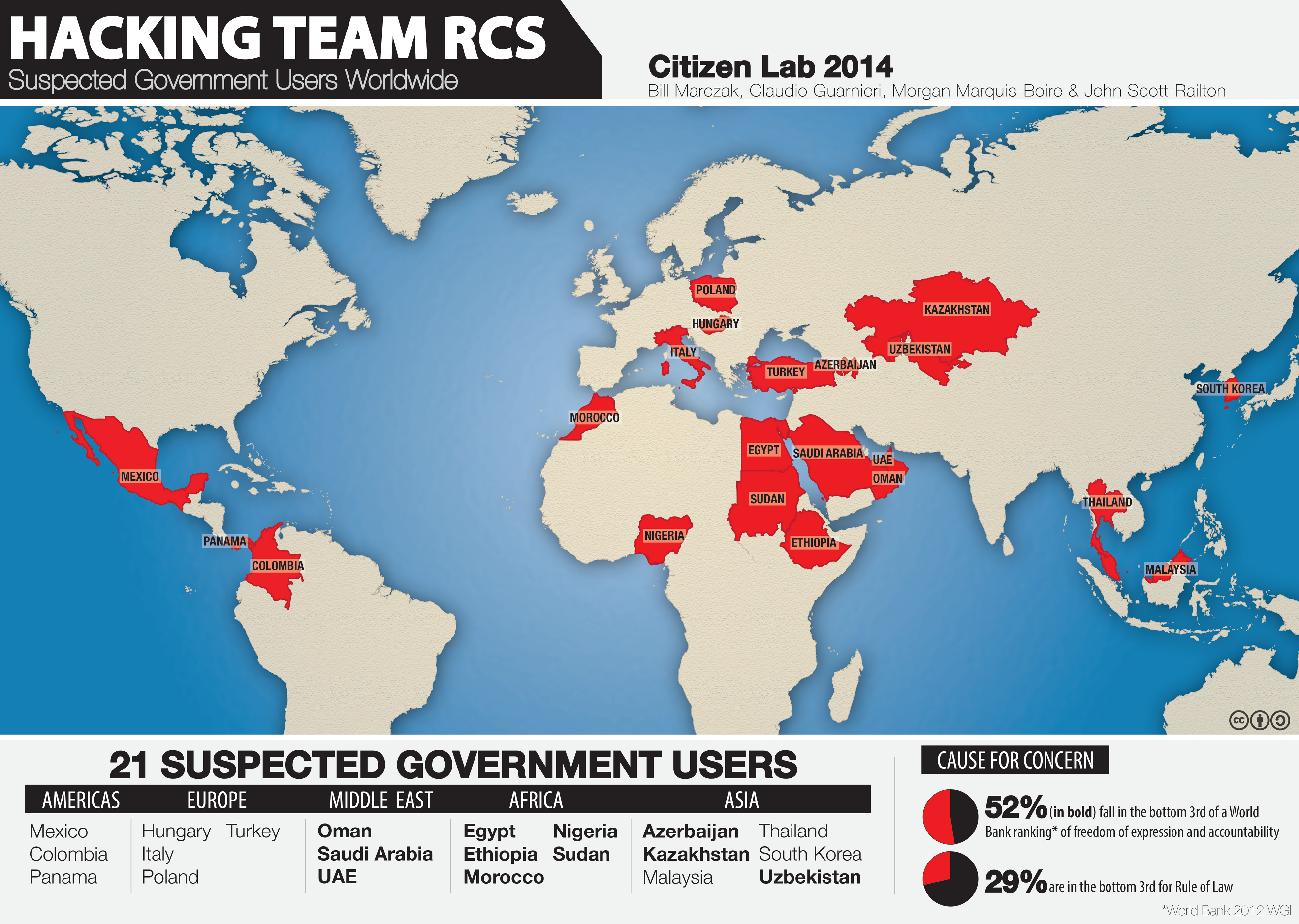

RCSの21疑い政府機関ユーザー

我々は二十から一政府はハッキングチームのRCSのスパイウェアを使用していることを疑います。特に記載のない限り、我々はハッキングチームプロキシチェーンのエンドポイントをトレースに基づいて、これらの国を識別した:アゼルバイジャン、コロンビア、エジプト、エチオピア、19ハンガリー、イタリア、カザフスタン、韓国、マレーシア、メキシコ、モロッコ、ナイジェリア、オマーン、20パナマ、21ポーランド、サウジアラビア、スーダン、タイ、トルコ、アラブ首長国連邦、22、ウズベキスタン。

懸念のある国

これらの国の多くは、それらの表現の自由の欠如、および司法制度の政治のために知られているが、いくつかは、日常の基本的なデュー·プロセス権を侵害し、継続的な重大な人権侵害を犯します。ハッキングチームの主張販売慣行のレンズを通してこれらの国を見ると、我々は懸念のいくつかの領域をハイライト:

- アゼルバイジャン: 私たち は、アゼルバイジャン(Azertelekom:109.235.193.83)でRCSエンドポイントを同定した。投票が開始される前に10月の大統領 選挙の結果が誤ってリリースされたときに6月と11月2013年アゼルバイジャンは2013年に国際的な見出しを打ったとの間にアクティブであった23 ランで選挙まで、国営メディアはKhadija Ismayilovaは彼女の家の中から記録された影響力アゼルバイジャン事件記者の妥協ビデオをリリースしました。24 Ismayilovaの場合に使用されていないが、RCSはひそかに、コンピュータのウェブカメラを起動して、監視の同じタイプを有効にするだけでなく、することができますコンピュータからプライベートビデオや写真を盗みます。

- カザフスタン:我々は(:89.218.88.xxx JSC Kazakhtelecom Slyzhebnyi)カザフスタンRCSエンドポイントを特定しました。ヒューマン·ライツ·ウォッチ(HRW)は、HRWは、多くの場合、抗拷問法令の政府の採用にもかかわらず、「拷問は、拘禁の場所で共通のまま」と報告し、「拷問の加害者2013年に逮捕·拘禁に直面してカザフスタン政府批評家の多数の症例を報告しました罰を免れる。」25

- ウズベキスタン:我々は(:81.95.226.134、Sarkorテレコムウズベキスタンに3 RCSエンドポイントを見つけ81.95.224.10、およびシャルクテレコム:217.29.123.184)。ウズベキスタンのHRWの2013年報告書は、拘留中の殴打やレイプなど、大手を振って拷問の政府の体系的な使用の言及をしました。報告書はまた、独立した弁護士会の解散など、デュー·プロセスに対する敬意の欠如を挙げて、論争のケースを取る弁護士の資格剥奪を余儀なくされた。26

- サウジアラビア:私たちは、サウジアラビアで2 RCSのエンドポイントを特定し(:37.242.13.10とAl-Khomasia配送とメンテナンスのCo株式会社:エティハドEtisalatは27 62.149.88.20)。HRWは、拷問の使用、弁護士へのアクセスの拒否、証拠を導入するか、裁判で自分の告発に直面する被告のためにできないこと、およびAの不足など、サウジアラビアの被拘禁者に対して「体系的デュー·プロセスの違反と公正な裁判権」を報告しています刑法や先例ドリブン法学。28

- スーダン:「Mesbar」(「プローブ」に使用される装置を意味するアラビア語の単語)と呼ばれる8つのアドレスの範囲内で、:私たちは、スーダン(41.78.109.91 VisionValley)で1 RCSエンドポイントを特定しました。HRWは、スーダン当局は多数の死者をもたらす抗議者に対する過度の暴力を使用したことを報告しました。HRWはまた、政治的動機逮捕や拘留の増加に懸念を提起し、新聞の当局のサスペンションを指摘し、反政府のジャーナリストへの嫌がらせ。29

ターゲット搾取

どのように政府は、ターゲットのコンピュータにハッキングチームのRCSのスパイウェアをインストールするのですか?エクスプロイトの使用、コンピュータ·ソフトウェアのバグを利用しています:このセクションでは、一つの方法を概説します。

はじめに

政府への攻撃を販売する多くの俳優があります。2012市民ラボレポートを調べ30ハッキングチームとVUPEN、最もよく知られているモンペリエベースの企業との間の可能な接続31の販売のための「攻撃的なIT侵入ソリューションと政府グレードの悪用を。」32 VUPENは市民Labのに応答して、斜めの拒否を提供しているが報告書では、我々は非常によく似たエクスプロイトがハッキングチームのRCSのスパイウェアの配信に使用され続けることを観察しました。最近では、VUPENは米国国家安全保障局(NSA)に攻撃を販売していたことが報告されたされた。33

スパイウェアの展開で悪用の有用性を考えると、それはハッキングチームのライバルFinFisher社はまた、彼らの「政府のIT侵入とリモート監視」ソリューションの一部として悪用を供給することは驚くべきことではありません。会 社の自身の言葉で、「FinFlyはポータルでは、Microsoft Office、Internet Explorerのは、Adobe Acrobat Readerが、より多くの。のような一般的なソフトウェアのための0-日と1日のエクスプロイトの大規模なライブラリへのアクセス提供していますエクス プロイト」34ハッキングチーム、FinFisherを、およびVUPENはトレードショーで同じセッションで、自社製品を推進しています。35

エクスプロイト

ここでは、我々は悪用の大きなコーパスの代表として選択した7関連エクスプロイトの簡単な分析を提供しています。一つは、これらの7つの攻撃に基づいて署名を作成することによって、関連するエクスプロイトを発見することができます。

我々はここにすべての調べエクスプロイトは、悪意のある文書として自分自身を提示します。これは、脆弱性、プレ兵器は、異なるアクターによって発見および/または販売された可能性があります。しかし、インクルードは、文書が、それらが同じ手順またはプログラムを使用して製造されていることを示唆するのに十分な類似性を負担悪用します。他はSpyNetへとして知られているリモートアクセスツールキットをインストールしながら、これらの文書のうち6つが、ハッキングチームのRCSのインストールを容易にするために表示されます。これは、ハッキングチームの独立したエクスプロイトを供給する共通の俳優があるかもしれないことを示唆しています。

1を利用します

Filename: scandale.doc Hash: dab3e4423525c798d7937441a3b356d7633a30f229911b9bedd38eeff74717d Exploit: Adobe Wordドキュメントのフラッシュターゲット:。モロッコ市民ジャーナリスト·グループ、Mamfakinch 36メッ セージ「SVPの北東mentionnezのPASがD embrouilles PAS NOM NI RIENデュTOUT JE NE veuxを月が... "のhttpへのリンクとともに、Mamfakinchオンラインニュースポータルに提出されました://freeme.eu5.org /scandale%20は(2)の.doc。ペイロード:最後のペイロードはチームRCSハッキングされた。37この攻撃のより詳細な分析を見つけることができるここに。

2を利用します

DOC拡張子の付いたファイル。CVE-2010から3333。対象: アラブ首長国連邦(UAE)人権活動アーメド·マンスール。ペイロード:第二段階ダウンロードし38 http://ar-24.com/0000000031/veryimportant.doc2から。第二段階は、ハッキングチームRCSペイロードダウンロード39 http://ar-24.com/0000000031/veryimportant.doc3からを。

3エクスプロイト

ファイル名: رسالة Word文書で点滅。のAdobe Flash "のMatrix3D」整数オーバーフロー。対象:。不明、しかし、スパイウェアのペイロードは、UAE政府が実施されると考えられて攻撃にリンクされているコマンド·アンド·コントロール·サーバー(hamas.sytes.net)使用:ペイロードから第二段をダウンロードhttps://www.maile-s.com/yarab/stagedocJord。第二段階は、https://www.maile-s.com/yarab/Win32.scrからSpyNetのペイロードをダウンロードし、ダウンロードがhttps://www.maile-s.com/yarab/kofahi.docからコンテンツ餌。分析:公開メーリングリストは投稿41この脆弱性を発見するためのクレジットVUPENのニコラ·ジョリーを。VUPENはこのバグの発見のために公共の信用を取るが、それはここで使用されるエクスプロイトVUPENによって書かれていなかったが、代わりに独立して発見された、および/ または他の当事者によって兵器ことも可能です。ペイロードの第二段階の検査は、それは単に別のURLを使用して、veryimportant.doc2とほぼ同一であることを示しています。

4を利用します

ファイル名: إماراتيمظلومのdoc。ハッシュ: 8dbaa77c4db80da6b110e770851932c65c322153fd9edc1df23bd2312584bd94 エクスプロイト: Word文書ではAdobe Flash; CVE番号を持っていませんが、悪用黙ってAdobe Flash 11.4で修正されているようです。対象:。UAEの人権活動家、およびアラブ首長国連邦のジャーナリストペイロード: HTTPから第二段階をダウンロード:// WWW。 faddeha.com/stagedocuae1。。第二 段階ものペイロードのいずれも、検査のために利用可能であった分析:このサンプルの3エクスプロイトのメタデータは同一であり、それらは同じ俳優によって生成されたことを示唆しています。

5エクスプロイト

ファイル名: Biglietto Visita.doc ハッシュ: c026ebfa3a191d4f27ee72f34fa0d97656113be368369f605e7845a30bc19f6aはエクスプロイト:はAdobe FlashをWord文書で、CVE-2013から5331。最初の2013年の11月と12月に使用さ見て、その時点で0日であった。対象:不明なペイロード: http://176.58.111.219/ipaddrs/shellから第二段階をダウンロードします。第二段階ものペイロードのいずれも、検査のために利用可能でした。ハッキングチームRCSのOSXとWindowsのサンプルと一緒にVirusTotalにアップロードされました。分析:次のようにドキュメントのメタデータは、次のとおりです。

前の悪用文書が埋め込まGZIP圧縮フラッシュを使用しているが、これはLZMA圧縮を使用しています。この圧縮オプションは、最近のFlashファイル形式に加え、Flash ProfessionalのCS6の手動オプションですました。攻撃時に、それは、いくつかのアンチウィルス製品は、この検出を回避するための有効な技術を作り、LZMA圧縮フラッシュの自動解析をサポートすることを登場しました。

6エクスプロイト

ファイル名: 1.DOCのハッシュ: 519939a48ba9dbcc05abfeb4e7fbf9f9dda8c13b567ee6858decaadd09730770はエクスプロイト: Word文書内のAdobe Flash; 。CVE-2013-0633 対象:不明発病症状: http://62.109.31.96/0000000025/1.doc2から第二段階をダウンロードします。第二段階は、http://62.109.31.96/0000000025/0000000025.exeからハッキングチームRCSペイロードをダウンロードします。分析:ザは、LZMA圧縮を使用しています悪用します。メタデータは、エクスプロイト5とほぼ同じです。

7エクスプロイト

ファイル名: 1.DOCのハッシュ: 1f9db646053a7bc6be1c8e8ef669079c9e9010306fa537ed555de2387952aa23はエクスプロイト: Word文書内のAdobe Flash; 。CVE-2012-5054 対象:不明発病症状: http://62.109.31.96/0000000025/1.doc2から第二段階をダウンロードします。第二段階は、http://62.109.31.96/0000000025/0000000025.exeからハッキングチームRCSペイロードをダウンロードします。分析:ザは、LZMA圧縮を使用しています悪用します。メタデータは、エクスプロイト5とほぼ同じです。

サマリー

悪用、ドキュメントのメタデータの検討は明らかにその悪用1、3、および4を共有同一の作成 と最終変更時刻(2012-05-15T10:39:00Z)。一方、6、5悪用、および7は、共通の時間(2012月5月14日10時39分00秒)。共有する42のすべての文書が作成されたことを示唆しているこれらのすべての6つは10時39分00秒であるドキュメントを活用するための作成 時刻を、同様に。さらに、ここで説明するエクスプロイトのすべての文書は、その後のダウンロード第二段階を含むシェルコードをダウンロードして、三段目のインプラントをインストールします。私たちは、ペイロードおよびメタデータを利用するの類似性がハッキングチームによるパッケージングによるものであったと考えました。しかし、7エクスプロイトの6件のみがハッキングチームのRCSを送達するために使用されました。これは、悪用ドキュメントビルダーは、顧客がポスト搾取のための好みのスパイウェアを選択することができ、バックドア、独立していることが表示されます。

上述のエクスプロイトは、私たちが今まで2012から観察した商業バックドアを送達するために使用される攻撃の代表的なものです。それらはすべて同じ俳優が作成されているように見えます。これは、プロとハッキングチームのパートナーは、過去2年間の悪用を顧客に提供してきましたベンダーを利用することが表示されます。

ハッキングチームの「ブラックサイト」スパイウェアのマッピング①

ハッキングチームの「ブラックサイト」スパイウェアのマッピング

2014年2月17日

カテゴリー:ビルMarczak、クラウディオグァルニエリ、ジョン·スコット·Railton、モルガンマーキス·Boire、レポートとブリーフィング

著者:ビルMarczak、クラウディオグァルニエリ、モルガン·マーキス·Boire、ジョン·スコット·Railton。

この投稿は、政府に独占的に販売されているハッキングチームのRCSのスパイウェア、のグローバルな普及と利用に焦点を当てるの記事のシリーズの第2弾です。

レポートのカバレッジを読む [イタリア]有線イタリアなどで報道SCマガジン、およびシュピーゲル。

シリーズの最初の報告書を読む" ハッキングチームとエチオピアジャーナリストのターゲティングを。」

シリーズ、第三報告書を読む" ハッキングチームの米国ネク サスを。」

サマリー

- リモートコントロールシステム(RCS)ミラノベースのハッキングチームが政府に独占的に販売され、販売、洗練されたコンピュータスパイウェアである。1 RCSは、受賞歴のあるモロッコのメディアアウトレットMamfakinchに対して使用した場合にハッキングチームは2012年に公共のスポットライトに第1スラストた、2とアラブ首長国連邦(UAE)人権活動アーメド·マンスール。3最近、市民ラボ研究は、RCSは、ワシントンDCエリアのエチオピアジャーナリストを標的とするために使用されたことがわかった。4

- この記事では、我々は信じている「エンドポイント」への第三国を介して感染したコンピュータ、からのRCS exfiltratesがスパイウェアの政府の演算子を表すデータを洗濯するために使用される「プロキシサーバ」の秘密のネットワークをマッピングします。このプロセスは、スパイを行う政府の身元を隠すように設計されています。たとえば、メキシコのエンドポイントに宛てたデータは、4つの異なるプロキシ、異なる国のそれぞれを通ってルーティングされるように表示されます。このいわゆる「収集インフラ」は、一つ以上の商業ベンダー、おそらくハッキングチーム自体を含むことによって提供されるように思われます。

- ハッキングチームはRCSのスパイウェアは、特定の政府の事業者に「追跡不可能」であることを通知します。しかし、我々は、エンドポイントを特定し、我々が観察したRCSのインスタンスを研究することによって、スパイウェアの現在または以前の政府のユーザの数を特定するために主張しています。ア ゼルバイジャン、コロンビア、エジプト、エチオピア、ハンガリー、イタリア、カザフスタン、韓国、マレーシア、メキシコ、モロッコ、ナイジェリア、オマー ン、パナマ、ポーランド、サウジアラビア:我々は、これらの二十から一政府の機関が、RCSの現在または以前のユーザーであることを疑います、スーダン、 タイ、トルコ、アラブ首長国連邦、ウズベキスタン。これらの国のナインはで最も低いランク、「権威主義、「受信エコノミストの 2012民 主主義指数を。5はさらに、2つの現在のユーザ(エジプトとトルコは)最近の抗議運動を残酷に抑圧しています。

- また、政府がRCSのスパイウェアをターゲットに感染方法を研究しています。私たちは、これが一般的なソフトウェアのバグを利用しています "悪用" -codeを使用することにより、多くの場合であることがわかります。エクスプロイトは、ターゲットデバイス上でRCSを移植するときに、ユーザーとの対話と意識を最小限に抑えることができます。我々は、単一の商業ベンダーが、少なくとも2年間の不正利用にハッキングチームの顧客に供給している可能性があることの証拠を示し、フランスでこのベンダーの関係は、プロバイダVUPENを利用することを検討してください。

はじめに

背景:ハッキングチームとリモート制御システム(RCS)

また、HT Srlのとして知られているチームを、ハッキング、としての地位を説明し、ミラノに本社を置く同社「最初はサイバー捜査のための攻撃のソリューションを提案すること」です。6彼らの旗艦のリモートコントロールシステム(RCS)7 "ハッキングスイートの請求製品、政府の傍受は、「8は、世界中の政府機関に限定販売遠隔監視インプラント(すなわち、スパイウェア)のスイートです。

ハッキングチームのプロモーションビデオのスクリーンショット。

ハッキングチームのプロモーションビデオのスクリーンショット。

チームをハッキングRCSは、ターゲットは、インターネットを介して情報を送信しない場合であっても、ターゲットのコンピュータに保存されたデータを取り込むことができることを強調することによって、従来の監視ソリューション(たとえば、盗聴)からRCSを区別します。9 RCSもターゲットの暗号化の政府の監視を可能にしますターゲットは政府が盗聴することはできませんネットワークに接続されていても、インターネット通信、。RCSの機能は、コンピュータのハードディスクからファイルをコピーする機能、レコードSkypeの通話、Webブラウザに入力した電子メール、インスタントメッセージ、およびパスワードが含まれています。10また、RCSは、ターゲットをスパイするために、デバイスのウェブカメラとマイクをオンにすることができます。11

ハッキングチームはRCSが大量の監視に使用することができること潜在的な顧客に主張しているが、「ターゲットの数十万人、「12ハッキングチームによる公式声明は、犯罪やテロとの闘いのための目標とツールとしてのRCSの使用の可能性を強調している。13

隠し収集インフラストラクチャーとターゲット搾取

結論として、政府のユーザにスパイウェアをリンクすることは困難です。明らかに、政府は、スパイウェアから収集した情報を消費しなければなりませんが、感染したコンピュータと政府·サーバー間の直接通信は、政府が容易にリンク可能なので、望ましくありません。ハッキングチームRCS「収集インフラ "スパイウェアによって収集されたデータがに送信される-the機構固有の政府にスパイウェア「追跡不可能を「政府は、レンダリングすることを宣言します。

我々の研究は、RCS収集インフラは、複数のホップではTorのような汎用的な匿名のソリューションで使用されるものとほぼ類似しているプロキシチェイン技術は情報の宛先を匿名するために使用されている使用していることを明らかにしている。14この技術にもかかわらず、我々はまだあります専門的な分析を使用して、これらの鎖とそのエンドポイントの多くをマップすることができます。

政府は、データを受信することができる前に、まずRCSスパイウェアと1つまたは複数のターゲットデバイスに感染しなければなりません。多くの場合、これは巧妙に偽装した実行可能ファイルを開くか、アプリケーションのインストールを許可するユーザーを説得するフィッシング攻撃の形をとります。しかし、コンピュータソフトウェアのバグを利用する攻撃の使用は、より効果的な手法であることができます。エクスプロイトは、典型的には、(Microsoft Word文書を開く、例えば、または単にWebページを閲覧するだけでは十分である)成功感染する前に以下のユーザーとの対話を必要とします。2012年以来、我々は商業バックドアをインストールするために使用見てきた攻撃を追跡してきました。我々の研究は、これらの攻撃の間の接続を検証し、その起源を議論します。

ロードマップ

この記事では、我々は、我々の知見を概説する最初のハッキングチームのRCSのスパイウェアを使用して、政府について、その後RCSをインストールするために使用されるエクスプロイトに関することから始めます。私たちは、プロキシチェーンをマッピングし、エンドポイントを識別するための私たちの技術を含め、我々の発見のための方法論を提示します。最後に、我々はグローバルな監視市場のコンテキストに我々の知見を入れて結論付けています。

| 次ページ » |