筆者の手元に米連邦取引委員会(FTC)(注1)から セキュリティ原則:複雑なシステムにおけるリスクの根本的な原因に対処するための具体的施策についてのレポート(Tech@ FTC)が届いた。

FTCはその救済策を強化するためにどのように取り組んできたかを説明すること、さらにデータセキュリティとプライバシーのケースからのFTCが行った最近の命令規定のいくつかを強調し、それらがどのように体系的にリスクに対処しようとしているのかを説明するというものである。

その内容を概観したが極めて基本的な指摘であることは言うまでもない。しかし、多くの企業の実務はなおこの指摘に応えていないことも事実である。

今回のブログはFTCレポートを仮訳するとともに、注書きを追加して、わが国の一般読者でも理解できるよう工夫してみた。

*********************************************************************************

2022 年 12 月 14 日、「チーム CTO (注2)」 の技術者およびFTCの消費者保護局(Bureau of Consumer Protection :BCP )の弁護士と協力して、連邦取引委員会(FTC)の 12 月14日の公開委員会会議で、委員会の命令に見られるセキュリティへの体系的なアプローチについてプレゼンテーションを行った。

1.複雑なコンピュータ・システムにおけるリスクの根本原因への対処

過去 10 年間、コンピューター・システムの回復力の実践者の中で最も重要な人物の 1 人は、その麻酔科医(anesthesiologist)であった。複雑系の第一人者であるリチャード・クック博士(Richard I. Cook, MD)は、送電網、緊急治療室、航空管制、サーバー・ファーム(注3)に共通するものは何か?などの質問を投げかけた。そして、これらのシステムを操作する人々と、システムを確実に機能させるために彼らが行っていることについて、何を学ぶことができるか? などを論じた。

それらの教訓の 1 つは、システムは実際の人間によって操作されるように設計されなければならないということである。組織が事故を見て、根本原因を「人的ミス」と宣言することは極めて一般的である。クック氏と彼の同僚は、ヒューマンエラーは実際には調査の始まりに過ぎないと主張している。システムは人間が間違いを犯しやすくしたのだろうか、 人間は、彼らがしていることのリスクについて警告されたか? それらの警告は、人間を疲れさせてメッセージに麻痺させるほどの頻度であったか?

安全なシステムは、当然これらのことを考慮に入れている。彼らは調査を個人のせいにするのではなく、FTC のデータ セキュリティ命令の目標であったシステムに焦点を当てている。FTC は、クック氏と彼の同僚が複雑なシステムを安全に運用する方法について特定した原則を実現する救済策を作成するよう努めている。

複雑なシステムと安全工学からこれらの教訓を取り入れた組織・企業等があり、ユーザーのデータを保護するという責任を果たすために、より良い仕事をしている組織がある。しかし、残念なことに、多くの組織等はこれらのアプローチの価値をまだ認識していない。

これまでのFTC 命令は、このギャップに対処する役割を果たしてきた。FTC の命令は、悪質な行為を是正するだけでなく、ユーザーデータを効果的に保護したいのであれば、これらの教訓を学ぶ必要があるというシグナルを市場参加者に送信するものである。

本レポートは、最近の FTC 命令から得られた、データ セキュリティとプライバシーに関するケースで、これらの原則が組み込まれている 以下の3 つの実務慣例を紹介するものである。

①消費者に多要素認証 (MFA) を提供し、従業員にもそれを要求する。

②企業のシステム内の接続が暗号化され、認証されている必要があることを要求する 。

③データ保持スケジュールを作成し、それを公開し、それを遵守するよう企業に要求する。

これらは、FTC が効果的なセキュリティ・プログラムに期待するすべての総計ではないが、根本的な原因を攻撃して独自の効果的な結果を生み出すという考えに直接言及している、最近目にした規則のサンプルである。

(1) 消費者に多要素認証 (Multi-factor authentication :MFA) を提供し、従業員にもMFAを要求する

多要素認証は、侵害されたパスワードだけでは誰かのアカウントを乗っ取るのに十分ではないことを意味するため、重要なセキュリティ実践として広く認識されている。テキスト・メッセージ、ローテーション・ コードを生成する携帯電話アプリ、プッシュ通知を使用するモバイル・アプリ、セキュリティ・キーなど、消費者や企業が利用できるさまざまな形式の MFA がある。これらのうち、セキュリティ・キーだけがフィッシングやその他のソーシャル・エンジニアリング攻撃に耐性がある。ユーザーがだまされてユーザー名とパスワードを入力できる場合、だまされて電話からコードを入力するように仕向けられる可能性リスクがある。

消費者のアカウントの場合、好みに基づいてさまざまな MFA タイプから選択できることは理にかなっている。また、企業独自の IT システムについては、従業員が最も強力な形式の MFA を使用する必要があるという決定を下すことができる。

したがって、最近時の FTC の命令には、次の条項が含まれている。

①企業は、消費者が自分のアカウントで MFA を有効にする機能を提供する必要がある(注4)、 (注5)、(注6)、 (注7)

②セキュリティ・キーなどのフィッシング耐性のある MFA を自社の従業員に使用することを企業に要求する(注8)、 (注9)、 (注10)

さらに、FTC 命令は、消費者アカウントを保護するために MFA をどのように使用する必要があるかについて、さらに進んだいくつかのことを実践する。

このFTC命令により、企業は「セキュリティの質問」の使用などの従来の認証慣行を MFA に置き換える必要があった。例えば、セキュリティに関する質問 (たとえば、あなたの母親の旧姓は?) には、企業にさらに多くの個人情報を提供するなど、多くの弱点があった。さらに、これらの質問が要求する多くのデータが公開されているため、攻撃者にとっては破ることは簡単である。(注11)

このFTC命令は、企業が電話番号を提供する必要のない形式の MFA を提供することも要求している。これにより、プライバシーが保護され、より安全な形式の MFA が利用できるようになる。(注12)

最期に、この命令は企業が MFA のために収集した情報を他の目的で使用しないことを要求しており、業界の他の場所で見られる悪い慣行を防ぎ、セキュリティ・メカニズムがより多くのデータ収集の口実ではないという消費者の信頼を高める(注13)、(注14)

(2) 企業のシステム内の接続は暗号化と認証の両方が必要であることを要求する

FTC が最近の命令に含めたもう 1 つの要件は、企業のシステム内の接続は暗号化と認証の両方が必要であることである(注15)。この重要性を理解するには、従来の技術と比較する必要がある。長年にわたり、ほとんどの企業がセキュリティに対して採用していたアプローチは、企業ネットワークの外側に強力なファイアウォールを設置することであったが、攻撃者はいったん内部に入ると、自由に移動できた。拡大し続けるシステムでは、これは攻撃者がどこにでも 1 つの脆弱性を見つけただけで、王国への鍵を手に入れたことを意味する。

「ゼロ・トラスト(Zero Trust)」とは、企業ネットワークに接続しているからといって、自動的に信頼されてすべてにアクセスできるという意味ではないという単純な考え方である。代わりに、「ゼロ [暗黙の] トラスト」をベースラインにする必要がある。システムにアクセスするには認証(authenticated)と承認(authorized)が必要であり(注16)、攻撃者が正当な接続を簡単に詮索できないように接続を暗号化(encrypted)する必要がある。

このアプローチは、企業のシステムにおける脆弱性に基づく爆発範囲を劇的に制限するのに役立つ。さらに、ゼロトラスト・システムは、フィッシング耐性のある MFA などの保護手段によって提供される強力なID に基づいて構築されるため、企業ネットワーク内のシステムが外部と同じ保護を受けるようにすることができる。

(3)データ保持スケジュールを作成し、公開し、それを遵守するよう企業に要求する-

最終規定は、データ保持スケジュールを策定し、それを公開し、それを遵守するための要件である(注17)、(注18)。これは、最も安全なデータはまったく保存されていないデータであるという前提を取り入れている。さらに、この要件を実装するには、必然的に、企業が保存するすべてのデータの強力な内部カタログ(注19)を用意する必要がある。これにより、ユーザーからのデータ削除要求に包括的に対応できるようになり、保存しているデータの種類に基づいて保護の優先順位を付けるために必要な情報を入手できるようになるなど、他の利点も得られる。

結論

これらの原則は、技術の発展に歩調を合わせ、過去の経験から学び、技術が進化しても根本原因に対処するための改善策を強化することに同委員会が重点を置いていることを反映している。今後、委員会内の技術者は、セキュリティ・コミュニティとの関わりを継続し、最新の開発に遅れないようにすることを約束する。

FTCの消費者保護局(Bureau of Consumer Protection)、特にプライバシーおよび個人情報保護部門と執行部門の専門スタッフが、この作業の多くを主導してきた。我々の技術者チームは、監督機関全体のスタッフと引き続き協力して、進化する技術と脅威に対応できるようにする。

この投稿の作成に貢献してくれた方々に感謝する。

12 月の公開委員会会議セッションの完全な記録を聞くには、https: //www.ftc.gov/media/open-commission-meeting-december-14-2022 にアクセスされたい。

*******************************************************

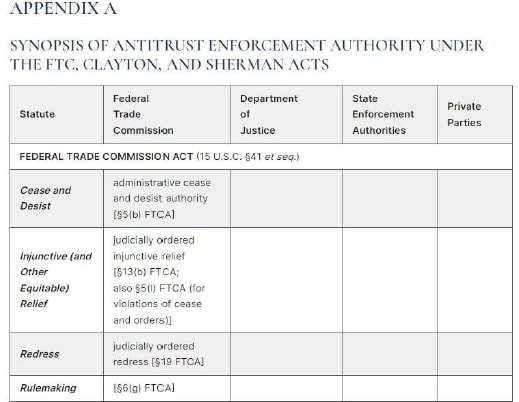

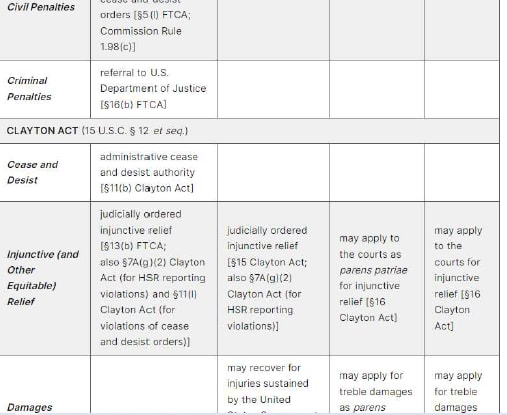

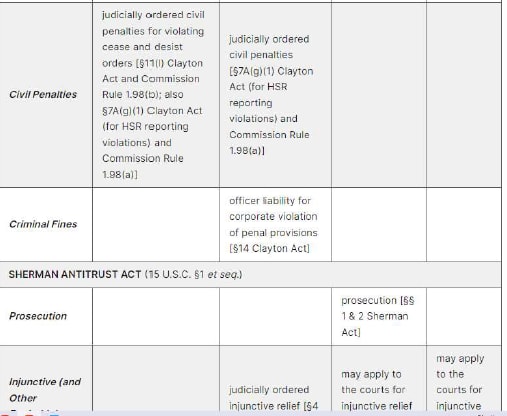

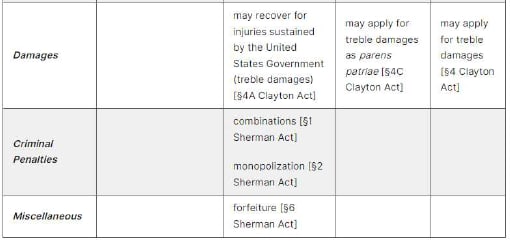

(注1)連邦取引委員会、連邦司法省、州の法執行機関の権限についての一覧がFTCの「 連邦取引委員会の調査、法執行、および規則制定機関の概要」付録 A

「FTC、クレイトン、およびシャーマン法に基づく反トラスト法執行機関の概要」で以下のとおり、整理されている。参照されたい。

(注2) リチャード.I.クック(Richard I. Cook,)、MD(シカゴ大学 認知技術研究所)著「複雑なシステムの失敗」

(注3) サーバファームとは、ネットワークを通じて外部に情報やサービスを提供するサーバコンピュータを大量に集積している施設。また、そのように一箇所で集中管理された大量のサーバ群そのもの。(IT 用語辞典から抜粋)

(注4) 最終更新日 2022年5月25日

・ケース・ステータス 保留中

・裁判:原告:アメリカ合衆国、v.被告:Twitter、Inc.

・FTCファイル番号: 2023062

・法施行タイプ: 民事罰

・係属裁判所: カリフォルニア州北部地区連邦裁判所

【ケースの概要】

FTCは、Twitterによるユーザーのメールアドレスと電話番号の不正な使用がFTC法と2011年委員会の命令に違反したと主張した。

(注5) 最終更新日 2022年6月24日

ケースステータス 保留中

・被告:Residual Pumpkin Entity, LLC, a limited liability company, formerly (商号 CafePress);およびPlanetArt LLC, a limited liability company( 商号 CafePress)

・FTCファイル番号: 1923209

【ケースの概要】

FTCは、CafePressが、プレーンテキストの社会保障番号、不適切に暗号化されたパスワードなど、ネットワークに保存されている機密情報を保護するための合理的なセキュリティ対策を実装できなかったと主張し、 パスワードへの回答は質問をリセットしていた。同委員会の提案された命令は、被告会社にデータセキュリティを強化することを要求し、以前の所有者に中小企業を補償するために50万ドルを支払うことを要求した。

(注6) 最終更新 2023年1月10日

・事案状況: 保留中

・有限責任会社 Drizly, LLC と Drizly, LLC の役員個人として James Cory Rellas

・FTCファイル番号: 2023185

【ケースの概要】

連邦取引委員会は、オンラインのアルコール市場である Drizly とその CEO である James Cory Rellas に対して、共同のセキュリティの対策失敗が約 250 万人の消費者の個人情報を漏えいさせたデータ侵害につながったという問題に対して、告訴行動を起こしている。

(注7) 最終更新 2023年1月26日

事案状況: 保留中

被告・:法人であるCHEGG, INC.

【ケースの概要】

FTC は、社会保障番号、電子アドレス、パスワードなど、何万人もの顧客と従業員に関する機密情報を漏洩したとして、教育テクノロジーのプライバシー Chegg Inc. に対してその手ぬるいデータセキュリティ慣行に対して告訴行動を起こした。

(注8) これらは、実装する標準の名前である「パスキー」、または WebAuthn または FIDO と呼ばれることもある。

(注9) 最終更新 2023年1月26日

事案の状況: 保留中

被告:法人であるCHEGG, INC.

【ケースの概要】

FTC は、社会保障番号、電子アドレス、パスワードなど、何万人もの顧客と従業員に関する機密情報を公開した、教育テクノロジーのプライバシー Chegg Inc. に対してそのぬるいデータセキュリティ慣行に対して告訴。

(注10) 最終更新 2023年1月10日

・事案状況: 保留中

・有限責任会社 Drizly, LLC と Drizly, LLC の役員個人として James Cory Rellas

・FTCファイル番号: 2023185

【ケースの概要】

連邦取引委員会は、オンラインのアルコール市場である Drizly とその CEO である James Cory Rellas に対して、共同のセキュリティの対策失敗が約 250 万人の消費者の個人情報を漏えいさせたデータ侵害につながったという問題に対して、告訴行動を起こしている。

(注11) 最終更新日 2022年6月24日

ケースステータス 保留中

・被告:Residual Pumpkin Entity, LLC, a limited liability company, formerly (商号 CafePress);およびPlanetArt LLC, a limited liability company( 商号 CafePress)

・FTCファイル番号: 1923209

【ケースの概要】

FTCは、CafePressが、暗号化していないプレーンテキストの社会保障番号、不適切に暗号化されたパスワードなど、ネットワークに保存されている機密情報を保護するための合理的なセキュリティ対策を実装できなかったと主張し、 パスワードへの回答は質問をリセットしていたのみであった。同委員会の提案された命令は、被告会社にデータセキュリティを強化することを要求し、以前の所有者に中小企業を補償するために50万ドルを支払うことを要求した。

(注12) (注4)と同一内容。

(注13) (注10)と同一内容。

(注14) (注9)と同一内容。

(注15) (注10)と同一内容。

(注16) 認証とは、ユーザーが本人の主張どおりの人物であることを検証する行為である。これは、セキュリティプロセスの最初のステップである。

認証の例には、サーバー上の特定のファイルをダウンロードする許可を特定のユーザーに付与したり、個々のユーザーにアプリケーションへの管理アクセス制御を提供したりすることが含まれる。

認証プロセスは、次の手順で行われる。

パスワード:ユーザー名とパスワードは、最も一般的な認証要素です。ユーザーが正しいデータを入力すると、システムはそのアイデンティティが有効であるとみなし、アクセス権を付与する。

ワンタイムPIN: 1つのセッションまたはトランザクションに対してのみアクセス権を付与する。

認証アプリ:アクセス権を付与するサードパーティ経由でセキュリティコードを生成する。

バイオメトリクス:ユーザーは、指紋または網膜スキャンを使用して認証、システムにアクセスする。

システムによっては、アクセス権を付与する前に、複数の要素の検証を完了する必要がある。多くの場合、パスワード単体の機能を超えてセキュリティを強化するために、この多要素認証(MFA)要件が配備される。

一方、システムセキュリティにおける承認とは、特定のリソースまたは機能にアクセスする許可をユーザーに付与するプロセスをいう。この用語は、アクセス制御やクライアント特権と同じ意味でしばしば使用される。

安全な環境では、承認は必ず認証の後に行われる。最初にユーザーが自分のアイデンティティが本物であることを証明し、その後に組織の管理者が要求されたリソースへのアクセス権を付与する。(Oktaサイト解説から抜粋 )

(注17) (注10)と同一内容。

(注18) (注10)と同一内容。

(注19) セキュリティチーム向けのセキュリティサービスカタログの作成は、説明責任とサービスの範囲を確立することにより、ビジネス全体の価値を高め始める。セキュリティ・サービスカタログは、情報セキュリティチームが提供するビジネス・カスタマーサービスを明確に表現しながら、特定された各領域に対してサービスと責任者のレベルを提供することにより、戦略を可能にする。このケーススタディは NIST 800-35 "「ITセキュリティサービスのガイド」"参照。(https://trustsds.com/cyber-security-services-catalog-enables-strategy/から抜粋、仮訳)

***********************************************************

Copyright © 2006-2023 芦田勝(Masaru Ashida).All Rights Reserved.You may reproduce materials available at this site for your own personal use and for non-commercial distribution.