なお、本ブログをgooで読みも込もうとすると一部URLはドイツ連邦情報機関等からアクセス(リンク)拒否になる。原因は不明であるが、筆者は同じ原稿をWordpressも投稿しているので、そちらで閲覧してほしい。

1.BSIの概要

ドイツ政府(連邦内閣)は、2005年7月「IT基盤保護に関する国家計画(Nationaler Plan zum Schutz der Informationsinfrastrukturen(NPSI)」(全25頁)(注1)を採択・公表した。このような計画を発表したのはEU加盟国では最初といわれているが、次回にその概要を紹介することとして、まず今回はわが国ではあまり紹介されていない同国の情報セキュリティの連邦中核機関である”BSI”について解説する。

(以下URLでリンク可)

https://www.innenministerkonferenz.de/IMK/DE/termine/to-beschluesse/05-12-09/05-12-09-anlage-nr-16.pdf?__blob=publicationFile&v=2

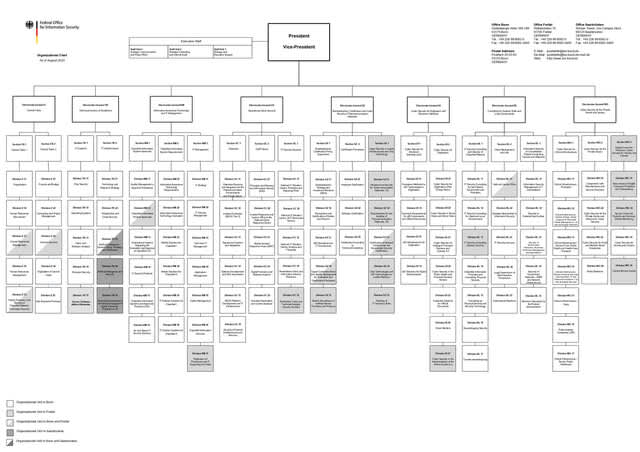

ドイツ政府の情報セキュリティに関する取組みの歴史を概観すると、1986年中央暗号化機関(Zentralstelle Fur das Chiffrierwesen:ZfCH)(注1-2)がコンピュータセキュリティ問題を扱う機関としての任務を託され、1989年には連邦政府の情報セキュリティ関連機関として、名称は「Zebtralstelle fur Sicherheit in der Informationstechnik,ZSI」となった。リスク、防御、各種手段の情報提供とメーカー、法執行機関、警察、ユーザーなどと連携すべく1990年にIT方針に基づく連邦法に基づく現在の機関「情報セキュリティ庁(Das Bundesamt für Sicherheit in der Informationstechnik :BSI)」となった。(BSIの組織図参照)URL:

https://www.bsi.bund.de/SharedDocs/Downloads/EN/BSI/BSI/org_chart_IFG_pdf.pdf?__blob=publicationFile&v=6

BSIの基本的機能は次のとおり列記されているが、詳細に読むと技術先進国らしく独自の対応が見られる。

①消費者への情報提供(セキュリティ認証に関するQ&A形式の解説)、②メーカーへの情報提供、③Windows用の暗号化プログラム(Chiasmus)の説明とそのインストール方法などの図解入りで説明、なお、Chiasmusについて詳しく知っている方はぜひお教えいただきたい。④認証技術、⑤セキュリティに関する一般的評価方法論、⑥Larry Wall 氏が作成したプログラミング言語であるペール(Perl)による分散コンピューティング・モジュールのダウンロード方法など、⑦情報技術機密保護評価マニュアル、⑧情報技術セキュリティ評価基準、⑨情報技プロトコルに関する基本的なツール、⑩非公式のグループではあるが会員各国(フランス、ドイツ、フィンランド、オランダ、スェーデン、英国)による大規模や、地域をまたがるセキュリティ事故に対する共同対策(measuresto)、違法なプログラム・脆弱性に関する情報の共有と対策技術の研究などである。

また、BSIはe-Governmentマニュアルを策定し、ドイツの「2005年連邦オンライン(BundONline 2005)」を見ると①e-Government、②連邦政府のオンラインサービスの内容、③ITに関するコンサルティングサービス内容、④毎年度実現したサービス内容、⑤政府としての計画の管理・チェックリスト、などが列記され、それぞれについて、一覧性に配慮しつつ国民が全体像を学習できるようになっている。(注1-3)

最後にBSIの研究テーマを見ておく。これらの内容はいずれも専門家による研究の成果であり、また筆者の知識の範囲を超える点も多く含まれており、今回は項目のみ掲げる。ただし、いずれの項目もIT国家・IT社会と取り組むために今後わが国でのさらなる研究が重要なものであり、機会を見て再度取り上げることとしたい。

①バイオメトリックスの意義と利用目的、種類(指紋、虹彩、顔相が対象)、バイオ認証の有効性

②電子パスポート(生体認証にもとづくもの)2005年2月に欧州委員会が技術面の特定化を行い、各国が立法を含め先行的に取り組んでいる。これと関連して、BSIは連邦犯罪捜査局と協力している。

③デジタル基本OS(BOS)に関する暗号化要素(Kryptkomponente)

④IT分野における安全性基準

⑤安全性の基礎となるIT保護原則(IT Grundschutz)。今日のITシステムの構成において一般的に必要となる安全予防への手段、実装に対する忠告、援助など。

⑥ドイツにおける重要基盤(交通運輸、エネルギー、化学・バイオ技術、情報技術・通信、金融・保険、健康・怪我、食料・水の供給、行政活動・法律執行など)の保護(critical infrastructure protection:CIP)

⑦コンピュータ・ウイルスなどに関する最新情報

⑧連邦政府によるコンピュータ緊急対応チーム(Computer Emergency Response Team)の強化

なお、NPSI等に基づき2007年には連邦内務省(Bundesministerium des Innern und für Heimat:BMI)およびBSIならびにドイツ内の約30の基幹インフラ運営企業や業界団体の代表からなる集まり「CIP実施計画(Umsetzungsplan KRITIS)」がまとまり連邦政府により採用された。また、ガイドラインとなる「連邦行政機関の実施計画(Umsetzungsplan für die Bundesverwaltung, or Umsetzungsplan Bund )」も採択された。 (注2)(注3)

2.国レベルでの法的措置の経緯概要につきドイツインターネット信頼セキュリティ研究所(DIVSI)解説の仮訳

連邦政府は2005年にこれらの新しいITセキュリティへの脅威に対処すべく「情報インフラストラクチャ保護のための国家計画(NPSI)」で対応し、ITセキュリティを法的政策アジェンダの焦点に置いた。2007年には、ドイツの約30の大規模インフラ企業および利益団体と国家間の協力のために開発された「実施計画KRITIS (UP-KRITIS)」(以下が6頁のパンフ)が、重要なインフラの分野についてこの計画を設計するために追跡された。関係する組織による自発的な取り組みにより、政府はITセキュリティの最低レベルを保証することができた。

NPSIの後には、2009年6月17日に「重要インフラ保護のための国家戦略:Nationale Strategie zum Schutz Kritischer Infrastrukturen (KRITIS-Strategie) 」(全20頁)が続いた。これは、連邦政府の目的と政治的戦略的アプローチを要約し、これまでに達成されたことを統合ベースで継続し、新たな課題を視野に入れてさらに発展させるための出発点となった。

URL:https://www.bmi.bund.de/SharedDocs/downloads/DE/publikationen/themen/bevoelkerungsschutz/kritis.pdf?__blob=publicationFile&v=3

国家戦略の最も重要なコンテンツ関連の目標は、すべての関係者と調整される適切な手段によって、ドイツの重要なインフラストラクチャの保護レベルを既存の予想されるリスクに適合させることであり、リスクが事前に認識され、深刻な混乱と障害が回避または最小限に抑えられる(防止)。緊急管理による誤動作と障害の結果, 冗長性と自助能力は可能な限り低く保たれ(反応)、継続的に更新されるリスク分析とインシデントの分析を使用して、保護基準(持続可能性)を改善する。重要なインフラストラクチャの大部分は個人所有であるため,国家と経済からの関係者の協力が国家戦略の焦点となる。

****************************************************************************************

(注1)ドイツの重要インフラ防護における情報基盤保護のための包括的戦略を示した文書(全25頁)。2005 年に連邦内務省(BMI) から公表されたが、執筆はBSI が行っている。情報基盤保護の戦略目標として以下の視点と個別目標が示されている(平成20 年度内閣官房情報セキュリティセンター委託調査「各国の情報セキュリティ政策における情報連携モデルに関する調査」から引用 )

なお、同計画のドイツ語版はBSIからは入手できないが、別サイトで閲覧可である。

(注1-2) ZfCHについてドイツ最大の財団のHNFブログ(2017.3.14)が詳しい。このブログの運営主体である2つの財団について補足する。

ミュンヘンのハインツニクスドルフ財団( Heinz Nixdorf Stiftung, München)とノルトライン=ヴェストファーレン州パーダーボルンのウェストファリア財団(Stiftung Westfalen)は、1986年に亡くなった起業家ハインツニクスドルフの財産から生まれた民法に基づく2つの独立した非営利財団である。この財団の資産は元々、ハインツ・ニクスドルフが保有するニクスドルフ・コンピューターAGの普通株式で構成されていた。現在の基礎資産は、会社のこの株式の売却によるものである。ハインツニクスドルフ財団とウェストファリア財団は、今日のドイツで最大の民間財団の1つである。

両方の財団は法的に独立しているが、共通のルーツ、ほぼ一致する財団の目的、および並行管理のために、密接に関係している。

(注1-3) ”BundONline 2005”についてはドイツのIT関連出版社Heinz Heiseが解説 Bundesregierung sieht Initiative "BundOnline 2005" am Ziel | heise onlineしている。

(注2) 本文の説明はBSIサイトの「ドイツにおける基幹インフラの保護」に関するサイト説明から引用した。

(注3)「連邦実施計画 2017-連邦政府における情報セキュリティに関するガイドライン」参照。

〔参考URL〕

・http://www.bsi.de/english/documents.htm BSIの歴史、役割、機能など

・https://www.bsi.bund.de/EN/TheBSI/Functions/functions_node.html

・https://www.bsi.bund.de/EN/Topics/Industry_CI/CI/criticalinfrastructures_node.html

・https://www.bsi.bund.de/EN/Topics/Industry_CI/Industry_CI_node.html

・https://www.bsi.bund.de/EN/Topics/Criticalinfrastructures/criticalinfrastructures_node.html

・http://www.bsi.de/themen/index.htm BSIの取り組みテーマ

*******************************:*************************************************

(今回のブログは2005年8月28日登録分の改訂版である)

Copyright © 2005-2010芦田勝(Masaru AShida ).All Rights Reserved.No reduction or republication without permission.