Last updated: january 19,2024

サイバー犯罪たるセクストーション(Sextortion)につき、米国や中国、フィリピンなどでも被害が確認されている。「性的な」という意味の「セックス(Sex)」と「脅迫・ゆすり」を指す「エクストーション(Extortion)」を合わせた造語で「性的脅迫」と訳され、性的な動画や写真を入手し、それを「ばらまく」などと脅して金銭を要求することを指す。(FBIのyoutube)(筆者注1)

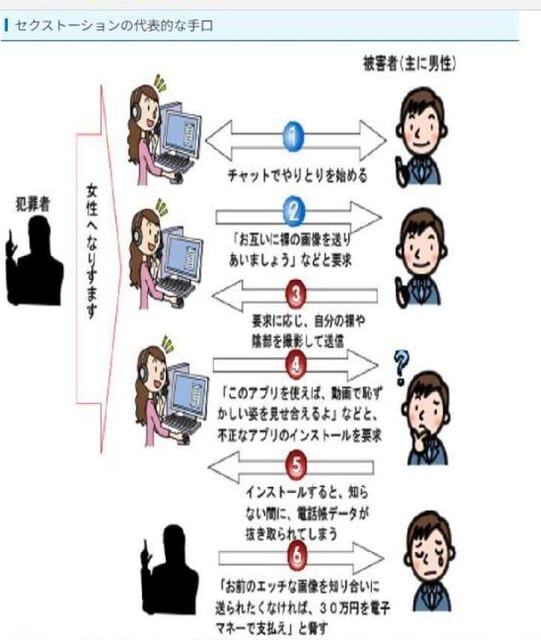

大阪府警資料から抜粋

また、グルーミング(チャイルド・グルーミング)とは、子どもからの信頼を得て、その罪悪感や羞恥心を利用するなどにより、関係性を操る行為である。特に、子どもを手なずけることによって、性的な接触・搾取をする目的で行われる性犯罪の準備行為をいう。(筆者ブログ(1)、同(2完)参照) なお、米国の未成年者に対する性犯罪規制立法については筆者ブログ参照。

グルーミングの対象となった児童は、失望させたくないと思って相手の要求を断れなかったり、相手を信頼するあまり相手の要求に疑問を抱くことなく、わいせつな写真を送信したり、性行為をしてしまうことがある。

2023年7月13日施行の刑法改正において、面会要求等罪は、悪質なグルーミングを処罰することによって、児童を性加害から保護することを目的として成立し、面会要求等罪には、わいせつ目的で児童に対して面会を求める面会要求罪と、わいせつな映像の送信を求める映像送信要求罪の2つがある。

今回のブログは、わが国の(1)セクストーションの正確な定義、手口の解析、被害防止策、法的対策・検討状況, (2) グルーミング(チャイルド・グルーミング)に関する刑法改正とその意義、(3)米国で話題となっているAI画像生成ツールと児童性的虐待素材 (CSAM)問題、(4)関連した立法として「児童買春、児童ポルノに係る行為等の規制及び処罰並びに児童の保護等に関する法律」の概要と意義を解説する。

なお、本ブログで取り上げるとおり、これらサイバー性犯罪の加害者は医師や教員、公認会計士等社会的ステイタスが高いことが多い。病む現代社会の象徴であろう。

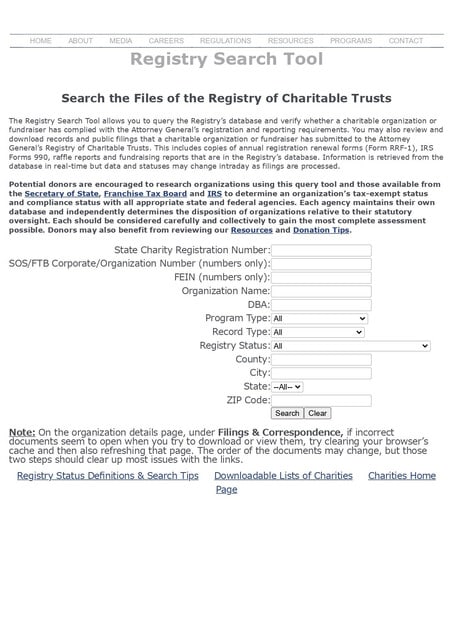

Ⅰ.セクストーションの正確な定義、手口の解析、被害防止策、法的対策・検討状況

1.わが国のセクストーションの解説例

NHKの解説から一部抜粋引用する。

(1)「セクストーション」被害は?

セキュリティー会社などによるとアメリカでは、10年以上前から被害が確認され、2022年には、被害にあった17歳の少年が、自ら命を絶ったとして、2023年5月、アメリカ司法省はSNSで女性になりすましたアカウントで脅迫したナイジェリア人の3人を起訴するなど、被害が深刻化している。

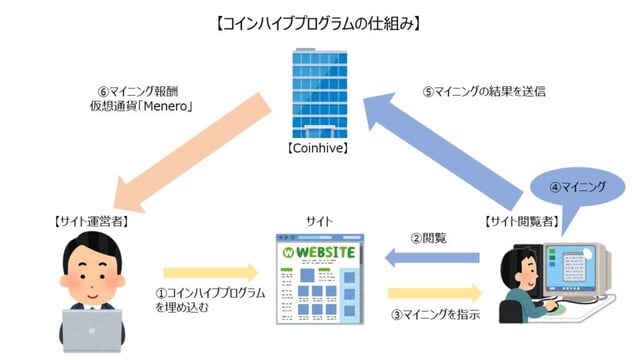

(2)その手口は 不正アプリのインストールの誘導も並行する

セクストーションのようなサイバー犯罪からどう身を守ればいいのか。

わが国のセキュリティーの専門機関「情報処理推進機構=IPA」に取材した。

手口としては、SNSや、語学学習・国際交流を目的として外国人と出会える「言語交換アプリ」のメッセージでやりとりをしている際に、性的な動画や写真を送るよう要求されるケースが多く、「もっと動画が交換しやすいアプリがある」などと誘導され、不正アプリをインストールする被害も確認されている。

こうした不正アプリでは、スマートフォン内の電話帳の情報が盗み取られ、「友人や知人に動画や写真をばらまく」と脅されるケースもあるということである。

このほか、いきなりメールが送りつけられ、「あなたがアダルトサイトを見ているときに、恥ずかしい姿を録画した」などと、暗号資産のビットコインを要求する手口も確認されている。

セキュリティー会社のノートン(norton)によると、こうした「セクストーション」に関連するメールは、世界各国で確認されている。2023年11月24日から12月15日までの間に世界であわせて554万件あまりを検知し、国別で見ると、日本は64万件と、1位のチェコ、2位のアメリカに次いで、3位の多さだったということである。

(3) 専門家「相手の手に渡ったものは取り戻せない 十分注意を」

情報処理推進機構(IPA)セキュリティセンター 中島尚樹さんによると「SNSなどでやりとりするセクストーションは攻撃側の立場で考えればやり取りの手間がかかっていると思うが、高額な口止め料が手に入るという面がある。『どうすれば相手から画像を取り戻せるか、どうすれば消してもらえるか』という相談も寄せられるが、残念ながら一度、相手の手に渡ったものは消すことも、取り戻すこともできない。日ごろから十分注意する必要がある。

(4)被害に遭わないための施策?

そして、以下のような対策が重要だと指摘する。

①他人に見られて困る写真や動画は、スマートフォンに残さない。

②第三者に送るのは、なおさら非常にリスクが高まるため、絶対に共有しない。

③通常の公式マーケットで配信されていない不正アプリは無料であってもインストールしない。

(5) もし被害に遭ってしまったら?

①警察に相談すること。(筆者注2)

②不正アプリをいったんインストールしてしまった場合は、電源を切るかWi-Fiでなく機内モードにするなどして通信を遮断してから警察に相談すること。

【筆者補足】

「セクストーション」犯罪に関し法的扱いはどうなるのか。ネット上の解説では消費者被害にくわしい金田万作弁護士は、脅してお金を請求するため「恐喝罪」にあたると説明している(お金を払っていなければ恐喝未遂罪)というのが一般的である。筆者も同様の考えであるが、サイバー犯罪で恐喝罪で立件するのは簡単ではない。すなわち、(1)証拠の保存も含め加害者の特定や被害額等が極めて困難である点、(2)わが国ではサイバー犯罪に精通した弁護士や裁判官が極めて少ない点などである。これらにつき機会を改めたい。

2.米国のセクストーション犯罪と被害防止対策

(1) FBIシャーロット現地事務所のリリース「FBI Charlotte Warns Sextortion Attempts Likely to Increase During Holiday Break」内容の仮訳

FBIシャーロット現地事務所は、セクストーション犯罪は通常、学校や休暇中に増加することを親、介護者、十代の若者たちに警告している。 セクストーションとは、成人が十代のふりをして被害者を操作または誘惑し、露骨な性的画像を作成および共有させ、追加の写真や金銭を強要することをいう。

全米でセクストーション事件が急増しており、特に10代の少年をターゲットにした金銭的セクストーションが急増している。 2022 年から 2023 年にかけて、シャーロット FBI ではセクストーションの報告が 20% 増加した。 実際には、犠牲者の数はさらに多いようです。 被害者の中には犯罪を通報することをためらう人もいるかもしれない。

(2)金融セクストーション事件では、捕食者(若い女の子を装った詐欺師)が欺瞞と操作を用いて、通常 14 歳から 17 歳の若い男性を説得し、ビデオを通じて露骨な行為に従事させ、その様子を詐欺師が秘密裏に録画する。次に、詐欺師は、自分たちが録音・録画したことを明らかにし、被害者にお金を払わせたり、露骨な写真やビデオをオンラインに投稿させたりするよう脅して、金銭を強要しようとする。

児童性的虐待資料 (CSAM) とみなされるものの作成を大人が子供に強制した場合は、最高で連邦刑務所での終身刑を含む重い刑罰が科せられる。

被害に遭うことをやめさせるには、子供たちは信頼できる大人、親、教師、介護者、または法執行機関に通報する必要がある。このことは子どもにとっては当惑するかもしれないが、法執行機関が加害者を特定できるよう名乗り出れば、その被害者や他の人たちに対する無数の性的搾取事件を防ぐことができるかもしれない。

「子どもたちがうつ状態に陥ったり、孤立したり、自傷行為をしたりするのを時々見てきたが、それは私たちが絶対に起きてほしくないことである。親は子どもにデバイスを与えるとき、意図的に接する必要があります。子どもたちは そのデバイスが何なのか、そのデバイスにどんなアプリケーションがあるのかを知る必要があり、親は子供たちが誰と通信しているのかを知り、その危険性について説明する必要がある」とFBI担当特別捜査官ノースカロライナ州でロバート・M・デウィット氏は 「加害者は、私たちの子供たちを操作し、コミュニケーションをとる方法を理解しています。繰り返しになるが、それが彼らのフルタイムの仕事である」語った。

FBI は、オンラインで子供たちを守るために次のヒントを提供している。

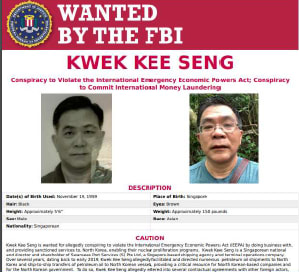

① 地元の法執行機関または FBI (tips.fbi.gov) または FBI のインターネット犯罪苦情センター (IC3) (ic3.gov) にお問い合わせください。

②法執行機関が調査する前に、デバイス上の何も削除しないでください。

③オンラインでの出会いについてすべて法執行機関に伝えてください。 恥ずかしいかもしれませんが、犯罪者を見つける必要があり、他の子供たちを守ることができます。

セクストーションの詳細については、fbi.gov/sextortion を参照されたい。

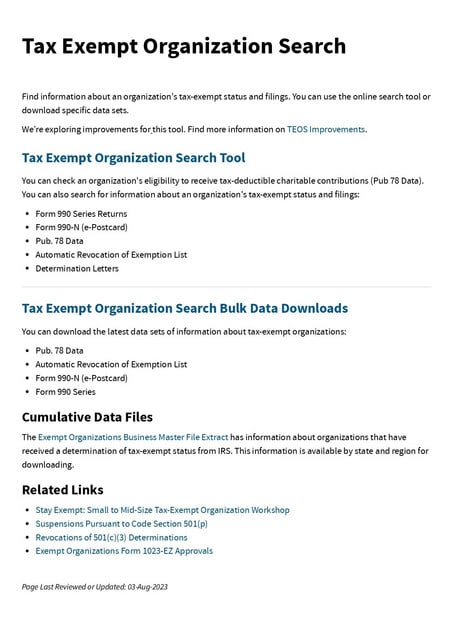

(2) 連邦法に基づく既存の要件とSTOP CSAM法案の内容

〇Pumphrey Law事務所の解説から抜粋、仮訳

18 U.S. Code § 2258A - Reporting requirements of providers オンラインサービス・プロバイダーは、サービスに対する明らかなCSAM違反の知識を報告する必要がある。連邦法では、見かけのCSAMを故意かつ喜んで報告しなかったプロバイダーは、最初の知識と故意の報告の失敗に対して$ 150,000(約2,145万円)の罰金を科されると記している。プロバイダーが2回目以降に報告に失敗した場合、$ 300,000(約4,290万円)までの罰金を科すことができる。

〇 2023年4月、米国連邦議会上院多数派で上院司法委員会委員長ホイップ・ディック・ダービン(Whip Dick Durbin (D-IL)氏は 法案(Strengthening Transparency and Obligation to Protect Children Suffering from Abuse and Mistreatment Act of 2023:STOP CSAM Act)を上程。

Whip Dick Durbin氏

「2023年の虐待および虐待法に苦しむ子供たちを保護するための透明性と義務の強化(STOP CSAM)法案」は、児童の性的虐待資料(CSAM)の急増をオンラインで阻止するために作成された。主な改正内容は以下のとおり。

(ⅰ) 義務的な児童虐待報告範囲の拡大

(ⅱ) 連邦裁判所における子どもの保護: 連邦刑事訴追中の児童被害者と目撃者のための特別なプライバシー保護を強化(身体的傷害、心理的虐待を含む)

(ⅲ) 特定の児童被害者に対する賠償– 特定の被害者の賠償を管理するために裁判所が受託者を任命することを許可する法的枠組みを新たに作成

(ⅳ) 被害者がCSAMをテクノロジー企業に報告し、コンテンツを削除するように依頼する簡単な方法を作成。またテクノロジー企業がコンテンツを削除できなかった場合は、管理上の罰則を新たに規定。

(3) カリフォルニア州中央部連邦検事局では以下の事案を取り上げている。

(ⅰ) 2023.12.1 元小児科医は児童の性的虐待資料の多数の画像を所有したとして連邦刑務所で7年6カ月の刑を宣告された。

元小児科医は12月1日、数十枚のDVDに児童の性的虐待資料(CSAM)を所持し、パーソナル・コンピューティング・デバイスに数百枚のそのような画像を所持したとして連邦刑務所で7年6カ月の刑を宣告された 。

ロサンゼルスのビバリーグローブ地区住の62歳のゲイリー・デビッド・グーリン(Gary David Goulin)は、児童ポルノの所持の1カウントに有罪を認め、連邦地方判事のマーム・エウシ=メンサー・フリンポン(Maame Ewusi-Mensah Frimpong)氏から罰金5万ドルと特別査定で追加の2万2100ドルの支払いを命じられた。 彼は性犯罪者として登録する必要があり、刑務所から釈放されると15年間監視付き釈放されることになる。

2021年11月、グーリンは12歳未満の未成年者を含む性的に露骨な素材を含む4枚のDVDを故意に所有していた。グーリンはさらに、CSAMを含む追加の57枚のDVDを故意に所有することを彼の嘆願の合意で認めた。これらのDVDの平均実行時間は3時間21分であった。

2023.5.22連邦陪審は、住宅地で未成年の被害者のヌードを隠しカメラでこっそり撮影したとして、児童性的虐待資料(CSAM)を作成したとしてキャニオンカントリーの男性で元海軍特殊部隊に有罪判決を下した。

ロバート・キド・ステラ(Robert Quido Stella)被告(50歳)は5月22日午後、児童ポルノ製造の3件の罪で有罪判決を受け、それぞれの罪には連邦刑務所で最低15年、最高30年の拘禁刑が科せられる。

法廷文書によると、国土安全保障省捜査局(HSI)は2年前、ステラがダークウェブの児童ポルノサイトにアクセスしたという通報を受けた。

(ⅲ) サンバーナーディーノ郡の女性は、乳児を含む子供の性的虐待の素材を作ったとして40年の刑を宣告

2023.5.8ロサンゼルス –サンバーナーディーノ郡の女性ステファニー・ケイシー・マリー・スティーブンス(Stefani Kasey Marie Stevens)(31歳)は、5月8日、露骨な性的ビデオを制作する目的で幼児の監護権を得たことなど、児童性的虐待に関わる重大な犯罪を犯した罪で、連邦刑務所で40年の刑を言い渡された。

ユカイパ在住のスティーブンスは、バージニア・A・フィリップス連邦地方判事から判決を受け、この訴訟で7月31日に賠償審理を予定されていた。 スティーブンスは釈放されたが、残りの人生は監視付き釈放となる。

(ⅳ) フィリピン人被害者の児童の性的虐待資料を作成した連邦刑務所での生活に対するサウスベイ住の公認会計士への有罪判決

ロサンゼルス –サウスベイ住の男性ビリー・エドワード・フレデリック(Billy Edward Frederick) (52歳)は、30人近くの子供たちの何千もの性的に露骨な画像やビデオを制作したことを認めた後、連邦刑務所で仮釈放なしの終身刑を宣告された。

そのうちの被害者のうち1人は少なくとも2年間にわたって搾取され、お金と引き換えにオンラインで性行為を行った。

フレデリック(52歳)は、米国連邦地方裁判所のデール・スーザン・フィッシャー裁判官から判決を受けた。

Dale Susan Fischer 判事

フィッシャー裁判官は、「刑務所での生活は、犯罪が深刻であることを適切に反映していると付け加えた”フレデリック“が”の被害者を対象とし、子供がいる世界の一部 性的に搾取されていることで知られている」と述べた

フレデリックは2021年9月に2件の重罪につき有罪を認めた, すなわち、米国への輸送のための児童ポルノの作成、および犯罪的な性行為に従事する未成年者の誘惑の罪である。

(4) セクストーションの犯罪特性と予防策

TREND MICROの解説から抜粋、引用する。

■煩雑な指示を送る攻撃者

今回確認されたセクストーションは、最初のメールから最後に要求金額を明かすまで以下の段階がある。

メール受信者の裸が映った動画を保有している、と知らせるメールが攻撃者から送信される。メールに記載されたユーザ名とパスワードを使用して、あるメールアカウントにログインするように指示が書かれている。

メールアカウントにログインすると、一通のメールがあり、開封すると3つのライブ映像らしきページへのリンクが埋め込まれている。1つは被害者の携帯電話のカメラからの映像、もう2つはその携帯電話からマルウェア感染したとされる公共の場所に設置された監視カメラからの映像である。しかし、携帯電話のカメラからの映像とされる画面には、「Connection Lost」(接続が失われました)と表示される静止画が表示されている

ページには、マルウェアの詳細と前述の脅迫内容が表示される。脅迫状にはさらに、指定した別のメールアドレスにメールを送信するよう指示が書かれている。

受信者がメールを送信すると、また別のユーザ名とパスワードが記載されたメールが返信され、それを使用してまた別のメールアカウントにログインするように指示がある。

■セクストーションの被害に遭わないためには

セクストーションによるネット詐欺の手口は常に変化している。そのような詐欺を回避する方法を知っておこう。セクストーションに直面した場合、パニックに陥らないことが重要です。恐怖にかられてしまうと、攻撃者の要求に屈してしまいがちです。脅迫メールに返信することも避けよう。

以下は、セクストーションによる被害を回避する方法である。

①個人情報は、安全なプラットフォームにのみ保存する。

②不明な送信元から送られたメールに埋め込まれたURLをクリックしたり、添付ファイルを開いたりしない。送信元が見慣れた商標または会社である場合は、公式サイトに記載されている電話番号またはメールアドレスに照合して確認するか、連絡してメールが本物か確認する。

③インターネットで利用するアカウントには破られにくいパスワードを使用し、定期的に変更する。

(5)金銭目的のセクストーション(Financially motivated sextortion )の特性(2024.1.19 FBIサクラメント現地事務所リリースに基づき補筆)

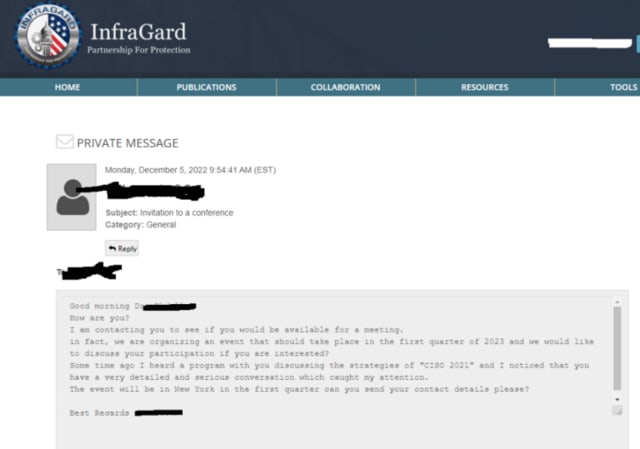

金銭目的のセクストーションも、異なる目的を持って同様のパターンに従う。性的に露骨なコンテンツを受け取った後、犯罪者は、被害者が支払い (ギフト カード、モバイル決済サービス、電信送金、暗号資産など) を提供しない限り、被害者の権利を侵害するコンテンツを公開すると脅迫す。 このような場合、犯罪者の動機は性的満足だけではなく、主に金銭的利益である。この、金銭目的でセクストーションを行う犯罪者は、米国外にいることが多く、主にナイジェリアやコートジボワールなどの西アフリカ諸国、またはフィリピンなどの東南アジア諸国にいる。 犯罪者がターゲットとする被害者の多くは14歳から17歳の男性であるが、どんな子供でも被害者になる可能性がある。

(6) AI画像生成ツールと児童性的虐待素材 (CSAM)問題

2023年12月20日Stanford Digital Repository「AI画像生成ツールが子供の露骨な写真を使ってトレーニングされていることが研究で判明(Identifying and Eliminating CSAM in Generative ML Training Data and Models)」要約を仮訳する。

人気の人工知能画像生成装置の基盤の中に、児童の性的虐待に関する数千枚の画像が隠されていることが、企業に自社が構築した技術の有害な欠陥に対処するための措置を講じるよう促す新たな報告書で明らかになった。

これらと同じ画像により、AI システムが偽の子供のリアルで露骨な画像を生成したり、着衣を着た本物の十代の若者のソーシャル メディア写真をヌードに変換したりすることが容易になり、世界中の学校や法執行機関が警戒を強めています。

【要約】

生成機械学習モデルは、児童性的虐待素材 (CSAM) を含む露骨なアダルト コンテンツを作成できることや、服を着た被害者の無害な画像を変更してヌードまたは露骨なコンテンツを作成できることが十分に文書化されている。 この研究では、LAION-5B データセット (人気のある安定拡散シリーズ モデルのトレーニングにその一部が使用された) を調べて、このデータセットでトレーニングされたモデルのトレーニング・ プロセスにおいて CSAM 自体がどの程度役割を果たしたかを測定した。本研究にあたり 「PhotoDNA 知覚ハッシュ マッチング(PhotoDNA perceptual hash matching)」(筆者注3)、「暗号化ハッシュ・ マッチング(cryptographic hash matching)」(筆者注4)、「k- 最近傍クエリ(k-nearest neighbors queries)、機械学習分類手法( ML:Machine Learning classifiers)」技術を組み合わせて使用した。

この方法では、トレーニング セット内の既知の CSAM の数百の教材例と、その後外部関係者によって検証された多くの新しい候補が検出された。 また、このトレーニング セットのコピーの維持、将来のトレーニング セットの構築、既存のモデルの変更、LAION-5B でトレーニングされたモデルのホスティングが必要なユーザーに対して、この問題を軽減するための推奨事項も提供した。

Ⅱ.グルーミング犯罪の日米比較

弁護士法人VERYBESTの解説から抜粋するとともに、筆者の判断で補筆した。

1.日本のグルーミング対策:グルーミングの具体的な手口

(1)SNSを通じて、子どもの信頼を得てから性的行為に及ぶ手口

TwitterやInstagram、TikTokなどのSNSでは、小・中学生や高校生でも、誰でも簡単にアカウントを開設することができる。

(2)元々近い関係にある者が、徐々にボディタッチからエスカレートさせる

たとえば学校の教員や家庭教師、習い事の先生、保育士などは、仕事の中で子どもの信頼を得やすい職業の代表例である。

(3)公園などで子どもに声をかけて、徐々に親しくなる。

公園などで遊ぶ子どもに声をかけて接近するのも、グルーミングの古典的手口としていまだに散見される。悩みなどの相談に乗るふりをして子どもと親しくなり、自宅へ連れ込んでわいせつ行為や性交渉などを迫るグルーミングには要注意である。

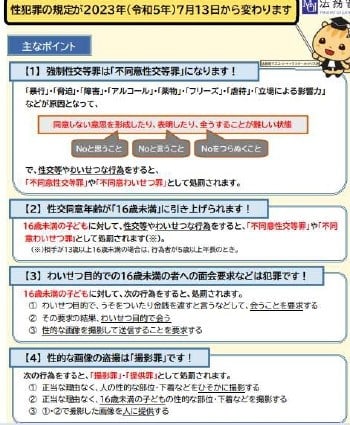

(2)未成年者を被害者とする重大な性犯罪の処罰「不同意わいせつ罪」と「不同意性交等罪」(2023.7.13[施行の刑法改正)

法務省の刑法一部改正図解

「不同意わいせつ罪」とは、被害者が同意していないにもかかわらず、体を触ったり、自己の性器を触らせたりするなどのわいせつな行為を行うことを指す。法定刑は「6か月以上10年以下の拘禁刑」(刑法第176条)である。

また、「不同意性交等罪(刑法第177条)」は、暴行または脅迫があったり、アルコールや薬物の影響があったりするような、性交等に同意しない意思を形成、表明、もしくは全うすることが困難な状態となった被害者に対して、性交・肛門性交・口腔(こうくう)性交、または膣や肛門に陰茎以外の身体の一部や物を挿入する行為でわいせつなもののいずれかをした場合に成立する。

さらに、被害者が16歳未満の場合には、暴行または脅迫などがあったか否かにかかわらず、性交・肛門性交・口腔(こうくう)性交、または膣や肛門に陰茎以外の身体の一部や物を挿入する行為でわいせつなもののいずれかが行われた時点で強制性交等罪が成立する。不同意性交等罪の法定刑は「5年以上20年以下の有期拘禁刑」である。

(3)16歳未満の子どもに対する「面会要求等に対する罪」(刑法第182条)が新設

グルーミングの段階では、一般的にはまだ具体的な性的接触・搾取は行われません。そのため、グルーミングの行為自体を犯罪として処罰することはできません。

ただし、グルーミングに引き続いて性的接触・搾取が行われる可能性が高い点が問題視され、性被害を予防する観点から、グルーミングの段階で法的な規制を及ぼすべきではないかと議論されている状況でした。

令和5年7月13日の刑法改正により、16歳未満の子どもにわいせつ目的で面会要求等を行うことに対しても処罰がくだるようになった。

面会要求等の罪については、威迫、偽計または誘惑したり、拒否されたのに繰り返し会うことを求めたり、金銭やお金を与えることを約束したりすることで成立する。

このように会うことを求めるだけでも1年以下の拘禁刑または50万円以下の罰金が科され、また、実際に会うことにより、2年以下の拘禁刑または100万円以下の罰金が科される。

つまり、グルーミング行為そのものが犯罪になる。

2.米国のセクストーション罪の概要と法規制の内容

FBIの解説(金銭目的のセクストーション:Financially Motivated Sextortionとは?)および(Sextortionとは?)から抜粋、仮訳する。

(1 ) 概要

大人がオンラインで子供のふりをして、被害者に性的に露骨な写真やビデオの撮影と送信を強要し、その後すぐに支払いを要求したり、被害者の家族や友人に写真を公開すると脅したりする行為は、金銭目的のセクストーションとして知られている。

金銭目的のセクストーションは犯罪であり、あらゆる年齢の親、教育者、介護者、子供は、オンラインでの安全を保つ方法、リスクと危険信号、自分や知り合いが被害者になった場合の報告方法について知っておく必要がある。

(2)犠牲者

〇 被害者は通常 14 歳から 17 歳の男性であるが、どんな子供でも被害者になる可能性がある。

〇金銭目的のセクストーション計画の男性被害者の驚くべき数の自殺者が確認されている。

被害者はしばしば孤独を感じ、当惑し、助けを求めることを恐れる。 しかし、被害者が自分たちだけではないことを理解することが重要である。 身の危険を感じた場合は、信頼できる大人に助けを求めてほしい。

〇自分の子供や知人が搾取されている場合はどうすればよいか?

あなた、あなたの子供、またはあなたが知っている人が搾取されている場合は、最寄りの FBI 出張所に連絡するか、1-800-CALL-FBI に電話するか、オンラインで Tips.fbi.gov に報告してください。

覚えておいてください:あなたは一人ではありません、そしてこれはあなたのせいではありません。

(3)悪用されている被害者は次のことも行う必要がある。

①プラットフォームの安全機能を介して犯人たる捕食者のアカウントを報告します。捕食者があなたに接触するのをブロックします。

②プロフィールまたはメッセージを保存する。 これらは、法執行機関が捕食者を特定して阻止するのに役立つ。

③ お金やその他の画像を送信する前に、信頼できる大人または法執行機関に助けを求めてください。 捕食者と協力しても脅迫や嫌がらせを止めることはめったにありえないが、法執行機関は可能である。

Ⅲ. わが国のグルーミング(チャイルド・グルーミング)に関する刑法改正とその意義

1.面会要求等の罪の新設

弁護士法人VERYBEST「グルーミング行為とは|子どもに性犯罪を犯す人間の手口や罪」から一部抜粋する。なお、「面会要求等罪(グルーミング罪)とは?構成要件や罰則について弁護士が解説」も併せ参照されたい。

「面会要求等の罪」については、威迫、偽計または誘惑したり、拒否されたのに繰り返し会うことを求めたり、金銭やお金を与えることを約束したりすることで成立する。

このように会うことを求めるだけでも1年以下の拘禁刑または50万円以下の罰金に科され、また、実際に会うことにより、2年以下の拘禁刑または100万円以下の罰金が科される。(刑法第182条第1項)

つまり、グルーミング行為そのものが犯罪になる「可能性がある」ということである。

また、性交等を行っていたり、性的部位を露出していたりする写真や動画を求めることでも、1年以下の拘禁刑または50万円以下の罰金が科されることとなった(第182条第3項)

さらに性犯罪は不法行為(民法第709条)にも該当し損害賠償請求の対象になる。

したがって、性犯罪の被害を受けてしまった方は、加害者に対して損害賠償(慰謝料など)を請求することが可能である。

Ⅳ.関連した立法として「児童買春、児童ポルノに係る行為等の規制及び処罰並びに児童の保護等に関する法律」の改正概要と意義

警察庁サイトから以下、抜粋する。

1.平成26年(2014年)6月18日,第186回通常国会において,児童ポルノ禁止法が改正され,同年7月15日から施行された。

ここでは,本改正の経緯及び概要を説明する。

(1)児童ポルノの定義規定の改正

児童ポルノの定義は,児童ポルノ禁止法第2条第3項に定められているが,そのうち第3号に定められている児童ポルノの定義が明確化され,「衣服の全部又は一部を着けない児童の姿態であって,殊更に性的な部位(性器等若しくはその周辺部,臀部又は胸部をいう。)が露出され又は強調されているものであり,かつ,性欲を興奮させ又は刺激するもの」(下線部が追加部分)となった。

(2)一般的禁止規定の新設

児童ポルノ禁止法第3条の2に,何人も,児童買春をし,又はみだりに児童ポルノを所持し,児童ポルノに係る電磁的記録を保管し,その他児童に対する性的搾取又は性的虐待に係る行為をしてはならない旨の一般的禁止規定が新設された。

⑶ 自己の性的好奇心を満たす目的での所持・保管罪の新設

児童ポルノ禁止法第7条第1項に,自己の性的好奇心を満たす目的で,児童ポルノを所持し,又は児童ポルノに係る電磁的記録を保管した者(自己の意思に基づいて所持又は保管するに至った者であり,かつ,当該者であることが明らかに認められる者に限る。)は,1年以下の懲役又は100万円以下の罰金に処することとする罰則が新設された。

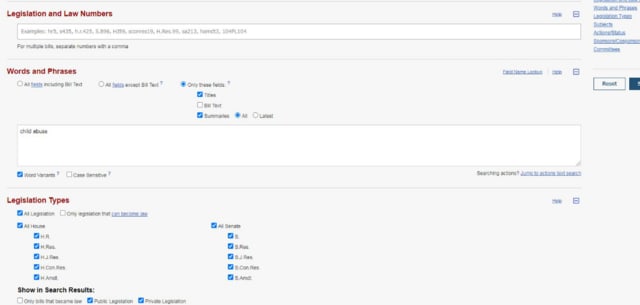

2.わが国の児童買春、児童ポルノこれら犯罪の処罰事例の検索

最高裁判所サイト:わが国裁判例結果一覧のうち「児童買春、児童ポルノ裁判例検索」で検索できる。

***********************************************

(筆者注1) 2023年10月9日付け東京新聞web版は「恥ずかしい写真、拡散される恐怖で泥沼に…セクストーション被害が増加 狙われる若者、男子も多数」を取り上げている。

(筆者注2)NHKの解説は不親切である。より正確にいうと警視庁相談窓口のうち以下が該当しよう。

「サイバー犯罪対策課(平日午前8時30分から午後5時15分まで)

電話:03-5805-1731

STOP!児童ポルノ・情報ホットライン(24時間)

電話:0570-024-110」

性犯罪被害相談電話(ハートさん)

電話:#8103

24時間対応(年中無休)

性犯罪にあわれた方が少しでも相談しやすいように、警察庁が設置した全国共通番号です。(都県境では、他県につながることがあります)

新規ウィンドウで開きます。性犯罪被害相談電話全国共通番号「#8103(ハートさん)」(外部サイト)

(筆者注3) Google、Facebook、Twitterなど、数多くの企業が違法コンテンツをプラットフォームから削除するためにMicrosoftが開発した画像識別技術「PhotoDNA」を利用しています。PhotoDNAは違法画像にデジタル署名を付与してデータベース化し、インターネット上の画像をこのデータベースと照合するという形で利用します。Microsoftはハッシュ化された違法画像のデータから画像を再構成することはできないと主張していますが、研究者が新たに、PhotoDNAから画像を再構成することに成功したと報告しました。(GIgaZINE記事から抜粋)

(筆者注4) 暗号学的ハッシュ関数(cryptographic hash function)は、ハッシュ関数のうち、暗号など情報セキュリティの用途に適する暗号数理的性質をもつもの。任意の長さの入力を(通常は)固定長の出力に変換する。

****************************************************************:

Copyright © 2006-2024 芦田勝(Masaru Ashida).All Rights Reserved.You may reproduce materials available at this site for your own personal use and for non-commercial distribution.