筆者の手元に2月29日付けのオーストラリアのメディアABC news「COVID-19の脅威が激化するにつれて、新型コロナウイルス感染症が国家医療備蓄を増強させる」という記事が届いた。わが国で連日、TVや新聞等で大きく取り上げられている医療検査体制の不備の問題だけでなく、マスクやアルコール消毒薬の店頭からの消滅は、国民にきわめて大きな不安感を与えていることは言うまでもない。

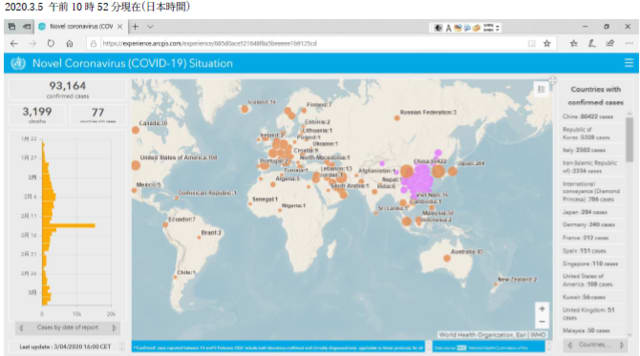

2020.3.510時52分現在のcorona virusのグローバルな拡散情報(WHO)

そこで今回のブログは、オーストラリアの国家医療備蓄の最新情報の概要を紹介するとともに、わが国の国家医療備蓄についての取り組むべき課題やさらに食料品の備蓄問題、すなわち南海トラフ問題などを抱えるわが国の全体としての国家備蓄の在り方につき 内閣府や関係省庁がどこまで手当しているかを探ることにある。

1. ABC news記事の要約・仮訳

以下で、ABC newsの記事を仮訳する。なお、会計検査院報告、主要関係者のプロファイル写真などのリンクは筆者の責任で行った。

オーストラリア中のどの倉庫でもかまわない。 実際、あなたは毎日それを過ぎて行き、知らないことさえある。

オーストラリア国内の複数の秘密の場所で、2,000万枚のマスク、抗生物質、ワクチン、基本的な手指消毒剤などの機器を含む約1億豪ドル(約68億円)相当の医薬品が、プラスチックで包まれた巨大なパレットの上に置かれ、配備の準備ができている。

バイオテロ攻撃、医学的緊急事態、またはパンデミックの場合の準備として10年以上にわたって徐々に蓄積されてきた。

これは、National Medical Stockpile(NMS)として知られている。スコット・モリソン首相によると、新型コロナウイルスがパンデミックと宣言されることはほぼ確実であり、保健当局によると、備蓄はCOVID-19への豪州の対応の重要な要素になりつつある。

(1)NMSは具体的にどのように機能するのか?

州および準州は、まず連邦政府の最高医療責任者のブレンダン・マーフィー(chief medical officer Brendan Murphy) (筆者注)による最終承認を受けて、備蓄へのアクセスを要求する。

これまでのところ、新型コロナウイルスの流行の間、一般開業医(GP)、医療従事者、薬剤師、および「国境で危険なまたは危険な個人」を扱う政府機関に、140万枚以上のサージカルマスクが配布された。

保健省の広報担当者は、一部のストックは緊急事態で製品へのより迅速なアクセスを確保するために州および準州に事前に配置されていると述べた。

また、医療用機器はオーストラリア全土のさまざまな倉庫に保管されており、テロ攻撃の懸念があるため、それぞれが秘密にされ、厳重なセキュリティ下に置かれている。

1月、グレッグ・ハント(Greg Hunt)保健大臣は保管倉庫について珍しい洞察を与え、5段以上に積み上げられた数百のフェイスマスクのパレットを示す写真をソーシャルメディアに投稿した。

コロナウイルスが世界的な医療緊急事態になったため、連邦政府はその供給を増やしてきた。

1月、ハント大臣は、1200万枚のフェイスマスクを所有していると述べた。2月28日に、大臣はNMSが2,000万枚のストレージを持っていることを明らかにした。すなわち、「在庫は豊富であり、最優先事項は明らかに最前線の臨床医を保護することであり、州や準州、一次医療ネットワークまたはあらゆる団体と協力して、必要な場所に物資が届けられるようにする。我々には強力なサプライチェーンがあり、我々の仕事の一環として、それは特定の連邦行動項目であった項目の1つである」と述べた。

まだ新型コロナのワクチンはないが、抗ウイルス薬のレムデシビル(Remdesvir)などのいくつかの薬が役立つことが示されている。

Remdesvirの化学構造式

しかし、ハント大臣は、連邦政府がレムデシビルまたはその他の薬物を備蓄していることは示唆していない。

医薬品の備蓄の最後の注目度の高い使用例は、2009年の豚インフルエンザのパンデミック中に発生した。約2900万豪ドル(約19億7,200万円)相当の900,000投与数以上の抗ウイルス薬が配備され、また210万個の個人用保護具も配布された。

(2) 今、何が不足しているか?

COVID-19の脅威により中国の工場は閉鎖されたままであるため、専門家はサプライチェーンのギャップについて懸念を表明している。

世界保健機関(WHO)によると、中国は医薬品有効成分の世界生産量の約20%を占めている。しかし、一部の専門家はその数字に異議を唱え、主要な医薬品成分を構成する化学成分に「グローバルな締め技」を持っていると中国を解説している。

UNSWのグローバル・バイオセキュリティ担当教授(UNSW global biosecurity professor)のレイナ・マッキンタイア(Raina MacIntyre)は、オーストラリアが一般大衆の医療機器や医薬品の供給に「影響を与える」と述べた。

すなわち、「我々はジャストインタイムの経済があり、数ヶ月も数か月も続ける巨大な備蓄がない。患者が不足の影響を受ける可能性があり、中国でのみ製造される非常に特殊な薬があるかもしれない。しかし、中国は徐々に工場を開放し、通常どおり事業に復帰しようとしている」と語った。

また、オーストラリア医師会会長のトニー・バートン(Tony Bartone)は、特定の薬やマスクが入手できないという「報告」があり、重要な供給源の1つは明らかに中国の製造部門であり、明らかに彼らは物流供給に関する独自の問題に直面している」と語った。

2月28日、一般開業医王立オーストラリアカレッジ(Royal Australian College of GPs )のハリー・ネスポロン学長(Harry Nespolon)は、一般開業医(GP)がCOVID-19を持っている可能性のある人々を安全に評価できるように、ゴーグルや保護スーツを含むより多くの保護具を緊急に必要としていると語った。

今週、オーストラリアではウイルスが最初に明るみに出たときの以前のパニック購入に続いて、今週、マスクの購入に走る人々の報告がすでに出ている。

(3) 国家医療備蓄にはこれらの他に何があるか?

過去15年間で、NMSへの総投資額は約9億豪ドル(約612億円)になった。保健省によると、備蓄の価値の約80%は、タミフルやリレンザなどの抗ウイルス薬を含む医薬品に拘束されている。

NMSについてオンラインで公開されている数少ない文書の1つである「2014年の会計検査院の報告書(The Auditor-General Audit Report「 No.53 2013–14 Performance Audit Management of the National Medical Stockpile」(全116頁))は、「抗ウイルス薬が通常7〜10年間続いたため、ほとんどの薬物を廃棄しなければならなかったため、NMSの「かなりの費用」が発生した。また、緊急時には、オーストラリアの医薬品供給システムの他の場所では入手できない「高度に専門化された薬物」の限られた供給を保持している。2014年には、「A型インフルエンザのパンデミックへの対応」を含む、14%の品目が化学的、生物学的、放射線および核の防衛に関連している」と述べている。

2. オーストラリア国家医療備蓄(National Medical Stockpile)システムの概要と最近時の改革内容

(1)保健省のサイトからNMS(以下、備蓄(Stockpile)という)の部分を引用、仮訳する。

自然の原因やテロ活動から発生する可能性のある公衆衛生の緊急事態への国家的対応に使用するための医薬品、ワクチン、解毒剤および医療保護具の国家レベルの戦略的備蓄である。 潜在的なグローバルおよび国内需要とサービス提供の圧力が高い時期にオーストラリアの自給レベルを高めるため、各医薬品、ワクチン等備蓄品が保管されている。

この備蓄品システムは、サービス提供の継続性をサポートするために、州および準州の保健当局が保有する薬物および保護具の保有を補完することを目的としている。また、この 備蓄品システムは、オーストラリアの医薬品供給システム内の他の場所では利用できない可能性のある緊急時に、高度に専門化された薬剤の限られた供給も保持している

オーストラリアの保健大臣およびオーストラリア主席医務官(Chief Medical Officer of Australia)は、州または準州当局からの要請に応じて備蓄品の配備を承認する権限を持つ。 オーストラリア保健大臣諮問評議会(AHMAC)のオーストラリア健康保護主任委員会(AHPPC)は、より広範な健康緊急事態対応の取り決めの中で、備蓄品の管理を検討する上で重要な助言的役割を果たす。

この国家備蓄品はセキュリティ上の理由から、備蓄品の内容に関する具体的な詳細は公開されていないが、オーストラリア国内のさまざまな戦略的安全な場所に保管されている。

(2) オーストラリアの国家医療備蓄の改革内容

2014年5月13日、オーストラリア政府はオーストラリアの健康保護予算措置の強化の一環として、国家医療備蓄の改革活動のために4年間で1,540万ドル(約10億7846万円)の資金を提供すると発表した。

同改革の議題には以下の内容が含まれる。

① 役割と責任を修正し、備蓄在庫への緊急アクセスに関する事前に合意されたルールを決定するため、連邦、州および準州の間の新しい備蓄協定の交渉。

② 緊急時のオペレーショナルリスクとロジスティック要件を削減するために、最前線のヘルスサービスを使用して在庫の少量の予備を事前に配置することを含む配置の変更。

③ 部門の戦略的指揮の下での備蓄品の日々の管理のアウトソーシングを含む、2015-16年の運用の「プライム・ベンダー」モデルへの移行。

④ 在庫と機能に関するより定期的な報告を含む、ストックパイルの新しい4年の戦略的計画サイクルの実施。

⑤ 在庫ローテーションの広範な適用および在庫手配の購入権を含む、新しい在庫供給手配の試験的実施(費用効果が高く、リスクを十分に考慮した場合)。

この改革は、無駄と重複を削減し、緊急事態での赤字を削減し、国家備蓄協定の費用対効果を改善するものである。

2. わが国の国家備蓄についての取り組むべき課題

わが国の国家医療備蓄に関する情報は極めて少ない。食料品の備蓄問題、すなわち南海トラフ問題などを抱えるわが国の全体としての国家備蓄の在り方につき 内閣や関係省庁がどこまで手当しているかにつき、調べてみた。限られた時間での調査であるが、専門家によるさらなる議論を期待する。また、筆者においても海外比較を試みたいと考える。

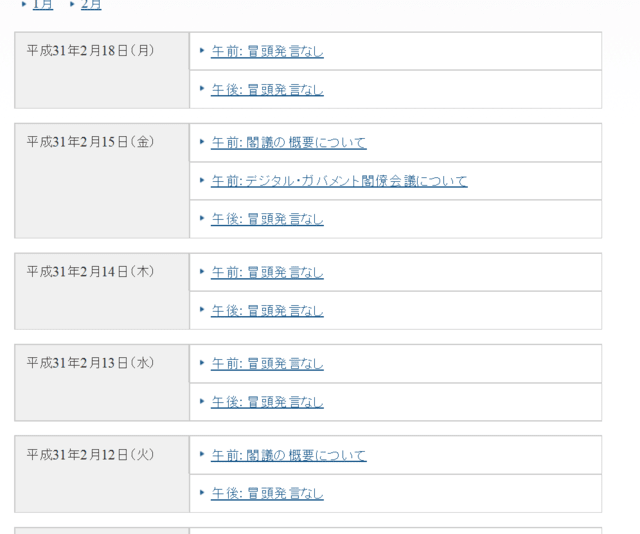

(1) 首相官邸サイトの防災特集

読んで気が付かれると思うが、備蓄問題に関する内容提起は全くない。

(2)災害医療における医薬品の備蓄と供給に関するレポート例

杏林大学医学部付属病院 薬剤部 若 林 進「災害医療における医薬品の備蓄と供給」が参考になる。

以下の(3),(4)についてはオーストラリアのNMSのレベルに該当する記述は皆無である。

(3) 厚生労働省医政局指導課「災害医療について」

(4) 厚生労働省防災業務計画

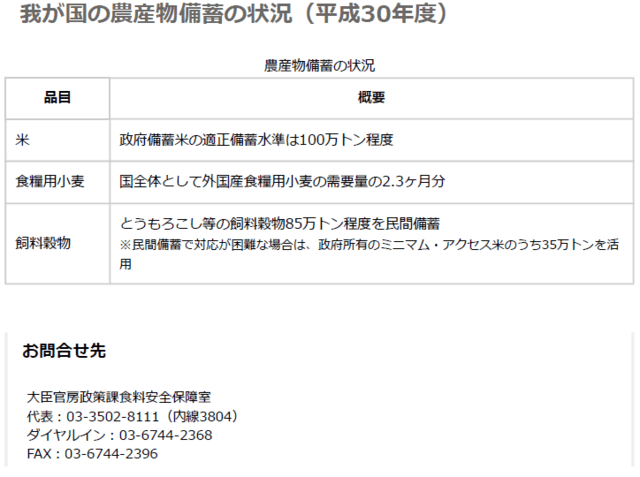

一方、食料の備蓄はどうであろうか。農林水産省の「わが国の農産物備蓄の状況(平成30年度」)は以下のとおりである。この内容も極めて心もとないといえる。

この備蓄問題は改めて取り上げたい。

(3月4日16時に追記)

なお、3月4日の朝日新聞デジタル版記事を抜粋する。「政府は3月4日午前の参院予算委員会理事会で、国が保有するマスク数を報告した。総数は743万1300枚とする一方、民間に放出できる枚数は「調査中」とした。政府は新型コロナウイルスの感染拡大が深刻な北海道にマスク400万枚を配る方針だが、全国でも品薄の状態が続いている。

参院予算委理事会で、内閣官房が報告した。2日時点の総数で、新型インフルエンザの発生に備えて各府省庁が保有していたものや、日常業務で使用するためのものが含まれている。担当者は「総数は日々変動する」としたうえで、「民間にどのくらい出せるかは現在調査中だ」と説明した。

また、厚生労働省は全国の検疫所でマスク約18万8千枚、防護服約2万着を保有していると報告。このほか、クルーズ船対応のためにマスク約9万1千枚、防護服約2万3千着を新たに調達したという。(鬼原民幸)」

**************************************************************************

(筆者注)ダブリン大学ブレンダン・マーフィー教授は、オーストラリア政府の最高医療責任者であり、首相と保健省の主要な医学顧問である。また、保健省の健康保護局と保健労働部の直接的な責任も負っている。 彼は参加している多くの委員会の議長や共同議長を務め、また、国際癌研究機関(IARC)運営委員会のオーストラリアの代表委員であり、世界保健総会でオーストラリアを代表している。

***************************************************************

Copyright © 2006-2020 芦田勝(Masaru Ashida).All rights reserved. You may display or print the content for your use only. You may not sell publish, distribute, re-transmit or otherwise provide access to the content of this document.