トレンドマイクロのサイトから、ダウンロードします。(URL は添付していません。)

ダウンロードしたファイルを実行、使用許諾に同意して進めます。

数秒でインストールが完了しました。

早速スキャンしてみます。

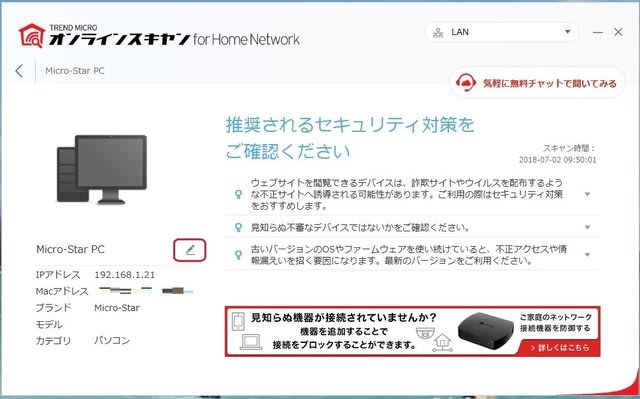

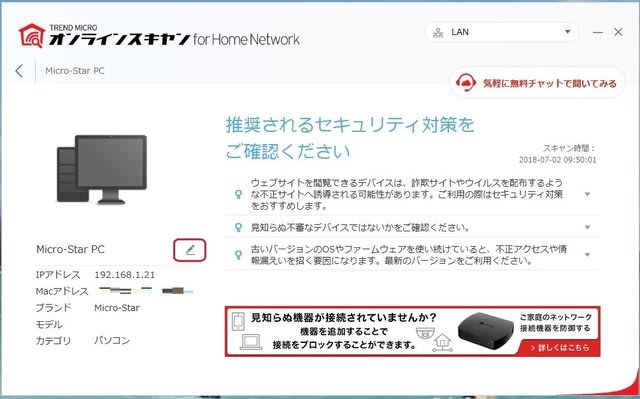

スキャンされたデバイスがタダ乗りされてないかの確認は、スキャンされたデバイスをクリックし、詳細画面を開きます。

この画面に表示されている IPアドレスと Macアドレス を照合し、自分の使っているデバイスと一致すればOKです。

(IPアドレス、MAc アドレスの確認は、使用しているデバイスのコマンドプロンプトから ”ipconfig /all" を実行すれば分かります。)

尚、初期値ではデバイスの名称が「Micro-Star PC」といった表示になっていますので、ここにある”ペンマーク”をクリックすれば、以下のように任意の名称に変更できます。

以上の方法で、スキャンされた全デバイスをチェクした結果、怪しいデバイスは見つかりませんでした。

名称を修正後のスキャン結果は、以下の通りです。

なんと、高リスクが2ケ、低リスクが2件、いずれも WiFi アクセスポイント(Buffalo・WSR-2533DHP)にある、という警告がでています。

具体的内容は以下です。

高リスクの詳細を見てみます。

「SSLv2-Drown Vulnerability」という脆弱性があるとのことですが、対策は最新のファームウエアにするしかなさそうなので、ファームウエアをチェクしてみましたが、以下のように最新版です。

ということで、現時点、指摘された脆弱性対策はできないみたいです。。。

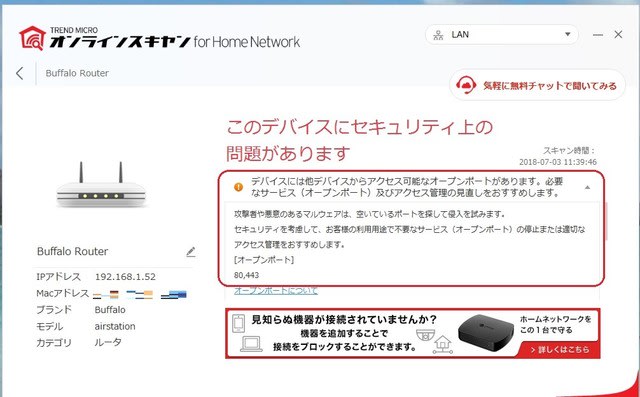

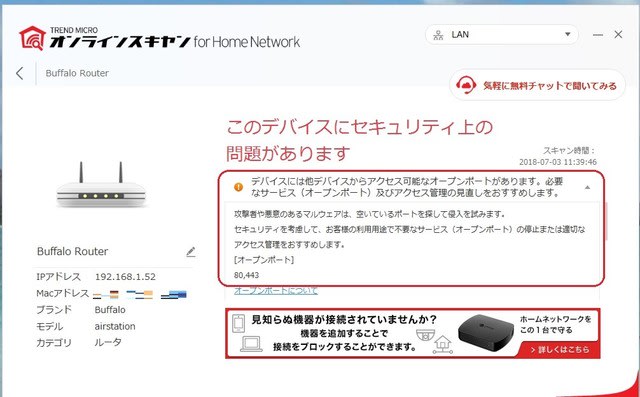

次に、低リスクの詳細を見てみます。

ポート 80,443 が開いている、という警告です。

とは言え、この WSR-2533DHP はあくまでアクセスポイントとして使っており(ルーターではなく)、上位にあるホームゲートウエイ のポートは閉じてあるので(警告がでていないので)、問題ないと判断、このままにしておきます。

ダウンロードしたファイルを実行、使用許諾に同意して進めます。

数秒でインストールが完了しました。

早速スキャンしてみます。

スキャンされたデバイスがタダ乗りされてないかの確認は、スキャンされたデバイスをクリックし、詳細画面を開きます。

この画面に表示されている IPアドレスと Macアドレス を照合し、自分の使っているデバイスと一致すればOKです。

(IPアドレス、MAc アドレスの確認は、使用しているデバイスのコマンドプロンプトから ”ipconfig /all" を実行すれば分かります。)

尚、初期値ではデバイスの名称が「Micro-Star PC」といった表示になっていますので、ここにある”ペンマーク”をクリックすれば、以下のように任意の名称に変更できます。

以上の方法で、スキャンされた全デバイスをチェクした結果、怪しいデバイスは見つかりませんでした。

名称を修正後のスキャン結果は、以下の通りです。

なんと、高リスクが2ケ、低リスクが2件、いずれも WiFi アクセスポイント(Buffalo・WSR-2533DHP)にある、という警告がでています。

具体的内容は以下です。

高リスクの詳細を見てみます。

「SSLv2-Drown Vulnerability」という脆弱性があるとのことですが、対策は最新のファームウエアにするしかなさそうなので、ファームウエアをチェクしてみましたが、以下のように最新版です。

ということで、現時点、指摘された脆弱性対策はできないみたいです。。。

次に、低リスクの詳細を見てみます。

ポート 80,443 が開いている、という警告です。

とは言え、この WSR-2533DHP はあくまでアクセスポイントとして使っており(ルーターではなく)、上位にあるホームゲートウエイ のポートは閉じてあるので(警告がでていないので)、問題ないと判断、このままにしておきます。

※コメント投稿者のブログIDはブログ作成者のみに通知されます