以前、"KRACK" について我が家のルーター WSR-2533DHP のファームウエア対策を調べた時の様子は以下を参照ください。

WSR-2533DHP の”KRACK" 対策について

昨日、JVN のサイトで更新されていた”KRACK" に関する情報です。

赤枠にあるように、アクセスポイントとしてかつIEEE802.11r をサポートしていない場合は影響なし、となっています。

(逆に言うと、アクセスポイントとして使っていても IEEE802.11r に対応している場合は影響する、ということで注意が必要です)

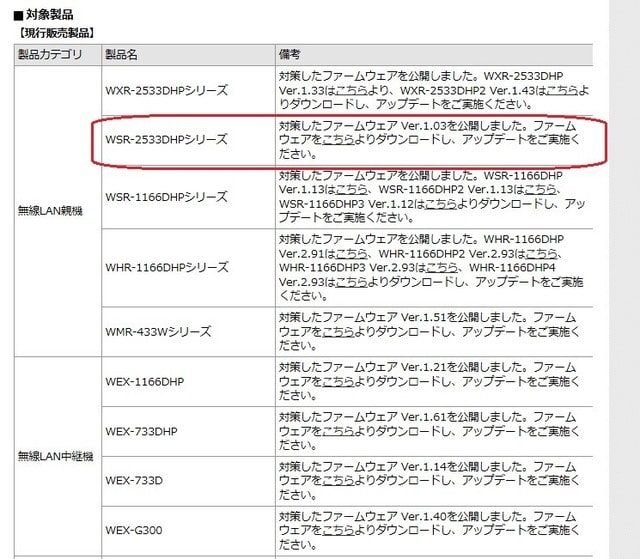

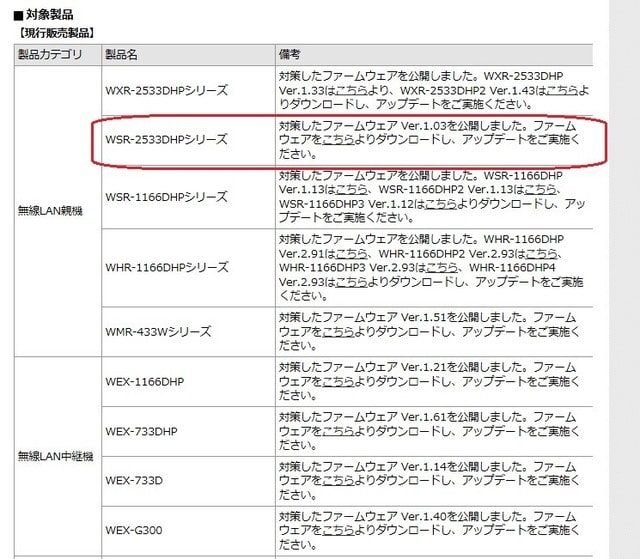

昨年の11月22日以降、BUFFALO のサイトをチェックしていなかったので、早速チェックしてみました。

今年1月17日に情報が更新されている、とありましたので、更に詳細をみてみますと、

対策ファームウエア バージョン1.03(以下詳細) がリリースされていました。

そこで、我が家の WSR 2533DHP の情報を設定ツールから調べて見ると、

ここで「詳細設定」をクリック。

ファームウエアの自動更新が有効になっていたため、既に、バージョン1.03 にアップデートされていました。

ログを見てみますと、

どうやら、1月18日に更新されていたようです。

ということで、昨年11月以降すっかり忘れていた "KRACK" 対策ですが、自動的に(知らぬ間に)アップデートされており、安全でした。。。

WSR-2533DHP の”KRACK" 対策について

昨日、JVN のサイトで更新されていた”KRACK" に関する情報です。

赤枠にあるように、アクセスポイントとしてかつIEEE802.11r をサポートしていない場合は影響なし、となっています。

(逆に言うと、アクセスポイントとして使っていても IEEE802.11r に対応している場合は影響する、ということで注意が必要です)

昨年の11月22日以降、BUFFALO のサイトをチェックしていなかったので、早速チェックしてみました。

今年1月17日に情報が更新されている、とありましたので、更に詳細をみてみますと、

対策ファームウエア バージョン1.03(以下詳細) がリリースされていました。

そこで、我が家の WSR 2533DHP の情報を設定ツールから調べて見ると、

ここで「詳細設定」をクリック。

ファームウエアの自動更新が有効になっていたため、既に、バージョン1.03 にアップデートされていました。

ログを見てみますと、

どうやら、1月18日に更新されていたようです。

ということで、昨年11月以降すっかり忘れていた "KRACK" 対策ですが、自動的に(知らぬ間に)アップデートされており、安全でした。。。

※コメント投稿者のブログIDはブログ作成者のみに通知されます