被害が県内でも確認された事を、数日前に爺やんちへ配達された新聞記事で知り

当ブログでも、このコンピューターウィルスに付いて掲載しましたが

本日のお昼過ぎに、独立行政法人・情報処理推進機構(IPA)・「情報セキュリティ」の

ページを見ていたら、Emotetは、情報の窃取に加えて更に他のウィルスへの感染の為に

悪用されるウィルスであり、悪意のある者によって、不正なメール(攻撃メール)に

添付される等して、感染の拡大が試みられていて、Emotetへの感染を狙う攻撃メールの中には

正規のメールへの返信を装う手口が使われている場合が有り、これは攻撃対象者(攻撃メールの受信者)が

過去にメールのやり取りをした事の有る、実在の相手の氏名、メールアドレス、メールの内容等の

一部が流用された、恰もその相手からの返信メールであるかの様に見える攻撃メールで

この様なメールは、Emotetに感染してしまった組織から窃取された正規のメール文面

やメールアドレス等の情報が使われていると考えられ、Emotetへの感染被害に依る情報窃取が

他者に対する新たな攻撃メールの材料とされてしまう悪循環が発生しているおそれが有ると

書かれたページが有ったり・・・

正規のメールへの返信を装う手口で、攻撃メールの受信者が取引先へ送信した

メールが丸ごと引用されて、返信されて来たかの様に思える文面内容の攻撃メールで

この返信を装ったメールには、ウィルスが仕込まれた添付ファイルが有って

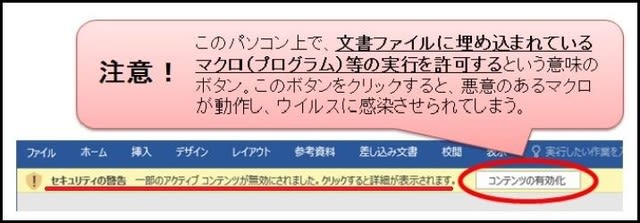

不正なこの添付ファイルを開くと、MicrosoftやOfficeのロゴ等と数行のメッセージが書かれた

文書が表示され、Office等のロゴと共に、セキュリティの警告画面には文書ファイルを閲覧するには

コンテンツの有効化操作が必要であると書かれていて、有効化をクリックすると

添付ファイル内に仕込まれている、悪意のあるマクロプログラムが働いて

外部ウェブサイトに設置されたEmotetをダウンロードする命令文が書かれている為に

Emotetをダウンロードし感染してしまいますが、この手口の不正ファイルでは

安全の為に、文書ファイル内に埋め込まれているマクロの動作が止められていますので

基本的にはファイルを開いただけでは、ウイルスに感染する事は有りませんが

利用者がマクロの実行等を許可する操作を行った場合は、悪意の有るマクロが動作して

ウイルスに感染させられてしまい、具体的には「コンテンツの有効化」ボタンをクリックすると

マクロの動作を許可する事に成りますと、書かれていたり・・・

新型 コロナウイルスに関する情報を装う攻撃メールが新たに見つかり

メール本文の内容は、一見して不審だと判断出来る程の不自然な個所が少なくて

添付ファイルには、悪意の有るマクロが仕込まれたWord文書ファイル有ったと書かれ

攻撃者は色々と手口を替えて襲って来ますので、騙されない様に注意が必要だと改めて思いました

※コメント投稿者のブログIDはブログ作成者のみに通知されます